IT-Sicherheitsvorfall: Ursachen, Auswirkungen und Maßnahmen zur IT-Sicherheit

Ein IT-Sicherheitsvorfall beschreibt ein Ereignis, das die Sicherung (Security) von IT-Systemen gefährdet oder verletzt. Dazu gehören Datenverluste, unbefugter Zugriff, Malware-Angriffe, Systemmanipulationen und andere Formen von Cyberangriffen. Unternehmen, Behörden und Privatpersonen sind gleichermaßen betroffen, da die Digitalisierung immer mehr Lebens- und Geschäftsbereiche umfasst.

Ein Sicherheitsvorfall kann dabei zu finanziellen Schäden, Reputationsverlust und rechtlichen Konsequenzen führen. Aus diesem Grund ist es essenziell, den Begriff zu verstehen, die Ursachen zu kennen und geeignete Maßnahmen zur IT-Sicherheit und Informationssicherheit wie Vorbeugung sowie Reaktion zu ergreifen.

In der heutigen digitalen Welt sind Cyberbedrohungen, Cyberangriffe und Cyberattacken allgegenwärtige Risiken, die IT-Systeme stark beeinträchtigen können. Ein Sicherheitsvorfall kann durch Viren, digitale Störungen oder gezielte Angriffe auf kritische Infrastrukturen (KRITIS) verursacht werden. Um schwerwiegende Sicherheitsvorfälle zu vermeiden, ist Datensicherheit und ein effektives Risikomanagement erforderlich, das auf Best Practices und Sicherheitsrichtlinien basiert.

Was ist ein IT Sicherheitsvorfall (IT-Notfall)?

Die Sicherheit von Daten steht im Mittelpunkt moderner IT-Sicherheit und Cybersicherheit. Nur durch konsequente Prävention, regelmäßige Risikoanalysen und ein effektives Sicherheitsmanagement können Sicherheitslücken frühzeitig erkannt und behoben werden. Insbesondere in Windows-Umgebungen spielt die Vertraulichkeit sensibler Informationen eine zentrale Rolle, um Datenpannen, Datenschutzvorfälle oder gar Cybervorfälle zu verhindern.

Ein funktionierendes IT-Notfallmanagement sorgt im Ernstfall dafür, dass Sicherheitsstörungen und Ereignisse schnell eingedämmt werden. Angesichts zunehmender Erpressung durch Cyberkriminelle gewinnt die Bedrohungserkennung in der Cybersecurity zunehmend an Bedeutung, um Attacken abzuwehren und die Integrität aller IT-Anlagen langfristig zu gewährleisten.

Ein IT-Sicherheitsvorfall ist ein Sicherheitsproblem oder Zwischenfall im Sicherheitsbereich und kann durch IT-Störungen, Cyberangriffen oder fehlerhafte Computer und Software entstehen und betrifft häufig die Integrität oder Vertraulichkeit von Daten. Sowohl Unternehmer, Universität als auch andere Einrichtungen und Betreiber müssen im Ernstfall nach klaren Anforderungen handeln und geeignete Maßnahmen zur IT-Sicherheit ergreifen, um Beeinträchtigung zu begrenzen.

Dazu gehören die schnelle Reaktion auf einen IT-Notfall, die richtige Behandlung von Sicherheitsvorfällen, die Vorbereitung mit einer IT-Notfallkarte und die geregelte Kommunikation, etwa per E-Mail, um Mitarbeiter mit wichtigen Informationen und Hinweise zu versorgen. Laut DSGVO und NIS2-Richtlinie ist bei Verdacht eine Pflicht zum anzeigen an das BSI vorgesehen, um die Arbeiten zur Abwehr zu unterstützen.

Der Datenschutz, der korrekte Kontakt, sowie die transparente Aufklärung über Folgen und Fragen sind dabei essenziell für den sicheren Umgang mit Sicherheitsvorfällen.

Ein IT Sicherheitsvorfall bezeichnet ein unerwartetes Ereignis, das gegen die Schutzziele und Grundsätze der Informationssicherheit wie Vertraulichkeit, Integrität oder Verfügbarkeit von IT-Systemen verstößt. Solche Vorfälle reichen von kleineren Fehlern wie dem versehentlichen Versand vertraulicher E-Mails bis hin zu schwerwiegenden Cyberangriffen wie Ransomware-Attacken oder Datendiebstahl. Ein Sicherheitsvorfall, der die IT-Sicherheit bedroht, kann alles sein: ein Hackerangriff, ein verlorener Laptop mit sensiblen Daten oder eine E-Mail mit einem gefährlichen Anhang, die ein Kollege versehentlich öffnet.

Beispiele für IT-Sicherheitsvorfälle sind:

- Datenlecks: Unberechtigter Zugriff auf sensible Datensätze ist ein Sicherheitsvorfall.

- Ransomware-Angriffe: Erpressungsversuche, bei denen Datenbestände verschlüsselt und Lösegeld verlangt wird sind Sicherheitsvorfälle.

- Phishing-Attacken: Angreifer stehlen durch betrügerische E-Mails oder Websites Zugangsdaten und sind ein Sicherheitsvorfall.

- Denial of Service (DoS): Cyberattacken, die Systeme durch Überlastung lahmlegen sind ein Sicherheitsvorfall.

- Insider-Bedrohungen: Mitarbeiter oder Partner, die absichtlich oder versehentlich Sicherheitsvorkehrungen umgehen sind ein IT-Sicherheitsvorfall.

Auslöser von IT-Sicherheitsvorfällen

Ein IT-Sicherheitsvorfall und IT-Notfall kann durch IT-Störungen, Cyberangriffen oder den Ausfall eines Computer Gerät entstehen und betrifft oft sensible Daten, bei denen Datenschutz und Passwort-Sicherheit gefährdet sind. Unternehmungen, Universität und andere Einrichtungen als Betreiber der IT-Dienste und Service müssen im Notfall klare Anforderungen und Verfahren im ISMS einhalten, um Schäden und Folgen zu minimieren.

Dazu gehört, dass Mitarbeiter einen Kontakt kennen, die Meldung per E-Mail oder an den IT-Support bzw. das BSI schnell erfolgt und Ressourcen wie Backup oder externe Hilfe zur Unterstützung und Vorbereitung genutzt werden. Eine strukturierte Reaktion nach NIS2-Richtlinie sorgt dafür, dass Störung und Schaden aufgrund von Sicherheitsvorfällen möglichst begrenzt bleiben.

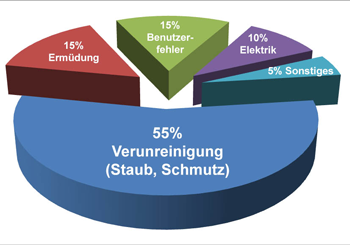

Die Hintergründe für einen IT Sicherheitsvorfall sind vielfältig und können sowohl auf technische als auch auf menschliche Fehler zurückzuführen sein. Die häufigsten Gründe sind:

-

IT-Sicherheitsvorfall durch fehlende oder veraltete Sicherheitsvorkehrungen: Betriebe, die veraltete Netzwerke verwenden oder keine regelmäßigen Sicherheitsupdates durchführen, sind besonders anfällig für Attacken auf die Schutzziele der Informationssicherheit wie Integrität und Vertraulichkeit.

-

IT Sicherheitsvorfall durch menschliche Fehler: Angestellte können durch Phishing getäuscht werden oder versehentlich vertrauliche Informationen preisgeben. Auch die Verwendung unsicherer Passwörter oder das Ignorieren von Sicherheitsrichtlinien kann Vorfälle zur Folge haben.

-

Sicherheitsvorfall durch externe Übergriffe: Cyberkriminelle nutzen Schwachstellen in Netzwerken oder Software aus, um unbefugten Zugriff zu erlangen. Hacker verwenden dabei oft automatisierte Tools, um nach Schwachstellen der Cybersicherheit in IT-Systemen zu suchen.

-

IT-Sicherheitsvorfall durch Insider-Bedrohungen: Unzufriedene Beschäftigte oder Partner mit Zugang zu sensiblen Datenbanken können einen erheblichen Defekt verursachen, sei es durch absichtliche Sabotage oder durch den Diebstahl von Informationen.

-

Sicherheitsvorfall durch Social Engineering: Bei Social-Engineering-Angriffen manipulieren Online-Betrüger Personen, um sensible Informationen wie Passwörter zu erlangen. Solche Manipulationen basieren oft auf psychologischen Tricks und sind schwer zu erkennen.

-

IT-Sicherheitsvorfall durch Unzureichende Schulungen: Wenn Teammitglieder nicht ausreichend über IT-Sicherheitsrisiken und Mittel aufgeklärt werden, können sie durch unsichere Verhaltensweisen Sicherheitsereignisse der Cyber Security verursachen.

Auswirkungen eines IT-Sicherheitsvorfalls

IT-Sicherheitsvorfälle liegen vor, wenn Daten, Computer oder Services durch IT-Störungen, Attacken oder fehlerhafte Komponenten beeinträchtigt werden und daraus schweren Schäden für Einrichtungen entstehen können. Im Ernstfall gilt es, definierte Aufgaben, Verfahren und ein klares Vorgehen umzusetzen, um Dienste im Notfall schnell wiederherzustellen.

Die NIS2-Richtlinie verpflichtet zur Erstellung von Meldungen, sodass betroffene Stellen IT-Sicherheitsvorfälle zeitnah melden. Da IT-Sicherheits-Vorfälle oft international relevant sind, ist der Austausch von Informationen besonders wichtig, um aus IT Sicherheitsvorfällen zu lernen und Fragen zur Prävention frühzeitig zu klären.

Die Folgen eines IT-Sicherheitsvorfalls können gravierend sein und sich auf verschiedene Bereiche auswirken. Die wichtigsten Auswirkungen umfassen:

-

Finanzielle Verluste: Ein IT-Sicherheitsvorfall kann hohe finanzielle Einbußen verursachen, sei es durch den Diebstahl von Geld, den Verlust wertvoller Dateien oder die Kosten für die Wiederherstellung der Architekturen und Informationssicherheit.

-

Reputationsschäden: Für Firmen kann ein Sicherheitsvorfall den Ruf erheblich beeinträchtigen, insbesondere wenn vertrauliche Kundeninformationen betroffen sind. Dies führt zu einem Vertrauensverlust bei Kunden und Partnern.

-

Betriebsunterbrechungen: Sabotagen wie Denial of Service (DoS) oder Ransomware können den Betrieb lahmlegen, was zu Produktionsausfällen, Lieferverzögerungen und Umsatzeinbußen führt.

-

Rechtliche Konsequenzen: Datenschutzverletzungen, insbesondere im Zusammenhang mit der Datenschutz-Grundverordnung (DSGVO), können hohe Bußgelder und rechtliche Konsequenzen verursachen. Gesellschaften sind verpflichtet, Sicherheitsvorfälle innerhalb eines bestimmten Zeitraums zu melden und wichtige Vorkehrungen zur Cybersicherheit zu ergreifen, um zukünftige Vorfälle zu verhindern.

-

Verlust von geistigem Eigentum: IT-Sicherheitsvorfälle können bewirken, dass wertvolle Geschäftsgeheimnisse oder Technologien gestohlen werden, was langfristige Nachwirkungen auf die Wettbewerbsfähigkeit eines Unternehmens haben kann.

Präventive Methoden zur IT-Sicherheit und Vermeidung von IT-Sicherheitsvorfällen

Ein IT-Sicherheitsvorfall entsteht, wenn Daten, Computer oder IT-Systeme durch IT-Störungen beeinträchtigt werden und dadurch ein IT-Notfall für ein Unternehmen entsteht. In solchen Situationen ist eine strukturierte Reaktion (Response) auf einen sicherheitsrelevanten IT-Vorfall (Security Incident) bei IT-Vorfällen entscheidend, um Schäden zu begrenzen und den IT-Betrieb aufrechtzuerhalten. Dabei müssen Informationen gezielt genutzt und gemäß den Vorgaben der NIS2-Richtlinie verarbeitet werden, um Unternehmens-IT und Prozesse mit IT-Sicherheit wirksam zu schützen.

Die Prävention von IT-Sicherheitsvorfällen ist entscheidend, um die genannten Nebenwirkungen zu minimieren. Wirtschaftsunternehmen sollten eine Sicherheitsrichtlinie gemäß 27001 und 27002 implementieren und ihr ISMS (Information Security Management System) kontinuierlich optimieren. Dazu gehört die Sicherung von Daten, das absichern von Benutzerkonten, der Einsatz von Firewalls, sowie das zeitnahe Update von Anwendungen und Systemen.

Auch Kryptographie und moderne Security Solutions spielen eine entscheidende Rolle bei der Cybersicherheit der Informationsverarbeitung. Organisationen können eine Vielzahl von Vorgehensweisen ergreifen, um das Risiko zu reduzieren:

-

Sicherheitsrichtlinien: Jede Unternehmung sollte klare IT-Sicherheitsrichtlinien zur Informationssicherheit und Security für die Service Verfügbarkeit implementieren, die den Umgang mit sensiblen Werten und den Zugriff auf IT-Systeme regeln.

-

Sicherheitsupdates und Patches: Regelmäßige Updates und Patches für Software und Strukturen sind essenziell, um bekannte Sicherheitslücken zu schließen.

-

Antiviren- und Antimalware-Software: Der Einsatz von Antivirensoftware hilft, Schadprogramme zu erkennen und zu entfernen, bevor sie einen Ausfall auslösen können.

-

Verschlüsselung: Sensible Betriebsdaten sollten sowohl bei der Speicherung als auch bei der Übertragung verschlüsselt werden, um unbefugten Zugriff zu verhindern.

-

Zwei-Faktor-Authentifizierung (2FA): Durch die Implementierung von 2FA kann sichergestellt werden, dass nur autorisierte Personen auf kritische Plattformen zugreifen können.

-

Fortbildungen für Personal: Trainings zu IT-Sicherheitsrichtlinien und potenziellen Bedrohungen, wie Täuschungsversuche, Malware, Fake-Mails und identitätsdiebstahl, helfen, das Bewusstsein für Risiken zu schärfen.

-

Penetrationstests und Audits: Penetrationstests und Sicherheits-Audits ermöglichen es Unternehmern, Schwachstellen in ihren Systemen zu identifizieren und zu beheben.

-

Backups: Verantwortliche sollten regelmäßige Datensicherungen durchführen, um im Falle eines Vorfalls den Betrieb schnell wiederherstellen zu können.

Reaktion auf IT Sicherheitsvorfälle in Infrastrukturen, Geräten und IT-Anwendungen

Trotz aller präventiven Strategien zur IT-Sicherheit können IT-Sicherheitsvorfälle nicht immer vermieden werden. Deshalb ist es wichtig, einen klaren Incident-Response-Plan zu haben, der die Schritte zur Reaktion oder Antwort (Response) auf einen IT-Vorfall (Security Incident) definiert. Das BSI (Bundesamt für Sicherheit in der Informationstechnik) empfiehlt zudem eine strukturierte Vorgehensweise zur Umsetzung von Cybersicherheit-Maßnahmen.

Sollte es dennoch zu einem Angriff kommen, ist es wichtig, Ruhe zu bewahren, die Checkliste für Notfälle zu befolgen und durch IT-Forensik die betroffenen Systeme zu analysieren. Auch organisatorisches Management, gezielte Beratung durch IT-Dienstleister und die Einhaltung von Sicherheitsrichtlinien helfen, Beeinflussungen zu minimieren. Ein effektiver Incident-Response-Plan sollte folgende Phasen umfassen:

-

Erkennung und Analyse: Sobald ein Vorfall erkannt wird, muss er analysiert werden, um den Umfang und die Ursache zu verstehen. Dies erfordert den Einsatz von Sicherheitstools wie Intrusion Detection Systems (IDS) und Log-Analyse-Software.

-

Eindämmung: In dieser Phase geht es darum, die Störung zu begrenzen und den Vorfall unter Kontrolle zu bringen. Dazu gehört, den betroffenen Bereich vom Netzwerk zu trennen und den Angriff zu stoppen.

-

Beseitigung: Nach der Eindämmung müssen alle Spuren des Vorfalls beseitigt werden. Dies kann das Entfernen von Schadsoftware, das Schließen von Sicherheitslücken und die Wiederherstellung betroffener Information Technology umfassen.

-

Wiederherstellung: Nachdem der Vorfall beseitigt wurde, muss die Informationstechnologie wieder in ihren normalen Betriebszustand versetzt werden. Dies erfordert möglicherweise die Wiederherstellung von Backups und die Implementierung zusätzlicher Sicherheitsmaßnahmen für die Schutzziele der Informationssicherheit wie Verfügbarkeit, Vertraulichkeit und Integrität, um zukünftige Vorfälle zu verhindern.

-

Nachbereitung und Bericht: Schließlich ist es bedeutsam, den Vorfall umfassend zu dokumentieren und die Erkenntnisse zu nutzen, um die Sicherheitsrichtlinien und -regelungen zu verbessern. Ein Abschlussbericht über den Vorfall ist nicht nur für interne Zwecke relevant, sondern kann auch bei der Einhaltung gesetzlicher Meldepflichten erforderlich sein.

Sicherheitsvorfall durch Verschmutzung der IT-Technik und Bedeutung der Sicherheitsrichtlinie

Ein IT-Sicherheitsvorfall kann erhebliche Begleiterscheinungen auf Unternehmen und Organisationen haben. Die Bedrohungslage ist dynamisch, und Internet-Gangster entwickeln ständig neue Techniken, um Informationstechnik und elektronische Datenverarbeitung zu kompromittieren. Umso wichtiger ist es, umfassende Sicherheitsmaßnahmen zu implementieren, Unterweisungen durchzuführen und einen klaren Plan zur Reaktion auf Vorfälle zu haben.

Nur durch eine proaktive und systematische Herangehensweise an Cybersicherheit und IT-Sicherheit kann das Risiko von Vorfällen minimiert und deren Spätfolgen erfolgreich bewältigt werden.

Die Wirtschaft muss ihre Informations- und kommunikationstechnik, Informationsverarbeitung, Elektrotechnik und Netzwerke kontinuierlich mit IT-Sicherheit schützen, um digitale Probleme abzuwenden. Eine gute Security-Strategie umfasst nicht nur technisch ausgereifte Lösungen, sondern auch die Sensibilisierung von Usern im sicheren Verhalten im Internet. Durch eine effektive Verarbeitung von Informationen kann die Organisation eine stabile und sichere Infrastruktur gewährleisten.

Wer sich richtig vorbereiten will, sollte dringend in IT-Management, Datenschutz und die Absicherung von KRITIS-Systemen investieren. Eine gute Forensik kann helfen, Schwachstellen frühzeitig zu erkennen und geeignete Schutzmaßnahmen zur Schadensbegrenzung zu reagieren. Die Verwaltung sicherer Cloud-Lösungen und die Definition von Security-Standards sind essenziell, um langfristige Ziele der Cyber-Sicherheit zu erreichen.

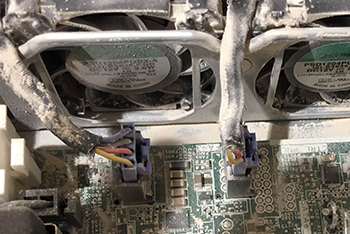

Baustaub in Rechenzentren ist ein ernstzunehmendes Risiko für die IT-Infrastruktur. Rückstände wie Zementstaub, Betonstaub, Gipsstaub, Bohrstaub oder Schleifstaub können die empfindliche Technik dauerhaft schädigen. Auch feine Belastungen durch Mikropartikel, Nanopartikel, Feinstaub, A-Staub oder allgemeiner Baustaub sowie sogar gewöhnlicher Staub belasten Serverräume erheblich. Besonders gefährlich sind Metallstaub, leitfähiger Staub oder isolierender Staub, die zu Kurzschlüssen oder Überhitzung führen können.

Um diese Risiken zu minimieren, ist eine professionelle Reinigung unerlässlich. Vorgehen wie gezielte Staubabsaugung mit HEPA-Filtern sowie eine gründliche Feinreinigung und Grundreinigung sorgen für einen zuverlässigen Betrieb. Bereits bei der Bauendreinigung können Baustellenstaub, Staubentwicklung und Aerosole effektiv entfernt werden. Eine gezielte Server-Dekontamination und Reinigung stellt sicher, dass Systeme langfristig geschützt sind und Ausfälle vermieden werden.

Einem Sicherheitsvorfall durch Verunreinigungen der IT rechtzeitig zuvorkommen

Vermeiden Sie teure Ausfälle durch Sicherheitsverletzungen in Rechenzentren und Serverräumen.

Kontaktieren Sie uns für eine fachgerechte Rechenzentrumsreinigung und sichern Sie die Betriebssicherheit Ihrer IT.

Links