Informationen müssen vor Gefahren und Bedrohungen wie unbefugtem Zugriff oder Manipulation geschützt werden und das Unternehmen muss vor finanziellen Verlusten geschützt werden. Informationssicherheit wird verwendet, um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen sicherzustellen. Wie die IT-Sicherheit bezieht sie sich auf digitale Daten, aber auch auf Papierdaten.

Informationssicherheit (Information Security), Schutzziele und Datenschutz

Informationssicherheit bezieht sich auf den Schutz von Informationen vor unbefugter Nutzung, Offenlegung, Änderung, Zerstörung oder Diebstahl. Dies umfasst sowohl physische als auch digitale Informationen und erfordert eine Reihe von Maßnahmen, einschließlich Sicherheitsrichtlinien, Technologien und Verfahren, um potenzielle Risiken zu identifizieren, zu bewerten und zu minimieren. Das Hauptziel der Informationssicherheit besteht darin, die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Informationen sicherzustellen, um deren Wert und Vertrauenswürdigkeit zu schützen.

Eine Information ist eine Datenmenge oder ein Fakt, der Bedeutung hat und dazu verwendet werden kann, Wissen zu vermitteln, Entscheidungen zu treffen oder Handlungen zu beeinflussen. Informationen können in verschiedenen Formen vorliegen, einschließlich Text, Bildern, Audio oder Video, und können strukturiert oder unstrukturiert sein. Sie werden oft durch Verarbeitung und Interpretation von Daten erzeugt und können in verschiedenen Kontexten wie Kommunikation, Forschung, Bildung oder Geschäft verwendet werden.

Daten sind Rohinformationen oder Fakten, die in einer strukturierten oder unstrukturierten Form vorliegen und gesammelt, gespeichert oder verarbeitet werden können. Sie repräsentieren Beobachtungen, Messungen oder Beschreibungen von Dingen, Ereignissen oder Phänomenen und können in verschiedenen Formen wie Text, Zahlen, Bildern oder Tönen vorliegen.

Daten allein haben noch keinen Kontext, sondern müssen analysiert, interpretiert oder in Beziehung gesetzt werden, um Informationen zu generieren. Datenverarbeitung ist der Prozess der Erfassung, Speicherung, Organisation, Manipulation und Analyse von Daten, um Informationen zu generieren oder Aufgaben auszuführen.

Sicherheit bezieht sich auf den Zustand, in dem potenzielle Gefahren, Risiken oder Cyberangriffe minimiert oder kontrolliert werden, um Schutz, Stabilität und Wohlbefinden zu gewährleisten. Dies kann sich auf verschiedene Bereiche beziehen, darunter physische Sicherheit (z. B. Schutz vor Diebstahl, Unfällen oder Angriffen), Informationssicherheit (Schutz von Daten und Informationen vor Missbrauch), persönliche (Sicherung der körperlichen Unversehrtheit und des Wohlbefindens) und finanzielle Sicherung von Vermögenswerten und finanziellen Ressourcen.

Sicherheit wird durch verschiedene Maßnahmen, Richtlinien und Technologien erreicht, um Risiken zu identifizieren, zu bewerten und zu minimieren.

Informationssicherheit und Cybersecurity im Unternehmen

Informationssicherheit wird so genannt, weil ihr Hauptaugenmerk auf dem Schutz von Informationen liegt. Der Begriff "Informationssicherheit" verdeutlicht das Ziel, die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu garantieren. Durch den Schutz vor unbefugter Nutzung, Offenlegung, Änderung, Zerstörung oder Diebstahl von Informationen wird die Daten-Sicherheit, Cybersecurity und die Wahrung ihres Wertes sichergestellt.

Der Begriff "Informationssicherheit" betont somit die Bedeutung des Schutzes von Informationen in einer zunehmend vernetzten und digitalen Welt. Ein geschärftes Informationssicherheitsbewusstsein und Informationssicherheitsmaßnahmen sind wichtig, um die Schutzziele zu erreichen.

Obwohl die Begriffe Informationssicherheit und Datensicherheit oft synonym verwendet werden, gibt es einen subtilen Unterschied zwischen ihnen. Datensicherheit konzentriert sich hauptsächlich auf den Schutz der Daten selbst vor Verlust, Beschädigung oder unerlaubtem Zugriff, während Informationssicherheit einen umfassenderen Ansatz verfolgt, der nicht nur die Sicherheit der Daten, sondern auch die der gesamten Informationsinfrastruktur, einschließlich Systeme, Netzwerke und Prozesse, umfasst.

Daher könnte man sagen, dass Daten-Sicherheit ein Teilgebiet der Informationssicherheit ist, die sich auf den Schutz der spezifischen Daten konzentriert, während Informationssicherheit einen breiteren Kontext einschließt, der auch andere Aspekte der Informationssysteme abdeckt.

Informationssicherheit wird auch als IT-Sicherheit oder Cybersicherheit bezeichnet. Diese Begriffe werden oft synonym verwendet und beziehen sich alle darauf, die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Informationen und IT-Systemen zu schützen. Der Begriff "Cybersicherheit" betont dabei speziell den Schutz vor Cyberangriffen und -bedrohungen im digitalen Raum, während "IT-Sicherheit" einen breiteren Fokus hat und auch physische Aspekte wie Hardware und Netzwerke einschließt.

- Informationssicherheit ist unerlässlich für den Schutz sensibler Daten und Kommunikation.

- Informationssicherheit erfordert eine ganzheitliche Strategie (Informationssicherheitsstrategie), die technische, organisatorische und menschliche Aspekte berücksichtigt.

- Die ständige Überwachung und Anpassung von Sicherheitsmaßnahmen sind entscheidend, um auf Hacker zu reagieren.

- Schulungen und Sensibilisierung der Mitarbeiter spielen eine wichtige Rolle bei der Förderung einer Sicherheitskultur.

- Informationssicherheit ist eine fortlaufende Herausforderung, die kontinuierliche Aufmerksamkeit und Investition erfordert.

- Informationssicherheit ist nicht nur eine technische Angelegenheit, sondern auch eine Frage der Governance und Compliance.

- Regelmäßige Überprüfungen und Audits sind für die Informationssicherheit (Information Security) unerlässlich für die Effektivität der Sicherheitsmaßnahmen.

- Ein ganzheitlicher Ansatz zur Risikobewertung ermöglicht es, potenzielle Schwachstellen proaktiv zu identifizieren und zu beheben.

- Die Zusammenarbeit mit externen Experten und die Einhaltung internationaler Standards können dabei helfen, Sicherheitslücken zu schließen.

- Eine angemessene Reaktion auf Sicherheitsvorfälle ist ebenso wichtig wie präventive Maßnahmen zur Minimierung von Schäden und zur Wiederherstellung der Integrität des Systems.

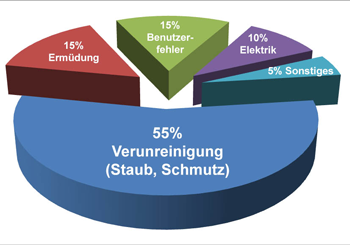

Verunreinigungen, Staub oder Korrosion können zur Beschädigung oder zum Ausfall von Komponenten führen. Infolgedessen kann die ordnungsgemäße Informationsverarbeitung beeinträchtigt werden. Selbst leichte Verunreinigungen können zu Geräteausfällen und zur Einbuße der wertvollen Daten oder Informationen führen. Durch rechtzeitiges Herunterfahren können direkte Schäden an Geräten, Wartungskosten und Ausfallzeiten minimiert werden.

Das bedeutet jedoch, dass die betroffenen Technik nicht verfügbar ist. Ausrüstung und Infrastruktur können auch durch Korrosion angegriffen werden. Dies wirkt sich nicht nur negativ auf die ITK aus, sondern auch negativ auf die Informationssicherheit des Unternehmens oder der öffentlichen Verwaltung.

Informationssicherheit: Sicherstellung von Protection für Vertraulichkeit, Integrität und Verfügbarkeit von Informationen

Unter Informationssicherheit wird laut Definition der Zustand des Informationssystems verstanden, in dem mit Protection die unbefugte Verwendung von Ressourcen erkannt (IT-Sicherheitsvorfall) und nach Möglichkeit verhindert wird. Eine nicht autorisierte Verwendung liegt vor, wenn ein Benutzer, der nicht die entsprechende Berechtigung (Unbefugte) erhalten hat, Informationen bemerkt, ändert oder das System im Allgemeinen nicht wie vom Betreiber beabsichtigt verwendet.

IT-Sicherheit bedeutet, dass Prozesse durch den Einsatz moderner Informations- und Kommunikationstechnik zuverlässig funktionieren, bei Bedarf erreichbar sind für die Integrität der Daten. Eine Informationssicherheitsrichtlinie ist wichtig, da sie klare Anweisungen und Standards festlegt, um das Informationssicherheitsrisiko von Sicherheitsvorfällen zu minimieren.

Der Schwerpunkt liegt auf der Sicherstellung der Attribute Verfügbarkeit, Integrität und Vertraulichkeit der Daten. Ressourcen und EDV-Systeme sollten hinsichtlich der Erreichbarkeit geschützt werden. Dazu müssen geeignete Maßnahmen getroffen werden, um Ausfallzeiten zu vermeiden, die zu ernsthaften Arbeitsverzögerungen oder Terminüberschreitungen führen können. Es muss vermieden werden, hohe finanzielle oder immaterielle Verluste zu verursachen. ISMS-Maßnahmen müssen dabei in einem wirtschaftlich angemessenen Verhältnis zum Wert der zu schützenden Informationen stehen.

Der Geltungsbereich eines Informationssicherheitsmanagementsystems (ISMS) sollte über das gesamte Spektrum von Produkten und Dienstleistungen sowie alle Mitarbeiter und Prozesse von Unternehmen, einschließlich der gesammelten (erhobenen), verarbeiteten und verwendeten Daten abdecken. Das Image eines Betriebes in den Augen seiner Kunden, Mitbewerber und Vertragspartner hängt in hohem Maße von der Zuverlässigkeit der Aufgabenausführung ab. Die Informationsverarbeitung muss bestimmungsgemäß eingesetzt und sorgfältig verwendet werden, um einem Vertrauensverlust entgegen zu wirken.

Die Informationssicherheit dient der Sicherstellung von Vertraulichkeit, Integrität, Verfügbarkeit, Verbindlichkeit und Authentizität von Informationen. Weitere Ziele sind insbesondere Authentisierung, Nicht-Zurückweisung, Rechtsverbindlichkeit, Anonymität, Pseudonymität, Abrechenbarkeit, Unbeobachtbarkeit. Sie bezieht sich auf digitale Daten, aber darüber hinaus auch auf Daten in Papierform.

Informationen müssen vor Cyberkriminalität wie unberechtigtem Zugriff oder Verfälschung abgesichert, in Unternehmen müssen wirtschaftliche Schäden verhindert werden. Die physische Security umfasst Maßnahmen zur Vermeidung der Gefahr direkter physischer Auswirkungen auf Computersysteme.

Awareness, Computer-, Cyber-Sicherheit, Informationssicherheit und Netzwerksicherheit.

Informationssicherheit orientiert sich an den internationalen ISO/IEC-27000-Normreihen, am Sicherheitsmanagement, Informationssicherheitsgesetz und dem Basisschutz vom Bundesamt für Sicherheit in der Informationstechnik (BSI). Diese Standards behandeln viele Aspekte der Secure von Daten, Informationen und Systemen. Man spricht bei Informationen auch von IT-Sicherheit, Netzwerksicherheit, Computersicherheit oder Datenschutz. Secupedia Informationssicherheit, Wikipedia Informationssicherheit.

Grundschutz ist die Basis für Informationssicherheit und Datenschutz

Grundschutz ist die Basis für Informationssicherheit. Unternehmen aller Größen und Branchen können es sich nicht leisten, auf eine verlässlich funktionierende ITK zu verzichten. Wir leisten kleinen, mittelständischen, großen Unternehmen und Behörden eine professionellen Data-Center Wartung. Wartung ist wie Instandsetzung und Inspektion Bestandteil der Instandhaltung.

Wir sorgen dafür, dass Ihre Anlagen stabil laufen. Unser Unternehmen bietet Service, Dienstleistungen und Consulting für Systeme in Serverräumen, DataCenter und Rechenzentren. Der Service hilft, Fehler zu beheben, Ausfälle der Hardware zu vermeiden, den Zugriff auf Software, Informationen und Daten abzusichern und die Nutzungsdauer von Anlagen und EDV-Systemen aller Hersteller für Unternehmen zu verlängern.

Für unterschiedlichste Anforderungen an die Informationssicherheit haben wir sichere und unkomplizierte Lösungen. Ein EDV-Raum dient der Unterbringung der zentralen Daten und Basis. Die zentrale ITK stellt den Kern einer Unternehmens-IT dar. Nicht nur Attacken und Schwachstellen bergen Risiken und Gefahren für Sicherheit, Daten und Anlagen. Auch ein „unsicherer“ Serverraum stellt eine erhebliche Gefährdung dar.

Der IT-Raum muss vor Hitze, Brand und Feuer geschützt werden. Nur die regelmäßige Wartung, Instandhaltung und Reinigung aller Systeme, Anlagen und Komponenten der Ausstattung und deren Umgebung wie Serverschränke (Racks), Datacenter oder Rechenzentrum (RZ) kann einen positiven Einfluss auf die Sicherheit, Langlebigkeit und Werterhalt haben. BSI: IT-Grundschutz Startseite BSI.

Auch KMU sollten sich an das NIS2 und das IT-Sicherheitsgesetz halten, um ihre digitalen Informationswerte zu schützen. Die EU-DSGVO fordert den Aufbau und die Implementierung von Zugriffskontrollen, besonders bei sensiblen Datenbeständen. Ein zertifiziertes Informationssicherheitsmanagement-System unterstützt bei der Umsetzung und Verbesserung dieser Prozesse.

Managed Services bieten Lösungen und Support, um die Infrastruktur mit Informationssicherheit zu sichern für das Vertrauen in die IT des Unternehmens. Beispiele für solche Services sind Cloud-Lösungen und Cyber-Sicherheitssysteme. Die Digitalisierung der Unternehmensprozesse erfordert die Einhaltung gesetzlicher Grundlagen und die Secure sensibler Werte.

Für die Einhaltung der DSGVO müssen Unternehmen mit Informationssicherheit sicherstellen, dass ihre E-Mail-Kommunikation den gesetzlichen Anforderungen entspricht. Eine Zertifizierung kann dabei helfen, die digitale Sicherheit zu überprüfen. Ein effektiver Service sorgt für die notwendige Gewährleistung des Schutzes und gewährleistet, dass ein System die gesetzlichen Vorgaben erfüllt. Wissen über das entsprechende Gesetz und dessen Umsetzung ist dabei unerlässlich.

Organisatorische Maßnahmen für die Informationssicherheit und Security

Informationen sind unterschiedlichen Bedrohungen ausgesetzt. Dazu zählen Hackerangriffe, unbefugter Zugriff, Sabotage, Spionage, Vandalismus, Überschwemmungen, Feuer und Sturm, insbesondere Verschmutzungen der Geräte durch Staub oder sogar Baustaub. Aufgaben und Best Practices für die IT-Sicherheit und Informationssicherheit sind beispielsweise die schützende Umgebung, wie Rack und Serverraum, Verschlüsselung, Updates und Patches, Antivirensoftware, Firewalls, VPN, Datensicherung (Backup), Redundanzen, Brandschutz, Kameras, Zugangsberechtigung und Authentifizierungsmethoden.

Organisatorische Maßnahmen sind Mitarbeitersensibilisierung, Schulungen, Dokumentationen oder Richtlinien für Passwörter. Die Säuberung von sichtbarem Schmutz in einem Rechenzentrum sorgt für Sauberkeit, Security, schützt aber Elektrogeräte nicht vor Verunreinigungen. Kontaminationen in Rechenzentren sind winzige Staubpartikel (Feinstaub), die durch das Kühlsystem in die Luft gelangen und Elektronikgeräte beschädigen und Ausfälle verursachen können.

Information Technology Security: Safety und Schutz der Serversysteme, Serverlösungen und Informationen

Server und Storages sind die wichtigsten Komponenten im Serverraum, Data-Center oder Rechenzentrum. Server sind die Zentralrechner im Netzwerk einer Firma. In einer Client-Server-Architektur bieten die Serverkomponenten den Clients (Arbeitsstationen) und Mitarbeitern Anwendungen und Dienste. Ressourcen, Speicherung der Daten, Datenbanken, Speicherkapazitäten, Rechenleistungen und Informationssicherheit können zentral koordiniert, gesteuert und verwaltet werden.

Wenn von einer Servereinheit gesprochen wird, ist meist die Hardware gemeint, auf dem Dienste bereitgestellt sind. Die Serverdienste werden üblicherweise auf speziellen, leistungsstarken und redundant ausgelegten Computersystemen installiert und den Clients bereitgestellt. Serversysteme benötigen angemessene Informationssicherheit, Safety und Security.

19 Zoll Racks, Serverschränke und Netzwerkschränke als Mindestschutz

Serverschränke sind das Herz des Rechenzentrums einer jeden Organisation und ein wichtiger Baustein für die Informationssicherheit (Information Security). Ein Netzwerkschrank dient der Sicherung der eingebauten Komponenten der Informations- und Kommunikationstechnik, Medientechnik und anderer Techniken vor Fremdzugriff, Zugang, Datendiebstahl, Vandalismus, Feuchtigkeit, Brand, Erschütterung und vieles mehr. Der Serverschrank wird auch als Serverrack, Netzwerkschrank, Schaltschrank, 19"-Schrank, Datenschrank, Schrank oder Verteilerschrank bezeichnet.

Die Standards für Netzwerkschränke zur Aufnahme von 19 Zoll Komponenten sind international die IEC-Norm 60297 und in Deutschland die DIN 41494. Die Höhe der Anlagen wird in Höheneinheiten (HE) angegeben. Serverschränke finden Sie von 9 bis 42 Höheneinheiten. Je nach Zweck, Bauart der Digitalgeräte und Anzahl der Server, Storages, Switches, Telefonanlage, Router und anderer Hardware-Komponenten.

Der Serverschrank sollte nicht nur für die unterzubringende Hardware genügend Stauraum aufwarten, sondern zusätzlich auch für Stromverteilung, Netzwerkkabel, Luftabzug und Informationssicherheit ausreichend dimensioniert sein. Jedes Gerät sollte gut zugänglich sein.

Ein Serverschrank benötigt vorne und hinten ausreichen Platz zum Öffnen der Türen und zur Montage der Hardware (jeweils ca. 1m). Serverschränke sind wie Netzwerkschränke 600 mm oder 800 mm breit. Der Serverschrank ist üblicherweise 800 mm bis 1000 mm tief und damit tiefer als ein Netzwerkschrank. Diese notwendige Tiefe ergibt sich aus der Länge der einzubauenden Server, Storages und Switches.

Die Tiefe eines Racks sollte großzügig bemessen sein, da sie nicht vollständig genutzt werden kann. Schienen beginnen einige Zentimeter von den Türkanten entfernt, die Verkabelung nimmt einiges an Platz ein und die warme Luft der IT-Geräte muss hinten entweichen können.

In einem Serverschrank können durch die eingebauten aktiven Komponenten hohe Temperaturen entstehen. Eine verträgliche Temperatur für IT-Geräte liegt bei ca. 25°C bis 30°C. Wird es im Schrank wärmer oder entstehen Hotspots, stimmt mit dem Wärmeabfluss etwas nicht oder Staub hat die Lüfter, Kühlkörper oder Netzteile der Anlagen und Systemen zugesetzt. Keinesfalls darf ein Servergerät die kritische Temperatur überschreiten.

Serverschränke schützen die zentrale IT/TK (ITK) und EDV

Betriebe sind abhängig von einer funktionierenden IKT-Ausstattung. Serverinfrastrukturen im Serverschrank ermöglichen mit ausreichend Informationssicherheit und Security das reibungslose Arbeiten. Alle Netzwerkkomponenten der Informationstechnik (IT), Datenverarbeiten und Kommunikationstechnik (TK) wie Server, Zentralrechner, Switches, Datenverteiler, Storages, Datenspeicher, Router und TK-Anlage sind in einem oder mehreren Serverschränken versammelt und sicher an einem zentralen Ort (Serverraum) gebündelt.

Professionelle Serverschränke bieten Schutz, Klimatisierung, Beleuchtung, Videoüberwachung, Alarmsicherung, hoher Datenübertragungsraten. Klimatisierung ist notwendig, damit es nicht zu Überhitzung und Serverausfällen kommt.

Im 19 Zoll Serverschrank eingebaute Ventilatoren sorgen für die notwendige Abfuhr von Wärme, stabile Temperaturen und Luftzirkulation. Serverschränke dienen der Informationssicherheit (Information Security) und schützen die zentrale ITK-Infrastruktur und Komponenten der Netzwerktechnik. Meist werden die 19 Zoll Netzwerkschränke gemischt bestückt. Server, Storages, Switches, Router, USV-Anlage, Steckdosenleisten, Patchpanel und Telefonanlagen sind in einem oder auf mehrere Serverschränke verteilt.

In größeren Serverräume oder Rechenzentren werden die Schränke nach Einsatzzweck sortiert bestückt, so gibt es Schränke für Server, Datenschränke für Storage-Einheiten, Netzwerkschränke für die Unterbringung der strukturierten Verkabelung und Verteilerschränke für die Datenverteilung mit Switches.

Mit dem richtigen Zubehör lassen sich die Komponenten effektiv behüten. Dazu gehören Lüftungssysteme, Blindabdeckungen oder abschließbare Dokumentenschubladen. 19’’ Steckdosenleisten, Kabelmanagement, Fachböden und Datenanschlussdosen ermöglichen erhöhte Flexibilität und Management der Netzwerktechnik. Die Schienen der Servergehäuse werden vom Hardware Hersteller geliefert. Technisches Equipment wie Patchpanel, Patchfelder, Ethernet Switches, KVM Konsolen und Patchkabel für die Netzwerktechnik wird im Serverschrank verstaut.

Staub verursacht Ausfälle und gefährdet die Information Security

Hardwareserver sehr anfällig für Ausfallzeiten durch Staub und andere Verschmutzungen. Verunreinigungen im Serverzentrum, Data-Center oder in Serverräumen können zur Überhitzung der Geräte, zu Unterbrechungen, zu Korrosionsschäden, zu Ausfällen von Netzteilen, Festplatten und Elektronik führen. Das Verhindern von Verunreinigungen im Rechenzentrum und das Entfernen von Verunreinigungen wie Staub unterstützen die Informationssicherheit und können Unternehmen vor Geräteschäden und Ausfallzeiten schützen, deshalb ist das Entstauben eines Rechenzentrums oder eines Colocation-Bereichs so wichtig.

Staub im Lüfter und Kühlkörper eines Rechners behindert die Wärmeableitung.

Informationssicherheit: Gebäudereinigung für Rechenzentren

Suchen Sie einen kompetenten Experten für die RZ-Reinigung von Rechenzentren, Data Center, Serverräumen, Doppelböden, Informations- und Telekommunikationstechnik (IT/TK) als starken Beitrag zur Informationssicherheit? Sind Ihre zentralen Geräte der Information Technology mit Staub verschmutzt und dadurch Ihre Sicherheit in Gefahr? Gebäudereinigung für Rechnerparks und Informations- und Kommunikationstechnik sind nicht die einzigen Reinigungsleistungen, die wir anbieten.

Wir sorgen mit der Sanierung der Informationstechnologie ebenso für Sicherheit, besonders nach Bauarbeiten im Bereich des Serverraumes. In vielen Fällen reicht schon ein Wanddurchbruch, um die Hardware der Informatik so stark zu verschmutzen, dass der weitere Betrieb der Elektrotechnik, Datentechnik, Server Technologien & Co. unverantwortbar wird. Beauftragen Sie, Ihren Elektronikraum, ihr Rechnerpark professionell, fachgerecht und sicher zu reinigen, berücksichtigen Sie uns bei einer Ausschreibung für die Rechenzentrumreinigung.

Informationen zu unseren Rechenzentrumsdienstleistungen und Information Security Services

In einem Rechenzentrum, Data Center oder Serverraum wird die zentrale Rechentechnik einer Organisation betrieben. Für die Informationstechnik (IT) wie Zentralrechner (Server), Datenspeicher (Storages), Datenverteiler (Switches) und andere Komponenten müssen für einen reibungslosen IT-Betrieb wichtige Maßnahmen eingehalten werden, so werden Geräte ständig gekühlt, da diese Abwärme produzieren und ohne Kühlung überhitzen könnten.

Für die Sicherheit, Verlässlichkeit und Langlebigkeit ist eine regelmäßige Wartung und Instandhaltung der Rechner ist von allergrößter Relevanz, denn Ausfälle und des Verschwinden der Daten könnten für ein Unternehmen fatale Folgen haben. Die Reinigung gehört zur Instandhaltung, Wartung und Informationssicherheit in Rechenzentren. Berücksichtigen Sie uns bei einer Ausschreibung, wir erstellen Ihnen ein Angebot.

Informationssicherheit, Datensicherheit und Basisschutz mit Informationsinfrastrukturreinigung

Die Reinigung und Staubentfernung der IT-Geräte ist für die Informationssicherheit von entscheidender Signifikanz, da sie dazu beiträgt, die ordnungsgemäße Funktionsweise der Geräte aufrechtzuerhalten und potenzielle Sicherheitsrisiken zu minimieren. Staubablagerungen können die Belüftungssysteme beeinträchtigen und zu Überhitzung führen, was wiederum die Leistung der Geräte beeinträchtigt und sogar zu Ausfällen führen kann.

Darüber hinaus können Staubpartikel hochkritische Komponenten wie Lüfter, Prozessoren oder Speicher beeinträchtigen und zu Funktionsstörungen oder Beschädigungen führen. Eine regelmäßige Reinigung und Staubentfernung trägt somit dazu bei, die Lebensdauer der Geräte zu verlängern, ihre Leistungsfähigkeit zu erhalten und potenzielle Sicherheitsrisiken, die durch Hardwarefehlfunktionen verursacht werden könnten, zu minimieren. Die Kosten durch Ausfälle von Systemen oder DV-Anlagen rechtfertigen die Reinigungskosten, sprechen Sie uns an. Vor Ort sind wir mit Informationssicherheit-Service im Einsatz.

Links