IT-Grundschutz ist die Basis für Informationssicherheit. Die von BSI entwickelten grundlegenden IT-Schutzfunktionen können mithilfe einer systematischen Methode die erforderlichen Sicherheitsmaßnahmen identifizieren und implementieren. Die BSI-Standards bieten hierfür ein bewährtes Programm, und das IT-Grundschutz-Kompendium stellt spezifische Anforderungen.

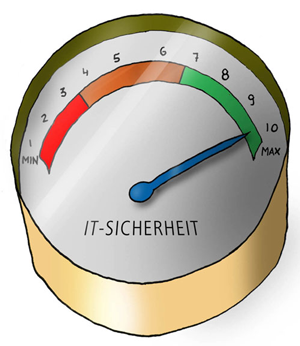

Der Zweck des Grundschutzes besteht darin, ein durchschnittliches und ausreichendes Schutzniveau (Grundschutz) für IT-Systeme zu erlangen. Um dieses Ziel zu erreichen, empfiehlt der IT-Grundschutz-Katalog Sicherheitsmananagement sowie Infrastruktur-, Organisations- und Personenschutzmaßnahmen.

Unternehmen und Organisationen, die den Kriterien an Grund- und IT-Sicherheit gerecht werden möchten, können die Bausteine des BSI-Standards für IT-Sicherheitsbasis nutzen, um mithilfe des IT-Grundschutz-Kompendiums und der IT-Grundschutz-Kataloge eine fundierte Risikoanalyse durchzuführen und ihre Compliance mit den gesetzlichen und regulatorischen Vorgaben sicherzustellen.

IT-Grundschutz-Standards ermöglichen eine praxisnahe Übersicht über wesentliche Anforderungen und Maßnahmen zur Stärkung der Absicherung in Einrichtungen. Er unterstützt beim Aufbau eines wirksamen ISMS (Informationssicherheits-Managementsystem), erleichtert die Umsetzung von Security in der Digitalisierung und schafft eine solide Basisstruktur für das IT-Schutzkonzept sensibler Informationen. Mit klaren Spezifikationen im Management ermöglicht er eine organisierte Vorgehensweise und die Zertifizierung nach anerkannten Richtlinien.

Kriterienkatalog zum Audit von Serverräumen und Rechenzentren - IT-Grundschutz, ISO-Standard 27001, Basel III.

Datensätze stellen einen großen Wert für jede Gesellschaft dar und müssen mit IT-Grundschutz geschützt werden. Geschäftsprozesse sind ohne Informationstechnik (IT) wie Server, Zentralrechner, Storages, Datenspeicher, Switches, Datenverteiler und Kommunikationstechnik (TK) wie TK-Anlage, Telefonanlage oder Kommunikationsserver kaum noch vorstellbar. Die elektronische Datenverarbeitung muss reibungslos funktionieren.

Unzureichend geschützte Datensätze und eine unsichere zentrale IT-Infrastruktur sind eine große Gefahr. Ein vernünftiger IT-Grundschutz der EDV ist schon mit relativ geringen (digitalen) Mitteln und Techniken zu erwirken.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) stellt mit dem IT-Grundschutz Methoden zur Verfügung, die Gefährdungen von IT-Anwendungen, Daten und Informationssystemen in Firmen und Behörden minimieren. Die Sicherheitskataloge und deren IT-Grundschutz-Kompendium von Sicherheitsmaßnahmen für Betriebe und der Basis-Absicherung von Bund-, Länder- und Kommunalverwaltungen als Standard für IT Grundschutz, Datenintegrität, Datensicherheit und IT-Sicherung.

Der Kriterienkatalog und die Kernbestandteile des IT-Grundschutzes für Audits von EDV-Räumen und RZs in Deutschland dient als Leitfaden zur Planung, Realisierung und Abnahme von IT-Räumen und Datacenter. Die IT-Grundsicherheit beschreibt Mindestanforderungen für den normalen Schutzbedarf von IT-Anwendungen, Prozessen und IT-Systemen gegen typische Gefährdungen und empfiehlt digitale Absicherungsmaßnahmen sowie organisatorische, infrastrukturelle und personelle Sicherheitsmethoden.

Ein Informationssicherheits-Managementsystem hilft Organisationseinheiten, ihr Informationensmanagement mit Mindeststandards systematisch zu schützen. Es berücksichtigt verschiedene Schutzanforderungen, unter anderem aus dem IT-Grundschutz-Kompendium. Eine bewährte Vorgehensweise ist die Kern-Absicherung, die eine grundlegende Sicherheitsbasis schafft und der Informationsschutz gezielt stärkt.

Ergänzend sorgt ein kontinuierliches Monitoring für eine effektive Protection, indem Mindeststandards von Sicherheitsmaßnahmen regelmäßig überprüft und verbessert werden – ein zentraler Aspekt des IT-Grundschutzes für Kommunikation, Service, Netze und Managementsysteme.

Grundschutz für Sicherheitsanforderungen der Elektrotechnik und ITK

Die IT-Grundschutz-Standards bieten Institutionen einen Überblick über etablierte Sicherheitsaktivitäten zur Stärkung von Security und Cybersecurity. Sie unterstützen die Organisation bei der Etablierung von Schutzkonzepten, die im Rahmen der Digitalisierung und unter der KRITIS-Verordnung immer wichtiger werden. Neben der Möglichkeit zur Zertifizierung nach anerkannter Norm verschaffen sie praktische Ansätze, die mit Software, professioneller Beratung und gezielter Unterstützung effizient umgesetzt werden.

Das IT-Grundschutzkompendium ist ein umfassendes Werk zur Realisierung von Basisschutz- und IT-Sicherheitsmaßnahmen und beinhaltet eine Vielzahl von Leitlinien, um Computersysteme und Datenbanken angemessen abzusichern. Die BSI-Normen sind eine Sammlung von IT-Sicherheitsstandards des deutschen BSI. Die Vorschriften und Hinweisen basieren auf nationalen und internationalen Normen und Best Practices und begleiten Organisationen mit dem IT-Grundschutz dabei, das angemessene Sicherheitsniveau für ihre IT-Anlagen und Daten zu erfüllen.

BSI-Normen decken folgende Teilbereiche ab: IT-Grundschutzstandards, ISO/IEC 27001, IT-Notfallmanagement und Mobile Sicherheitsarchitektur. BSI-Standards sind ein entscheidender Mindestschutz- und IT-Sicherheitsrahmen und dienen als Referenz und Leitfaden für die Entwicklung von IT-Sicherheitsrichtlinien, Sicherheitsverfahren und für die Einhaltung gesetzlicher Bedingungen.

Die IT-Grundschutz-Risikoanalyse dient der Identifikation und Bewertung von Risiken im Bereich BSI-Standard der Informationstechnologie. Identifizieren Sie potenzielle Bedrohungen für IT-Plattformen und Prozesse und bewerten Sie deren Auswirkung und Eintrittswahrscheinlichkeit. Basierend auf diesen Bewertungen werden geeignete Sicherheitsstrategien definiert und implementiert, um das Risiko zu begrenzen.

Eine IT-Grundschutz-Risikoanalyse umfasst nachstehende Prozessschritte: Prozessanalyse, Bedrohungs- und Schwachstellenidentifikation, Risikobewertung, Definition von Abwehrmaßnahmen und Realisierung und Überwachung von Risikominderungsmaßnahmen. Die IT-Grundschutz-Risikoanalyse wird in Wirtschaftsorganisationen eingesetzt, um IT-Architektur mit Grundschutz vor Angriffsszenarien zu verteidigen und die Informationstechnologie-Sicherheit zu erhöhen.

Der IT-Sicherheitskatalog liefert eine bewährte Methode, um das Informationsrisikomanagement in Behörden zu gewährleisten. Besonders für KMU ist der Schutzmechanismus vor Cyberkriminalität, Diebstahl und gezielten Angriffen entscheidend. Mit dem Einsatz von Sicherheitsgrundlage und ISMS-Tools werden Sicherheitskonzepte effizient realisiert, um maßgebliche Schutzziele zu erzielen. Gesetzliche Regelwerke wie das BSIG, das IT-Sicherheitsgesetz, Mindeststandards und die NIS2-Richtlinie definieren wichtige Ziele und setzen einen Mindeststandard für Informationssicherheit von kritischen Infrastrukturen (KRITIS).

Sicherheitskonzepte und Maßnahmenkatalog zur Standardabsicherung der Digitalisierung

Das BSI-Grundschutz-Kompendium bietet eine fundiertes Gesamtbild über erprobte Sicherheitsstandards und praxisnahe Ansätze zur Umsetzung einer nachhaltigen IT-Sicherheitsstrategie. Unternehmen profitieren von klaren Leitlinien für Anwendungssicherheit, maßgeschneiderte Lösungen und flexible Modelle – auch im Bereich Cloud, Cyber und Network Security. Die Möglichkeit einer BSI-Zertifizierung stärkt das Vertrauen und gewährt eine anerkannte Zertifizierung, die die Position am Markt und die Widerstandsfähigkeit gegenüber digitalen Bedrohungen nachhaltig verstärkt.

Die IT-Grundschutz-Maßnahmen sind eine Sammlung von Tipps für Sicherheitsmaßnahmen der Informatik. Die Verfahren werden nach einer Risikoanalyse ausgewählt und verwirklicht, um ein angemessenes Sicherheitsniveau für EDV-Systeme zu gewährleisten. Die IT-Grundschutz-Maßnahmen umfassen strukturelle, technische und infrastrukturelle Bereiche. Die IT-Grundschutz-Maßnahmen sind nicht als allumfassende Checkliste oder Lösung zu verstehen, sondern als Ausgangsbasis für eine individuelle und beständige Grund-Schutz- und Sicherheitsbewertung und -verbesserung.

Das IT-Grundschutz-Konzept ist ein Rahmenwerk und basiert auf einer Risikoabschätzung und enthält eine Reihe von Ratschlägen für Basissicherheit- und Sicherheitsregelungen. Das IT-Grundschutz-Konzept besteht aus drei Elementen: den Grundschutz-Richtlinien, der IT-Grundschutz-Konfigurationsdatei und dem IT-Grundschutz-Handbuch. Das IT-Grundschutz-Konzept ist als modulares und flexibles Rahmenwerk konzipiert, das dabei begleitet, ihre Computersicherheit auf dem Grundgerüst individueller Risikoanalysen kontinuierlich zu verbessern.

Die Organisationsführung eines effektiven ISMS stellt mithilfe der IT-Grundschutz-Kataloge, des IT-Grundschutz-Kompendiums und der Struktur des IT-Grundschutzes sicher, dass alle Kriterien an Regelkonformität systematisch erfüllt werden. Ein effektives Schutzkonzept basiert auf dem IT-Grundschutz als Mindeststandard und ist mit ISO-Normen ergänzt. Die Integration von IT-Grundschutz-Profilen erleichtert die Anpassung an spezifische Compliance-Vorgaben einer Institution und steigert IT-Grundschutz und Effizienz.

Der BSI-Standard gibt geprüfte Praktiken vor, um Risiken wie Ransomware einzudämmen und die Verteidigung gegen kritischer werdende Schadensszenarien zu stärken. Besonders in der Telekommunikation ist eine durchdachte Konzeption und die Automatisierung von Schutzmechanismen gem. Informationssicherheitsrahmen essenziell, um im Falle eines IT-Sicherheitsvorfalls rasch reagieren zu können.

Grundschutz Umsetzungshinweise zur Absicherung der ICT und Informatik

Der Informationssicherheits-Grundschutz generiert die Grundlage für die standardisierte Umsetzung von Schutzmaßnahmen. Mit dem BSI-Grundschutz und den IT-Sicherheitsgrundlagen erhalten Verantwortliche eine klare Übersicht über robuste Standards, die als Basis-IT-Schutz dienen und zugleich eine anerkannte Zertifizierung befähigen.

Der IT-Grundschutz-Check ist ein Tool zur Überprüfung der Cybersicherheit. Bewerten Sie bestehende Sicherheitsprozesse anhand standardisierter Fragebögen und identifizieren Sie Schwachstellen. Eine IT-Grundschutzprüfung vereint die Umsetzungsschritte Dokumentation der Ist-Situation, Identifizierung von Sicherheitslöchern, Empfehlung von Vorgehen und Ausführung von Vorkehrungen zum Grundschutz.

Der IT-Grundschutz-Check ist ein nützliches Instrument zur Überprüfung und Verbesserung der Netzwerksicherheit als Ausgangslage des IT-Grundschutz-Konzepts und hilft, die Befolgung gesetzlicher Bestimmungen in der Grundsicherung- und IT-Sicherheitsgewährleistung zu gewährleisten.

Business Continuity (BC) ist ein maßgeblicher Bestandteil des Risikomanagements und IT-Grundschutzes und bezeichnet die Fähigkeit des Unternehmens oder einer Organisation, seine Geschäftsprozesse und -funktionen auch angesichts unvorhergesehener Ereignisse oder Störungen aufrechtzuerhalten und zeitnah wiederherzustellen. Das Ziel von IT-Grundschutz und Business Continuity ist es, Ausfallzeiten und damit verbundene finanzielle Verluste herabzusetzen, IT-GrundschtzInformationssicherheit und Ausfallsicherheit zu erhöhen.

IT-Grundschutz- und Informationssicherheitsmaßnahmen werden ergriffen, um die Vertraulichkeit, Integrität und Verfügbarkeit zu schützen. Sie sollen sicherstellen, dass Informationen mit IT-Grundschutz vor unbefugtem Zugriff, Manipulation, Zerstörung oder Verlust geschützt sind.

IT-Grundschutz als Mindeststandards für notwendige IT-Security

Grundschutz- und Informationssicherheitsmaßnahmen sind technischer oder organisatorischer Natur und werden auf die spezifischen Gefährdungen und Bedürfnisse des Unternehmens abgestimmt. Zu den wichtigsten Informationssicherheitsmaßnahmen der Mindeststandards gehören: Zugangs- und Zugriffskontrolle, Datensicherung und Wiederherstellung, Netzwerksicherheit, physischer IT-Grundschutz, Awareness- und Schulungsmaßnahmen, Incident Response und Risikomanagemen.

Ein IT-Grundschutz-Berater / IT-Grundschutz-Praktiker ist ein Experte für Cyber-Schutz, der Gesellschaften und Instituten bei der Implementierung des IT-Grundschutz-Konzepts befähigt. Der IT-Grundschutz-Berater hilft bei der Identifizierung und Bewertung von IT-Sicherheitsrisiken und Verwirklichung von Strategien zur Risikominderung. Die Tätigkeit des IT-Grundschutz-Beraters umschließt fünf Schritte: Analyse der IT-Sicherheitsrisiken, Auswahl von IT-Grundschutz-Maßnahmen, Erstellung von Sicherheitskonzepten, Durchführung von IT-Grundschutz-Maßnahmen und Prüfung der IT-Grundschutz-Konformität.

Bei der Schutzbedarfsfeststellung wird der Sicherheitsbedarf von Netzwerksystemen ermittelt. Die IT-Grundschutz-Vorgehensweise präsentiert eine strukturierte Herangehensweise, die IT-Grundschutz-Absicherung ist ein bewährtes Konzept. Ein Informationssicherheitsmanagementsystem (ISMS) ist ein System zur Verwaltung und Steuerung der Systemsicherheit. Das Ziel ist, eine angemessene Standardschutz- und Sicherheitsstufe für Serversysteme zu realisieren, indem Gefahren identifiziert, bewertet und behandelt werden. Es stellt sicher, dass Sicherheitsherangehensweisen geplant, umgesetzt, überwacht, bewertet und fortlaufend erweitert werden.

Die Umsetzung von Rahmenbedingungen an Datenschutz und Informationsschutz-Grundlagen ist essenziell, um eine verlässliche Zusammenfassung über Risiken und Maßnahmenumsetzung zu erhalten. Mit dem Cyber-Sicherheitsgrundschutz, den Standard-IT-Sicherheitsmaßnahmen und einem strukturierten IT-Sicherheitsgrundkonzept lassen sich Informationswerte systematisch absichern und die Widerstandsfähigkeit stärken.

Ein wirksames Informationssicherheitsmanagement baut auf einem durchdachten IT-Sicherheitskonzept auf, das die Schutzbedarfsermittlung als zentrale Grundlage nutzt. So werden klare Aktivitäten für IT-Compliance definiert und ein strukturiertes Notfallmanagement etabliert, um Unternehmen dauerhaft vor Sicherheitsvorfällen zu stabilisieren.

Serverraum Säuberung & EDV reinigen ist einer der Systembausteine des IT-Grundschutzes

Ein relevanter Aspekt des IT-Grundschutzes ist die Gewährleistung einer sauberen Umgebung im ITRaum, um die Erreichbarkeit und Leistungsfähigkeit der Serverumgebungen sicherzustellen. Dazu gehört die Vermeidung von Staubpartikel und Schmutz, die die Kühlsysteme der IT-Umgebung stören und Überhitzung verursachen.

Daher ist für gen IT-Grundschutz eine regelmäßige Pflege von Kühlsystemen, Lüftern und Filtern unerlässlich, um Schmutzpartikel zu entfernen und ein kontrolliertes Klima im EDV-Raum zu gewährleisten. Der Schutz der Mitarbeiter vor Staubteilchen, beispielsweise mit dem Tragen von Sicherheitsschuhen, ist ein elementarer Bestandteil der betrieblichen Abläufe und IT-Grundschutz.

Informationssicherheit und IT-Grundschutz ist nicht nur eine Frage der Technik. Sie hängt ebenso stark von organisatorischen und personellen Bedingungen ab. Cybersicherheit und Schutzprinzip der Betriebsumgebung für Anlagen und Systeme mit Sauberkeit im Technikraum darf keinesfalls unterschätzt und vernachlässigt werden.

In einem Rechenzentrum kann man sich keine Betriebsunterbrechungen, Betriebsausfälle, Hardwaredefekte und Datenverluste leisten. IT-Grundschutz- und Informationssicherheitsbeauftragte, die für die Steuerung und Koordination des Schutzrahmen- und Informationssicherheitsprozesses zuständig sind, Verantwortliche für die Implementierung und Aufrechterhaltung der Betriebssicherheit in der Verwaltung, IT-Verantwortliche für Serverräume und Betreiber von Datenzentren müssen physikalischen und drohenden Gefahren mit BSI-Standard vorbeugen.

Die ständige Verfügbarkeit, Ressourcen bereitstellen und das angestrebte Sicherheitsniveau der Sicherheitsleitfäden einschließlich der Risiken verantworten, beinhaltet vor allem die Reinheit im Rechenraum.

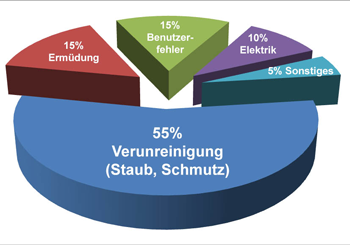

Eine der häufigsten Ursachen für EDV Unterbrechungen und Ausfälle sind Partikelbelastung. Insbesondere Baustaub nach Bauvorhaben, Umbaumaßnahmen oder Renovierungen birgt ein sehr großes Risiko für die Bereitstellung der IT-Geräte und Sicherheitsfundament. Baustellenstaub tritt in Massen auf und den IT-Betrieb innerhalb weniger Minuten lahmlegen. Zementstaub erhöht zudem die Brandgefahr. Das gleiche gilt für Ruß nach einem Brand. Lassen Sie für den Grundschutz eine fachgerechte Entstaubung der zentralen Infrastruktur gemäß IT-Grundschutz und DIN 14644 durchführen.

Betonstaub im IT-Raum ist ein großes Risiko und bedroht die Netzwerksicherheit

Bei Bauarbeiten, Umbaumaßnahmen und Renovierung entsteht eine Menge an Baustäuben. Meistens ist es unmöglich, die Geschäftstätigkeit einzuschränken, die bestehende Systemlandschaft wird deshalb während der Baumaßnahmen weiter betrieben. Ohne eine entsprechende Referenzschutz- Vorkehrung ist der zu schützende IT-Bereich dabei schnell mit Feinstaub kontaminiert. Schwebeteilchen kriechen durch die kleinsten Ritzen und beschädigt die IT-Geräte. Denken Sie an IT-Grundschutz und die Betriebssicherheit, nach Abschluss der Bauprojekten ist eine Baufeinreinigung durchzuführen.

Die Baureinigung nach der VOB (Vergabe-und Vertragsordnung für Bauleistungen) reicht für die Protektion der IT-Technikräume und deren zu schützenden IT-Geräte in den Serverschränken keineswegs aus. Eine optisch scheinbar gründliche Endreinigung des Auftragnehmers zeigt, dass z.B. der Hohlboden unter dem Doppelboden nicht fachgercht gereinigt ist.

Unter dem Doppelboden, auf dem Rohboden und den Stützen des Doppelbodens finden sich noch beträchtliche Mengen an Mikropartikel. Ohne Mindesstandards mit einer speziellen Feinreinigung der Technikräume und 19 Zoll Racks (Serverschränke) werden Feststoffpartikel bei Betriebsaufnahme von der Klimaanlage und Umluftgeräte aufgewirbelt und verschmutzt massiv bereits montierte IT-Komponenten wie Patchfelder, Switches, Storages und Server.

Die Funktionsfähigkeit der IT ist für Unternehmungen von existentieller Bedeutung. Zum IT-Grundschutz gehört die Reinlichkeit im Datenraum. Viele Geschäftsprozesse laufen abhängig von einer funktionierenden Informations- und Kommunikationstechnik als „real time“ Anwendung, eine Unterbrechung oder ein Totalausfall würde sofort in Störungen und ggf. Einbußen resultieren. Der IT-Grundschutz-Kriterienkatalog ermöglicht einen umfassenden Check der Systeminfrastruktur und des Betriebs.

Eingeführte IT-Grundschutz-Kompendium Standards dienen als Grundlage

Das IT-Grundschutz-Kompendium des BSI formt zusammen mit den BSI-Standards ein zentrales Grundwerk zur Standard-Absicherung von Netzwerken und Informationssystemen. Es beschreibt anhand klar strukturierter Standardbausteine und Vorgehensweisen, wie der Absicherungsbedarf bewertet und eine Kernabsicherung erreicht ist.

Mit der IT-Grundschutz-Methodik, die IT-Grundschutz-Bausteine und IT-Grundschutz-Profile ist eine hohe Qualität, Flexibilität und Effizienz in der Umsetzung von Sicherheitsanforderungen gewährleistet. Das Kompendium fungiert als Plattform für den IT-Grundschutz-Praktiker, um digitale und IT-Services sicher zu gestalten.

In Verbindung mit NIS2 und weiteren Standards wie BSI-Vorgabe zur IT-Absicherung trägt es zur Effizienzsteigerung und Sicherheitsabsicherung moderner, auch digitaler Immobilien und Internet-Infrastrukturen bei und repräsentiert den aktuellen Stand des BSI-Standard-basierten Informationssicherheitsmanagements.

- Eingeführter IT-Grundschutz BSI-Regelwerk vom Bundesamt.

- Uptime Institute, Telecommunications Infrastructure Standard for Data Centers, TIA 942 – (1) (2) mit einer vierstufigen "Tier“-Klassifizierung.

- Die Publikationen des Verband der Sachversicherer (VdS). Speziell "Schutzempfehlungen zur Schadenverhütung und zum sicheren Betrieb bei IT-Anlagen", VdS 2007.

- ein Information Security Management System (ISMS) dienen als Eckpfeiler für den IT-Grundschutz und Security.

Support für IT-Grundschutz, Staubfreiheit und Resilienz: So darf ein Server niemals aussehen.

Methodik der IT-Grundschutz-Kataloge und IT-Grundschutz-Tools des IT-Grunschutzes

Die IT-Grundschutz-Methodik zur Informationssicherheit besteht aus einem umfassenden Satz von Richtlinien, Anregungen und Best Practices, die dabei unterstützen, Sicherheitsrisiken zu erkennen und zu mindern. Die IT-Grundschutz-Methodik besteht aus vier Phasen:

- Bestandsaufnahme: Dokumentation von IT-Systemen und -Anwendungen und Identifizierung von Schutzbedarf.

- Risikoanalyse: Gefährdung einschätzen und Grund- Sicherheitsvorkehrungen ableiten.

- Präventionsmaßnahmen: Geeignete Maßnahmenempfehlungen zur Prävention von Datensystemen und Anwendungen auswählen und umsetzen.

- Überprüfung: Schutzvorkehrungen regelmäßig überprüfen und an veränderte Bedrohungen anpassen.

Der IT-Grundschutz-Ansatz ist modular aufgebaut und deckt eine Vielzahl von Bausteinen ab, die an die spezifischen Erwartungen und Bedürfnisse einer Organisation angepasst werden. Darüber hinaus liefern Werkzeuge und Hilfsmittel die Anwendung des IT-Grundschutz-Vorgehens zu betreuen.

Grundschutz und Hygiene – Ihre Garantie für Informationstechnologie Herstellergarantie und Co.

Die Spezialreinigung von IT-Zentren nach DIN-EN-ISO-14644-1 (Klasse 8) hat etwas mit Außendarstellung, Optik, Hygiene oder Technik-Pflege zu tun und supportet dem Basisabsicherung- und IT-Sicherheitsmanagement, Zugriffsmöglichkeit und dem Werterhalt. Ein regelmäßig von Fachkräften gereinigtes Datenzentrum ist auch die Voraussetzung für die uneingeschränkte Garantieleistung vieler OEM Hardware Hersteller.

Denn nach IT-Grundschutzkatalog und der ISO-Norm 14644-1 ist die Erfüllung der Luftreinheit Pflicht für Rechenzentrumsbetreiber. Und nur, wer die Normen auch einhält, hat vollen Anspruch, wenn es um Geräte-Wartung, Gewährleistung, Garantie der OEM-Hardwarehersteller und ebenso Versicherungsleistungen geht.

Ordnung ist unabdingbar für Informations- und Kommunikationstechnik und TÜV-Zertifizierung

Wer als RZ-Betreiber von Serverfarmen eine TÜV-Zertifizierung (TSI – Sichere Infrastrukturen) anstrebt, kommt um die professionelle Instandhaltungsreinigung von Datenzentren nicht herum. Auch hier ist die Wahrung der Regeln gemäß IT-Grundschutz Pflicht und Erfordernis. Schaffen Sie mit der Verwirklichung von DIN-Normen beste Voraussetzungen für Garantie, Wartung, Zertifizierungen, Hochverfügbarkeit und IT-Schutz. Nutzen Sie die Befolgung der IT-Grundschutz Grundlagen gleichzeitig auch als optimales Verkaufsargument Ihren Kunden gegenüber.

Das Mindestsicherheitsniveau gem. Standardabsicherung der IT-Sicherheitsbehörde ist eine erfolgreiche Methode, mit der das Informationssicherheitsniveau aller Branchen jeder Größe verbessert ist.

Die Angebote des IT-Grundschutzes werden als Benchmark für Prozesssteuerung und Wirtschaftlichkeit in Bezug auf die Verwaltung von Informationen, Risikominimierung und Informationsabsicherung sowie die Entwicklung eines Informationssicherheits-Managementsystems verwendet. Der IT-Grundschutz ist auch mit ISO27001 kompatibel und hat daher auch internationale Anerkennung gefunden.

IT-Grundschutz vom Bundesamt für Sicherheit in der IT-Technik

Informationssicherheit nach BSI-Standard begründet das Fundament moderner Cyberabwehr zur Basissicherung von Daten, Informationen und Informationstechnik unter Berücksichtigung der DSGVO.

Das vom Bundesamt für Sicherheit in der Informationstechnik entwickelte Informationssicherheit-Grundschutz-Modell optimiert Anbieter, Kommunen, Kleinorganisationen und behördlicher, kommunaler, regionaler, betrieblicher und kritischer Strukturen mit strukturierter Priorisierung, den Einsatz von Firewalls, klare Inhalte und ein ganzheitliches Managementsystem, das zukunftssicher ausgerichtet ist.

Die verpflichtend umzusetzenden Anforderungen adressieren wachsende Herausforderungen, Gefahrenquellen und zunehmende Cyber-Kriminalität und begleiten Organisationen bei Modernisierung und Betrieb. Ein bestellter Informationssicherheitsbeauftragter stellt gemeinsam mit Service-Partnern, TÜV-nahen Prüfungen und kontinuierlicher Überwachung „rund um die Uhr“ sicher, dass Sicherheitsmaßnahmen wirksam bleiben und regulatorische sowie organisatorische Anforderungen langfristig erfüllt werden.

Die Grundschutzrichtlinien beinhalten administrative, Informationstechnische, personelle und infrastrukturelle Wegweiser, die grundlegend für die Cybersecurity aller Unternehmensdaten sind. Das BSI stellt umfangreiche Auskünfte zur Protection bereit. Orientierungshilfen, Strukturbausteine, Checklisten, Formulare, Muster und Beispiele. Sie befassen sich mit der Maintenancereinigung der Elektrotechnik in Rechenzentren (RZ) und Computerräumen.

IT-Grundschutz-Katalog G 0.4, Verschmutzung, Staub, Korrosion, "Bereits geringfügige Verunreinigungen können zu einer Störung eines Gerätes führen."

Grundschutz-Katalogwerk G 1.8 Staub, Verschmutzung, "Bereits geringfügige Verunreinigungen können eine Störung eines Gerätes herbeiführen."

BSI-Kompendium M 1.72 Baumaßnahmen während des laufenden Betriebs "Nach Bauarbeiten ist die ITK vor Verunreinigungen zu bewahren."

IT-Grundschutz-Katalog M 2.212 Organisatorische Vorgaben für die Gebäudereinigung, "Rechenanlagen können versehentlich ausgeschaltet werden."

BSI IT-Grundschutz: BSI IT-Grundschutz

ISO-Rahmenwerk 27001: Schwachstellen bei Hardware und Software: "Empfindlichkeit gegenüber Feuchtigkeit, Schwebstoffe und Schmutz (Gefahr Bauarbeiten)".

VdS 2007: "Vorschläge zur Schadenverhütung und zum sicheren Betrieb bei IT-Anlagen", Schutzmaßnahmen: Beachtung der allgemeinen Ordnung und Gepflegtheit.

IT-Grundschutz Baustein: Sauberkeit der ITK-Infrastruktur im Serverbereich

Ein Baustein für den IT-Grundschutz: Mindeststandard für Informationssysteme als Vorsorge gegen einen IT-Sicherheitsvorfall.

Links

Physische Umgebungskontrollen im IT-Bereich und Rechenzentrumsbetrieb, enthält Sauberkeitsanforderungen in IT-Betriebsräumen: DIN EN 50600

ISO/IEC 27001 / 27002 Informationssicherheitsmanagement: Information Security Management

VdS 3406 im Sicherheitsbereich: Sicherung von baulichen Objekten nach VdS 3406

ASHRAE TC 9.9 Richtlinien: ASHRAE TC9.9: Hinweise zur Luftqualität, Partikeldichte, Reinigung und Umgebungsbedingungen für IT-Geräte, zu Reinigungsintervallen, staubfreien Bereichen und Zutrittsregelungen