IT-Sicherheit

Vertrauenswürdige Verteidigung: Eine Einführung in die IT-Sicherheit und Network Security

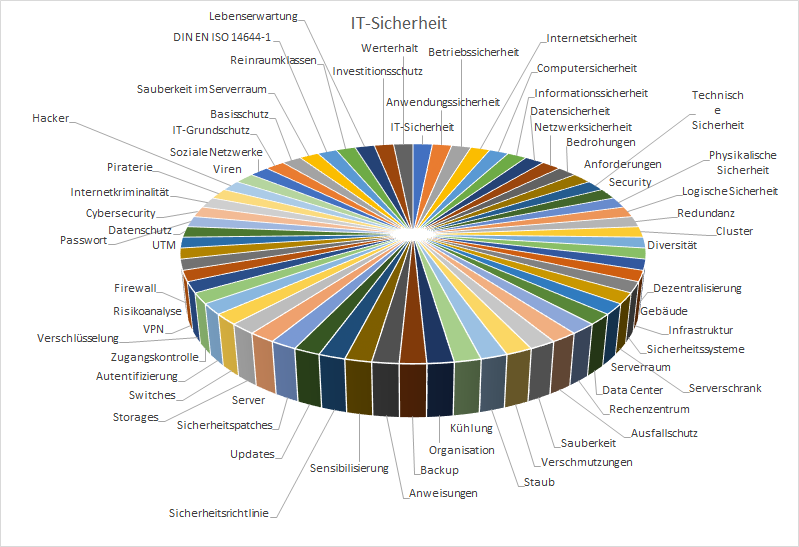

In der digitalen Welt ist Sicherheit und Schutz sensibler Informationen ein zentrales Anliegen für Unternehmen jeder Größe. Eine wirksame Absicherung der IT-Systeme bildet dabei die Grundlage für vertrauenswürdige digitale Prozesse. Moderne Abwehrmechanismen wie Firewalls oder Intrusion Detection Systeme erkennen Bedrohungen in Echtzeit und unterstützen bei der Risikoabwehr, bevor Schäden entstehen können. Die Security der Systeme hängt auch stark von den Daten ab, die Mitarbeiter auf ihren Devices speichern, da Sicherheitslücken schnell ausgenutzt werden können, wenn die Geräte nicht secure sind.

Sicherheit und Network Security im IT-Bereich beziehen sich auf die Einführung von umfassenden Maßnahmen und Praktiken, die darauf abzielen, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten und IT-Systemen zu gewährleisten. In einer zunehmend digitalisierten Welt, in der Informationstechnologien eine zentrale Funktuion einnimmt, ist die IT Sicherheit von entscheidender Relevanz, um Datenbanken vor unbefugtem Zugriff, Manipulation und Diebstahl zu schützen. KMU sollten die Grundlagen der IT-Sicherheit kennen, um online schnell auf Bedrohungen reagieren und eine effektive Abwehr für ihre Secure Devices im Management der Security implementieren zu können.

Die IT Sicherheit und Network Security im IT-Umfeld umfasst verschiedene Dimensionen, darunter die vertrauenswürdige Verteidigung, Netzwerksicherheit, Datensicherheit, Systemsicherheit und physische Sicherheit von IT-Infrastrukturen. In Bezug auf Netzwerksicherheit werden Technologien wie Firewalls, Intrusion Detection Systems (IDS) und Virtual Private Networks (VPNs) eingesetzt, um Netzwerke vor unautorisierten Zugriffen zu schützen. Datensicherheit beinhaltet Verschlüsselungstechniken und Zugriffskontrollen, um sicherzustellen, dass sensible Informationen vertraulich bleiben und nur autorisierten Benutzern zugänglich sind.

Das BSI stellt zahlreiche Beispiele und Maßnahmen zum Schutz der IT-Sicherheit bereit, um Daten und deren Integrität sowie Verfügbarkeit zu gewährleisten. Im Kontext der Cybersicherheit behandelt das Management zentrale Themen wie Datensicherheit, Informationssicherheit, Security, Software, Schwachstellen und Zertifizierung, um ein umfassendes Sicherheitsniveau zu erreichen. Das Management der Security sollte die Ziele der IEC 27001 Norm verfolgen, um eine höhere Cloud-Sicherheit zu gewährleisten, wobei Gesetze, Schlüssel und die Protection von Daten berücksichtigt werden.

Ein gutes Beispiel für erfolgreiche IT-Sicherheit ist ein strukturiertes Management, das klare Zuständigkeiten definiert und gezielte Security-Maßnahmen kontinuierlich überwacht und verbessert. Die Erstellung einer Security- und Abwehrstrategie für KRITIS muss die regulatorischen Anforderungen erfüllen, um Sicherheitsvorfälle auf Endpoint Devices zu verhindern und die Cybersecurity durch Secure Protection und Souveränität proaktiv zu stärken.

Systemsicherheit konzentriert sich auf Vorbeugung von Servern, Betriebssystemen und Anwendungen der Informationstechnik vor Sicherheitsbedrohungen. Hier kommen Antivirensoftware, regelmäßige Software-Updates und Patch-Management zum Einsatz. Physische Sicherheitsmaßnahmen, Sicherheitstechnik und Sicherheitssysteme umfassen Protection von Serverräumen und Rechenzentren vor unbefugtem Zugang, Diebstahl oder Naturkatastrophen.

Ein weiterer wesentlicher Aspekt der IT Sicherheit in der IT-Landschaft betrifft die Sensibilisierung und Schulung der Benutzer. Da menschliche Fehler oft eine potenzielle Schwachstelle darstellen, ist es entscheidend, dass Mitarbeiter sich der Sicherheitsbestimmungen bewusst sind und bewährte Sicherheitspraktiken befolgen. Managed Services realisieren Secure Solutions, um die Cybersecurity in der Cloud und im Netzwerk digital zu stärken und Sicherheitsrisiken der Computer des Unternehmens zu minimieren.

Die Bedrohungslandschaft im IT-Bereich ist ständigen Veränderungen unterworfen, weshalb ein proaktiver Ansatz zur Sicherheit erforderlich ist. Dies schließt die Überwachung von Sicherheitsereignissen, die Durchführung von Sicherheitsaudits und die ständige Aktualisierung von Sicherheitsrichtlinien ein. Managed Services unterstützen Business-IT durch ein ISMS, um die organisatorische und mobile Security zu optimieren und den Stand der Cybersecurity sowie die Secure von Data- und Information Technology sicherzustellen.

Die IT Sicherheit im IT-Umfeld ein komplexes und sich ständig weiterentwickelndes Feld, das darauf abzielt, die Vertraulichkeit und Integrität von Informationen zu schützen und sicherzustellen, dass IT-Anlagen zuverlässig und sicher betrieben werden können. Network Security ist entscheidend für die Cyber-Abwehr im Business, um Bedrohungen effektiv zu verhindern.

IT Sicherheit (IT Security) und Cybersecurity der IT-Technik

Ein zentraler Aspekt der IT-Infrastruktur ist digitale Sicherheit und Datenintegrität, die durch regelmäßige Backups und die Zugriffskontrolle gesichert wird. Technische Schutzmaßnahmen, etwa Verschlüsselung oder Netzsegmentierung, tragen maßgeblich zur Prävention von Angriffen bei. Auch die fortschreitende Entwicklung im Bereich der Cyberabwehr sorgt für bessere Reaktionsmöglichkeiten bei Zwischenfällen.

In Deutschland stehen Organisationen, die im Internet tätig sind, vor wachsenden Bedrohungen durch Malware und andere Angriffe auf System und Software. Zur Sicherheit sensibler Informations- und Kommunikationstechnik (IKT), Informationen müssen Unternehmens-intern geeignete Maßnahmen zur Datensicherheit, Informationssicherheit und IT-Sicherheit umgesetzt werden. Dabei spielen Security, Verfügbarkeit, Integrität und die Zertifizierung von Service-Angeboten eine Zentralrolle.

Für die Wirtschaft sind gut strukturierte Security- und Management-Konzepte essenziell, um Schwachstellen zu beseitigen. Ein gutes Beispiel dafür ist die Einbindung aller Benutzer in sicherheitsrelevante Themen.

Das IT-Sicherheitsgesetz und die NIS-2-Richtlinie (NIS-2) bieten einen Rahmen, um die Informationssicherheit und Cybersecurity gegen Cyberbedrohungen, Angriffe und Cyberangriff zu stärken, indem Unternehmen dazu angehalten werden, Schwachstellen frühzeitig zu erkennen, ihre IT-Security durch regelmäßige Updates zu optimieren und mit technischem Support ihre Anlagen zu absichern, was eine größtmögliche Sicherung der Werte und Internet-Sicherheit gewährleistet und die Safety vor einem IT-Sicherheitsvorfall garantiert.

Die Umsetzung einer robusten Internet-Sicherheit erfordert effektive Lösungen, um Hacker, Malware, Ransomware und andere Cyberangriffe abzuwehren, wobei Risikomanagement, der Einsatz einer starken Firewall und die Unterstützung durch Experten entscheidend sind, um Sicherheitsrisiken frühzeitig zu entdecken und Funktionen umfassend abzusichern.

Die Implementierung moderner Network- und IT-Security Methoden ist für den Mittelstand essenziell, um IT-Architektur und Benutzerkonten vor Viren und Cyberkriminalität zu schützen, die Auswirkungen von Angriffen zu minimieren und durch regelmäßige Updates sowie Schulungen der Anwender die Cyber-Sicherheit nachhaltig zu stärken.

Die Informationssicherheit kann durch die Verwaltung sicherer Passwörter, den Einsatz von Kryptographie und die regelmäßige Prüfung auf Schwachstellen in E-Mails und Systemen erheblich optimiert werden, während ein starker Support und gezielte Awareness Schulungen den Nutzen digitaler Lösungen erhöhen, die Betriebssicherheit und Security sensibler Informationen gewährleisten.

IT Sicherheit (IT Security) und Safety für Werte

Um IT-Risiken frühzeitig zu erkennen, ist digitale Sicherheit und eine kontinuierliche Systemhärtung erforderlich. Ebenso wichtig ist der konsequente Datenschutz, besonders im Umgang mit personenbezogenen Informationen. Die aktuelle Bedrohungslage macht es notwendig, Unternehmen umfassend auf verschiedenste Angriffsszenarien vorzubereiten. Hierzu zählt insbesondere eine zuverlässige Angriffserkennung, ergänzt durch regelmäßiges Schwachstellenmanagement, um potenzielle Einfallstore rechtzeitig zu schließen.

Technische Hilfsmittel wie Firewalls, aktuelle Antivirensoftware und durchdachte Verschlüsselung gehören zur Grundausstattung der Security jeder modernen IT-Architektur. Zusätzlich erhöht eine Zwei-Faktor-Authentifizierung den Schutz vor unautorisierten Zugriffen. Penetrationstests helfen, bestehende Schwächen systematisch aufzudecken, während klar definierte Sicherheitsrichtlinien das Verhalten der Nutzer steuern und Sicherheitslücken vermeiden helfen.

Auch gesetzliche Anforderungen zu Sicherheiten haben eine Schlüsselfunktion – die Einhaltung entsprechender Standards verbessert die Compliance und reduziert rechtliche Risiken. Angriffsformen wie Malware, Phishing oder Ransomware zeigen, wie wichtig umfassender Schutz ist – insbesondere bei Zero-Day-Exploits oder Brute-Force-Angriffen, bei denen Angreifer systematisch Schwächen ausnutzen.

Im Mittelpunkt stehen dabei stets der Schutz von Kundendaten, die Vermeidung von Datenverlust sowie die Wahrung von Vertraulichkeit, Verfügbarkeit und Integrität aller verarbeiteten Informationen.

Unternehmen stehen vor der Herausforderung, ihre Dateien wirksam zu schützen, wobei Datensicherheit, IT-Sicherheit und Security zentrale Sicherheitsvorkehrungen sind. Durch gezielte Maßnahmen im Management lassen sich Schwachstellen in Software und Prozessen identifizieren und beheben. Die Gewährleistung von Integrität und Erreichbarkeit spielt dabei eine entscheidende Rolle. Ein gutes Beispiel für erfolgreichen Schutz ist die Einführung eines zertifizierten Service, bei dem Zertifizierung als Qualitätsmerkmal dient.

Das IT-Sicherheitsgesetz fordert Unternehmen auf, sich gegen Cyberbedrohungen und Kriminalität zu wappnen, indem sie technische Werkzeuge, moderne Sicherheitstechnik und zuverlässigen Dienst einsetzen, um Computer und Netzwerke vor Gefährdungen zu schützen und gleichzeitig wirtschaftliche sowie rechtliche Sicherheiten zu gewährleisten, damit der Betrieb sicher bleibt.

Um einen größtmöglichen Schutz und eine stabile IT Sicherheit zu gewährleisten, sollten Unternehmen angesichts der wachsenden Gefahr durch einen Cyberangriff und Bedrohung auf moderne Cybersecurity Tools und die Umsetzung der Vorgaben der NIS-2 Richtlinie setzen, während Sicherheitshinweise, gezielte Beratung und kontinuierliche Security-Maßnahmen dazu beitragen, Werte und den Zustand der Infrastruktur zu sichern und die Safety in allen Prozessen zu erhöhen.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) unterstützt dabei, durch ein effektives IT-Management die Sicherung sensibler Datensätze zu gewährleisten, Sicherheitslücken zu beheben und sich gegen Angriffe im Internet zu wappnen, um so in der Digitalisierung eine Abwesenheit von Unsicherheit und die sichersten Prozesse in geordneter Ordnung zu erreichen – mit der Hilfe moderner Information Technology und der Garantie bestmöglicher Network Security.

Das IT-Sicherheitsgesetz und die NIS-2-Richtlinie (NIS-2) setzen neue Maßstäbe für die Sicherung der Informationstechnologie und elektronische Datenverarbeitung, indem sie Techniken und Software bereitstellen, die vor Cyberbedrohungen und Cyberangriffen schützen, was insbesondere die Wirtschaft, die Informatik und die Elektrotechnik technisch und strategisch unterstützen.

Im Zeitalter der Digitalisierung gewinnt die Bedeutung von Cyber-, IT-Sicherheit und Datenschutz für Organisationen zunehmend an Relevanz, da Gefahren wie Angriffe auf Infrastrukturen, Programme und Software zunehmen. Ein IT-Sicherheitsvorfall kann gravierende Folgen für Daten, Integrität und Verfügbarkeit haben. Deshalb setzen viele Unternehmen auf gezielte Maßnahmen, Management-Strategien und Bewertung von Risiken, um Compliance zu gewährleisten.

Die Umsetzung eines sicheren Systems mit starken Passwörtern, passenden Mitteln zur Security ist dabei essenziell. Ein gutes Beispiel sind zertifizierte Prozesse zur Zertifizierung und zur Erhöhung der Datensicherheit in digitalen Applikationen.

In Deutschland sehen sich Organisationen und die Wirtschaft im Internet wachsenden Risiken durch Cybercrime, Malware und gezielte Angriffe auf System, Software und Programme ausgesetzt. Ein IT-Sicherheitsvorfall kann sensible Bestandsdaten gefährden und den Datenschutz verletzen. Deshalb sind gezielte Maßnahmen zur IT-Sicherheit, wie der Einsatz einer Firewall und die Schulung von Mitarbeitern, essenziell.

Das Ziel ist es, Risiken zu bewerten und geeignete Service-Strukturen zu schaffen, die auch von Benutzern aktiv genutzt werden können. Ein gutes Beispiel aus dem Unternehmens-Umfeld zeigt, wie durch klare Definition des Begriffs „Risiko“ und Umsetzung von Schutzkonzepten nachhaltige Sicherheit erreicht werden kann.

Es ist essenziell, kritische Infrastrukturen und Daten durch gezielte Cybersecurity-Lösungen abzusichern. Die IT-Sicherheit bildet dabei die Basis für vertrauen in digitale EDV-Systeme. Unternehmen sollten Best Practices und anerkannte Standards bei der Implementierung sicherer IT-Plattformen anwenden, Mittel zur Gefahrenabwehr bereitstellen und starke Passwörter verwenden. Die Nutzung und Bewertung solcher Maßnahmen im Rahmen von Compliance ist ein gutes Beispiel dafür, wie Organisationen in einem geschützten Cyber-Umfeld agieren und eigenständig Schutzstrategien entwickeln können.

Das Bundesamt gibt Verbrauchern, Mitarbeitern und der Verwaltung wichtige Tipps, wie sie sich gegen Cybercrime, Viren und Schadsoftware schützen können. Ein zentrales Ziel ist es, Datenbestände und E-Mail-Kommunikation durch Cybersecurity-Maßnahmen wie Firewall und IT-Grundschutz abzusichern. Der Begriff IT-Sicherheit ist dabei auch den Prozess der Sicherung und das Risikomanagement für öffentliche Einrichtungen. Ein gutes Beispiel sind Standards, die speziell für die sichere Nutzung in der Verwaltung und durch Privatpersonen entwickelt wurden.

Das BSI stellt dem Bund, Unternehmen und der Öffentlichkeit fundierte Tipps und Best Practices zur Verfügung, um Betriebsdaten und Software wirksam zu schützen. Eine solide Basis für IT-Sicherheit, Datensicherheit, Cyber- und Informationssicherheit ist entscheidend, um Schwachstellen frühzeitig zu erkennen und gezielte Security-Maßnahmen umzusetzen. Ein gutes Beispiel für wirksamen Schutz ist ein ganzheitliches Management-System, das auf den Prinzipien der Cybersicherheit und der operativen Sicherheit aufbaut.

Saubere Umgebung, sichere Dateien: Der Stellenwert der Reinigung in der physischen IT Sicherheit

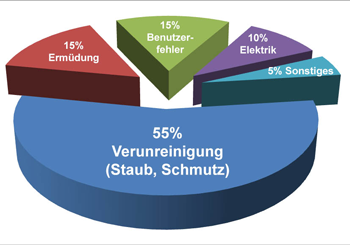

Die physische Reinigung der Technik der Information Technology ist ein entscheidender Sicherheitsbeitrag bei der Aufrechterhaltung der IT-Sicherheit, indem sie eine saubere und staubfreie Umgebung für die Netzwerk- und IT-Infrastruktur gewährleistet. Staub und Schmutzablagerungen können nicht nur die Leistung von Servern und anderen Geräten beeinträchtigen, sondern auch zu Überhitzung und Ausfällen führen.

Die Säuberung der Informationstechnologie in Serverräumen und Rechenzentren trägt dazu bei, physische Risiken zu minimieren, die Lebensdauer der Hardware zu verlängern und somit die Zuverlässigkeit der IT-Systeme zu erhöhen. Darüber hinaus unterstützt eine saubere Umgebung die Wirksamkeit von Sicherheitsmaßnahmen, da sie das Risiko von Fehlfunktionen aufgrund von Verschmutzungen verringert und einen stabilen Betrieb gewährleistet.

Links zur IT-Sicherheit