"IT-Sicherheit" (Informationstechnologie-Sicherheit) bezieht sich auf den Schutz von Computersystemen und Netzwerken im EDV-Raum vor unbefugtem Zugriff, Datenverlust und anderen Bedrohungen. "Staub" ist ein fester Stoff, der aus winzigen Partikeln besteht, die durch Trockenheit oder Abrieb entstehen.

Es gibt eine direkte Verbindung zwischen "IT-Sicherheit" und "Staub", es betrifft die physische Sicherheit. Geht um das Beschützen von Computersystemen, ist Staub tatsächlich ein potenzielles Problem. Wenn sich Staub in einem Computersystem ansammelt, blockiert er das Belüftungssystem und verursacht eine Überhitzung der elektronischen Bauteile, was meist zu Fehlfunktionen oder Ausfällen führt.

Darüber hinaus beeinträchtigt Staub auch die Datenspeicherung. Wenn Staub in elektronische Geräte, Festplatten oder Speichermedien eindringt, führt dies zu Korruption, Schäden und Datenverlust. In diesem Zusammenhang ist es bedeutend, IT-Systeme zu reinigen, um Staubansammlungen zu reduzieren und so den ordnungsgemäßen Betrieb, Sicherheit und die Stabilität der Systeme zu gewährleisten.

"Staubfrei" bezieht sich auf eine Umgebung oder ein Objekt frei von Staubpartikeln. Staubfreiheit ist in vielen Branchen wichtig, darunter Elektronik, Lebensmittelproduktion, Pharma und Luft- und Raumfahrt. In der Elektronik beispielsweise verursachen Staubpartikel auf empfindlichen Bauteilen Kurzschlüsse, Fehlfunktionen oder andere Ausfälle. Staubfreiheit im Rechenzentrum ist besonders signifikant, denn Staubpartikel in der Luft und im Raum beeinträchtigen die Funktionsweise und Sicherheit der Technik beeinträchtigen.

Es gibt verschiedene Techniken, um eine staubfreie Umgebung oder ein staubfreies Objekt zu erreichen. Dazu gehören beispielsweise Luftfilter, Reinraumtechnologie, staubfreie Kleidung, Reinigungstechniken. In vielen Fällen ist es relevant, regelmäßige Sicherheits-, Wartungs- und Reinigungsprotokolle einzuführen, um sie staubfrei zu halten.

IT-Sicherheit im Rechenzentrum

Die Sicherheit und Zuverlässigkeit von Rechenzentren ist ein entscheidendes Anliegen bei der Aufrechterhaltung der IT-Sicherheit. Es müssen angemessene Sicherheitsmaßnahmen ergriffen werden, um sicherzustellen, dass sensible Daten geschützt sind. Unbefugten Zugriff auf Computer zu gewähren, ist ein großes Risiko, und Sicherheitssysteme sollten implementiert werden, um dieses Risiko zu minimieren. IT-Sicherheitsexperten müssen sicherstellen, dass die geeigneten Sicherheitsmaßnahmen vorhanden sind und ihr volles Potenzial entfalten. Dazu gehören geeignete Authentifizierungsprotokolle, Firewalls, Abschirmung vor Viren und Malware sowie die Überwachung der Aktivitäten im Rechenzentrum. Eine Sicherheitsverletzung kann verheerende Folgen für ein Unternehmen haben, weshalb es unerlässlich ist, dass IT-Sicherheitsexperten auf dem neuesten Stand sind.

Schutzmaßnahmen für Vertraulichkeit, Integrität und Verfügbarkeit von Systemen in der IKT bilden die IT-Sicherheit

Die Implementierung einer IT-Infrastruktur erfordert heute eine große Überlegung zu Sicherheiten von Rechenzentren. Die Speicherung und Verarbeitung wichtiger Datenbestände und Anwendungen machen Rechenzentren zum zentralen Ort für solche IT-Aktivitäten. Die IT-Sicherheit von Rechenzentren zielt darauf ab, das Rechenzentrum vor Cyberangriffen, physischen Angriffen und potenziellen Ausfällen abzusichern, und erfordert die Implementierung von Technologien, Prozessen und Strategien.

Die IT-Sicherheit von Rechenzentren umfasst mehrere Aspekte, wie z. B. die Security der Server- und Netzwerkinfrastruktur, die IT Security von Rechenzentren, die Zugriffskontrolle und die Datensicherheit. Wesentliche Maßnahmen zur Erhöhung der IT-Sicherheit und Rechenzentrum-Sicherheit sind:

- Der Einsatz von Intrusion-Detection-Systemen (IDS), Intrusion-Prevention-Systemen (IPS) und Firewalls ist für die Einrichtung einer sicheren Netzwerkumgebung unerlässlich. Eine Segmentierung des Netzwerks wird auch empfohlen, um die Verbreitung von Malware und Cyber-Bedrohungen einzuschränken. Insgesamt ist die Gewährleistung einer optimalen Netzwerksicherheit eine entscheidende Komponente der IT-Sicherheit von Rechenzentren.

- Das Verhindern des unbefugten Zugriffs auf Server ist ein zwingender Aspekt für die Aufrechterhaltung der IT-Sicherheit in einem Rechenzentrum. Es ist bedeutsam, Passwörter und Zugriffsrechte sorgfältig zu kontrollieren, und die Priorisierung der Installation von Sicherheitsupdates und Patches ist der Schlüssel zur Überwindung bekannter Schwachstellen.

- Ebenso wichtig wie die Sicherung der IT-Infrastruktur muss die Sicherung und Sicherheit der physischen Räumlichkeiten des Rechenzentrums eine Priorität sein. Um den Zugang zur Einrichtung zu beschränken, sollten physische Barrikaden, einschließlich Mauern, Tore und Türen, errichtet werden. Ergreifen Sie außerdem Maßnahmen wie biometrische Lesegeräte, Überwachungskameras und Schlüsselkarten, um die Zugänglichkeit des Rechenzentrums zu überwachen.

- Ein weiterer wichtiger Aspekt der IT-Sicherheit im Rechenzentrum ist die Datensicherheit mit Verschlüsselung im Ruhezustand und während der Übertragung. Im Falle eines Ausfalls oder einer Katastrophe ist es wesentlich, einen Sicherungs- und Wiederherstellungsplan zu haben, um Datenbestände abzurufen.

- Die IT-Sicherheit im Rechenzentrum erfordert die Zutrittskontrolle als entscheidende Komponente. Server müssen auf Personal beschränkt werden, das nur „Kenntnis haben muss“. Es sollten ordnungsgemäße Authentifizierungs- und Autorisierungsprotokolle vorhanden sein, um sicherzustellen, dass kein unbefugter Zugang erfolgt. Eine frühzeitige Erkennung potenzieller Verstöße wird anhand von Überwachungs- und Protokollierungstools erreicht, um die Aktivitäten im Rechenzentrum zu überwachen und aufzuzeichnen.

- Regelmäßige Schulungen und Sensibilisierung der Mitarbeiter sind entscheidend für die Verbesserung der IT-Sicherheitsmaßnahmen im Rechenzentrum. Die Identifizierung einer potenzieller Bedrohung erfordert Wachsamkeit, und die Mitarbeitenden sollten auf die Bedeutung von IT-Sicherheitsprotokollen aufmerksam gemacht werden. Die Schulung von Mitarbeitern ist eine Schlüsselkomponente bei der Eindämmung von Sicherheitsverletzungen, da ihre Schulung eine aktive Rolle bei der Identifizierung und Meldung von Gefahren ermöglicht.

Je nach Art der gespeicherten Daten und der Branche variieren die Compliance- und Sicherheitsstandards und müssen von Rechenzentren eingehalten werden. Um die IT-Sicherheit auf aktuellem Stand zu halten, sind regelmäßige Audits zur Sicherstellung der Einhaltung der geltenden Standards notwendig.

Um ihre Rechenzentren vor Gefährdungsfaktoren zu schützen, sollten Unternehmen der IT-Sicherheit Priorität einräumen. Die regelmäßige Überprüfung der Wirksamkeit aktueller IT-Sicherheitsmaßnahmen ist entscheidend. Dieser umfassende Ansatz ist der Schlüssel zur Begrenzung von Sicherheitsverletzungen und zur Maximierung des Vertrauens von Kunden und Partnern.

IT-Sicherheit, Datensicherheit und Informationssicherheit sind alle miteinander verbunden

Als Teil der Informationssicherheit beinhaltet die IT-Sicherheit den Schutz der IT-Infrastruktur vor potenziellen Gefahren wie Korruption oder Datendiebstahl, Hackerangriffen, Viren, Malware und anderen Sicherheitsbedrohungen. Die IT-Infrastruktur besteht aus Informationstechnik, Elektrotechnik, Netzwerken, Hardware und Software.

Sowohl in digitalen als auch in physischen Medien ist die Absicherung von Dateien der Kern der Informationssicherheit. Seine Grundsätze sollen Unterbrechungen verhindern, die infolge einer Vielzahl möglicher Gefahren verursacht werden, wie z. Die Informationssicherheit verhindert auch, dass Informationen unbeabsichtigt verloren gehen oder verschwinden.

Papier oder elektronisch, Protection ist das, worum es bei der Datensicherheit geht. Dies ist ein wichtiger Aspekt beim Verteidigen von Informationsmaterial vor allen Arten von potenziellen Gefahren, einschließlich Diebstahl, Verlust oder Manipulation. Datensicherheit und Informationssicherheit sind eng miteinander verbunden, wobei Datensicherheit eine Teilmenge des breiteren Feldes ist.

Unternehmen, die Informationssicherheit in IT und Dateien anstreben, müssen einen Sicherheitsplan mit sowohl technischen als auch betrieblichen Dimensionen formulieren. Um dies zu erreichen, können sie unter anderem Firewall-Technologien, Systeme, die Hacking erkennen und stoppen, regelmäßig geplante Software- und Anwendungsupdates sowie Mitarbeiterschulungen in Bezug auf Informationssicherheit verwenden. Die Kombination ist entscheidend, um einen umfassenden Ansatz zur Sicherung von IT und Datensätzen zu erreichen und die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen und Netzwerken zu wahren.

Grundlagen und Lösungen für die Sicherheit

Physische Sicherheitsmaßnahmen werden implementiert, um Vermögenswerte und Personen vor Schaden oder unbefugtem Zugriff zu verteidigen. Sie umfassen die Installation von CCTV-Kameras, Alarmanlagen und Schließsystemen. Es ist maßgeblich, die Risiken kontinuierlich zu bewerten und Sicherheitspläne zu aktualisieren, um die Wirksamkeit gegen potenzielle Bedrohungen aufrechtzuerhalten. Mitarbeiter-Sicherheit sollte in Bezug auf Sicherheitsprotokolle geschult werden und alle verdächtigen Aktivitäten, die sie beobachten, melden. Im Falle einer Sicherheitsverletzung sollte ein klarer Aktionsplan vorhanden sein, um darauf zu reagieren und die Situation zu entschärfen. Letztendlich spielt die physische Reliability eine entscheidende Rolle bei der Sicherstellung der Security und des Schutzes eines bestimmten Standorts oder einer bestimmten Organisation.

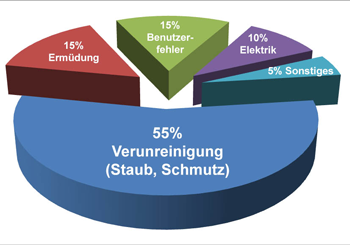

IT-Systeme sind wichtige Ressourcen der Informations- und Kommunikationstechnologie (IKT). Die physische Sicherheit (Security) schützt diese Ressourcen, indem sie Gebäude, Einrichtungen und Geräte sichert. Das wichtigste Element dieser Sicherheit und Verlässlichkeit ist die Verteidigung der Informationstechniksysteme gegen Zerstörung und Verschmutzung.

Die Sicherheit (Security) von IT-Systemen wird infolge einer Vielzahl von Praktiken aufrechterhalten, darunter:

- Monitoring von Zugriffsversuchen und die Beschränkung des Zugriffs auf IT-Systeme, Service und Funktionen auf autorisiertes Personal sind wesentliche Maßnahmen zur Aufrechterhaltung von Zugriffsbeschränkungen und Sicherheit.

- Um IT-Systeme vor schädlichen Umweltfaktoren wie Staub, Feuchtigkeit, Hitze und mehr zu schützen, ist eine Umgebungskontrolle unerlässlich. Mit einer genauen Überwachung der Umgebung, in der diese Systeme untergebracht sind, werden ihre Langlebigkeit und Sicherheit bewahrt.

- Protection vor Feuer und Wasser: Um IT-Systeme vor möglichen Schäden auf Grund von Feuer und Wasser zu verteidigen, werden vorbeugende Maßnahmen gegen diese potenziellen Gefährdungen ergriffen.

- Bei IT-Störungen oder Katastrophen ist es wichtig, einen zuverlässigen Datensicherungsplan zu haben, um eine spätere Wiederherstellung zu gewährleisten.

Schwachstellen in der IT-Security für Informations- und Kommunikationstechnik

Die Verwaltung von Schwachstellen erfordert einen robusten Ansatz zum beschützen der Netzwerkinfrastruktur. Um dieses Ziel zu erreichen, muss eine Kombination aus Praktiken wie Patch-Management, Cyber-Hygiene, Risikobewertung und Monitoring implementiert werden. Audits und Überprüfungen des Netzwerks sollten durchgeführt werden, um Lücken in den Sicherheitskontrollen zu identifizieren. Im Gegenzug werden Segmentierung, Zugriffskontrollen und Firewalls eingesetzt, um Gefährdungsquellen zu mindern. Ohne diese umfassende Strategie ist das Unternehmen Angriffen, Sicherheitsverletzungen und Datendiebstahl ausgesetzt. Daher sollte das Schwachstellenmanagement immer eine Priorität für jedes Unternehmen sein, das Wert auf Vertrauen und Datenschutz legt.

Die IT-Sicherheit wird gestärkt, indem Schwachstellen in Netzwerken oder IT-Systemen identifiziert und beseitigt werden. Dieser Prozess wird als Vulnerability Management bezeichnet und hat das ultimative Ziel, das Risiko von Sicherheitsverletzungen zu verringern.

Scans und Penetrationstests sind entscheidende Bestandteile des Prozesses, wobei die Ergebnisse bewertet und eine Prioritätenliste mit Abhilfemaßnahmen erstellt werden. Angesichts der Entdeckung neuer Schwachstellen und der Möglichkeit, bestehende Schwachstellen wegen Konfigurationsänderungen oder Updates zu beheben, ist die Aufrechterhaltung eines laufenden Schwachstellenmanagements entscheidend.

Die Zusammenarbeit zwischen IT- und Sicherheitsteams ist neben etablierten Verantwortlichkeiten und klar definierten Prozessen ein wesentlicher Bestandteil eines erfolgreichen Schwachstellenmanagements.

IT-Sicherheit, Computersicherheit, Cybersecurity und Cybersicherheit

Computer- und Cybersicherheit sind zwei wesentliche Aspekte, die niemals übersehen werden sollten. Es ist wichtig, sowohl unsere Geräte-Sicherheit als auch unsere Online-Präsenz zu schützen. Die sich ständig verändernde Technologielandschaft erfordert eine ständige Wachsamkeit und Anpassung der Cybersecurity Sicherheitsmaßnahmen. Hacker versuchen ständig, Schwachstellen in unserer Informatik Technik auszunutzen, daher ist es essentiell, über Sicherheitsupdates auf dem Laufenden zu bleiben und sich über Best Practices zu informieren. Kurz gesagt, die Defense unserer digitalen Welt ist unerlässlich, um unser Privat- und Berufsleben zu bewahren.

Unbefugter Zugriff und Diebstahl sind potenzielle Gefährdungen für Informationstechnologiesysteme, Netzwerke und Computer, die mittels Cybersicherheit und Computersicherheitsmaßnahmen geschützt werden müssen. Diese Maßnahmen schonen vor Datenverlust und anderen Risikofaktoren.

Mit Firewalls, Passwortschutz, Antivirensoftware und anderen Maßnahmen ist die Sicherung von Anwendungen und Betriebssystemen nur ein Aspekt der Computersicherheit, Cloud-, Informatik- und Cybersecurity die Hardwareschutz beinhaltet.

Mit dem Internet verbunden sind IT-Systeme, die Sicherheit (Security) im Sinne der Cyber Security erfordern. Protection vor Online-Identitäten, Geräten und Netzwerken ist notwendig, da die Bedrohung infolge von Hacken, Malware, Schadsoftware und Phishing weiterhin besteht.

Aktuelle Risikopotenziale sollten in beiden Bereichen mit wachsamen Sicherheitsmaßnahmen bekämpft werden, da die Unversehrtheit von Systemen davon abhängt. Monitoring und Aktualisierung sind notwendig und müssen kontinuierlich erfolgen, um die Wirksamkeit sicherzustellen.

Vertraulichkeit in der IT-Sicherheit

Nur autorisierte Personen sollten auf vertrauliche Informationen zugreifen. Es sollte geheim und vertraulich bleiben. Vertraulichkeit definiert diese Eigenschaft von Informationsbeständen. Es sollte nur für den vorgesehenen Zweck verwendet werden.

Besonders grundlegend ist die Wahrung der Vertraulichkeit in Bezug auf sensible Daten, seien es Geschäftsgeheimnisse, personenbezogene oder andere derartige Infos. Die Auswirkungen verbotener Offenlegungen sind schwerwiegend und führen zu Konsequenzen wie Wettbewerbsnachteilen, vermindertem Ruf und sogar der Möglichkeit von Identitätsbetrug.

Um die Freigabe vertraulicher Infos zu vermeiden, müssen bestimmte Schritte wie Datenverschlüsselung, Datensicherheitsrichtlinien und Zugriffsbeschränkungen implementiert werden. Um die geringste Anzahl von Verstößen zu garantieren, sollten Unternehmen sicherstellen, dass ihre Mitarbeiter mit den richtigen Protokollen vertraut sind und diese kontinuierlich befolgen.

So funktioniert IT-Sicherheit und Datensicherheit

Das Backup ist für die Sicherheit (Security) von entscheidender Bedeutung. Im Falle einer Katastrophe oder eines versehentlichen Löschens werden Sie für die zusätzliche Maßnahme dankbar sein. Der Verlust wichtiger Informationen ist katastrophal, weshalb es dringend ist, eine Kopie an einem separaten Ort zu haben. Erwägen Sie zur Sicherheit die Investition in eine externe Festplatte oder die Nutzung von Cloud-Speicheroptionen. Lassen Sie nicht zu, dass ein einfacher Fehler oder eine technische Störung dazu führt, dass Sie wichtige Fakten verlieren. Nehmen Sie sich die Zeit, Ihre Dateien zu sichern und genießen Sie die digitale Ruhe.

Das Sichern von Dateien ist entscheidend, um potenzielle Verluste oder Beschädigungen zu vermeiden. Der Prozess umfasst das Erstellen von Wiederherstellungskopien von Datensammlungen zu Schutzvorrichtungen vor Unfällen, Angriffen und Naturkatastrophen. Es ist notwendig, die Datengrundlage regelmäßig zu sichern, um das Risiko eines dauerhaften Datenverlusts unter unerwarteten Umständen zu minimieren.

Die Bestimmung der richtigen Speichermedien und die Wahl der Backup-Häufigkeit sind entscheidende Schritte für eine effektive Datensicherung. Die Integrität des gesicherten Datenmaterials sollte ebenfalls überprüft werden, und relevante Dateien müssen sorgfältig ausgewählt werden, bevor der Prozess beginnt. Um Protection vor physikalischen Schäden zu gewährleisten, ist die Aufbewahrung der Backups an einem anderen Ort unerlässlich.

Um wichtige Datenarchive zu beschützen, ist es entscheidend, dass Unternehmen für die IT-Security über eine allumfassende Backup-Technik verfügen, mit der sie verlorene Datenpools wiederherstellen können. Darüber hinaus ist es erforderlich, Datenschutzstrategien zu bewerten und zu aktualisieren, um den aktuellen Bedrohungspotenzialen und den Anforderungen der Branche gerecht zu werden.

Cyber-Angriffe werden mit IT-Sicherheitsmaßnahmen geblockt

Firewalls, Virenscanner und sichere Passworte gewährleisten die Stabilität von Systemen. Ohne diese Maßnahmen könnten Cyberangreifer sensible Informationen stehlen oder Systemstörungen verursachen. Daher ist die Implementierung von IT-Sicherheitsmaßnahmen entscheidend für die Safety vor Cyber-Bedrohungsszenarien. Cyberangriffe werden mit IT-Sicherheitsmaßnahmen verhindert. Darin enthalten sind:

- Der Datenverkehr zwischen einem Netzwerk und dem Internet wird von einer Firewall überwacht, die dazu dient, unerwünschte oder gefährliche Verbindungen zu verhindern.

- Das Blockieren und Erkennen schädlicher Software, z. B. Viren und Trojaner, fällt in den Bereich der Antivirensoftware.

- Vertrauliche Informationen werden mittels Verschlüsselung vor unbefugtem Zugriff geschützt. Die Verschlüsselung von Daten und Kommunikation ist die Methode, die für diese Schutzvorkehrung verwendet wird.

- Unbefugter Zutritt wird angesichts Zugriffskontrollen wie Zwei-Faktor-Authentifizierung und Zugangsschlüssel verhindert.

- Cyberkriminelle werden anhand Netzwerksegmentierung daran gehindert, das Netzwerk vollständig zu gefährden.

- Software-Updates sind für die Systemsicherheit unerlässlich, da sie häufig mit Fixes für bekannte Schwachstellen geliefert werden. Diese Updates verbessern die Systemleistung und schützen vor potenziellen Sicherheitsverletzungen, weshalb es unerlässlich ist, regelmäßigen Updates Priorität einzuräumen.

- Phishing-Angriffe und Social-Engineering-Angriffe dringen mit geringerer Wahrscheinlichkeit ein, wenn die Belegschaft entsprechend geschult und über diese Art von Sicherheitsrisiken informiert ist. Die Sensibilisierung der Mitarbeiter verringert die Anfälligkeit eines Unternehmens für diese Art von Cyberangriffen erheblich.

Eine Überprüfung und Aktualisierung Ihrer IT-Sicherheitsstrategie ist entscheidend, um deren umfassende Umsetzung gegen ständiges Bedrohungspotential sicherzustellen.

IT-Sicherheitskatalog, Secure Konzepte, Cyber-Sicherheit und IT-Sicherheit Tools

Cyber-Sicherheit, Security und Secure Katalog mit einer Sammlung von Produkten zum Schutz von Daten und Netzwerken enthält unter anderem Artikel wie Firewalls und Antivirensoftware. Unternehmen profitieren stark von Artikeln aus dem Katalog, da sie Abwehr vor Hacks, Malware und anderen Formen der Cyberkriminalität bieten. Es ist dringend empfohlen, in solche Sicherheitsmaßnahmen zu investieren, um Cyberangriffe zu verhindern.

Eine umfassende IT-Sicherheitsstrategie erfordert einen IT-Sicherheitskatalog, der verdeutlicht, welche Richtlinien und Standards eine Firma verfolgt. Es ist ein wichtiges Dokument, um ein robustes IT-Sicherheitsprogramm zu gewährleisten.

Der IT-Sicherheitskatalog des Unternehmens beschreibt seine Ambitionen, Gefährdungspotenziale und Methoden zur Risikominderung. Zugriffsbeschränkungen, Passwortrichtlinien, Netzwerksegmentierung und Datensicherung sind nur einige der Techniken, die der Katalog kompetent beschreibt.

Um den sicheren Betrieb von IT-Systemen aufrechtzuerhalten, ist ein IT-Sicherheitskatalog unerlässlich. Dieses Tool schult nicht nur die Benutzer, sondern setzt auch die IT-Sicherheitsrichtlinien des Unternehmens durch.

Um mit der sich entwickelnden Sicherheitslandschaft und den geschäftlichen Anforderungen Schritt zu halten, ist empfohlen, einen IT-Sicherheitskatalog zu überprüfen und zu ändern.

IT-Sicherheitsgesetz für die Cybersicherheit (Cyber Security)

Das Gesetz zur Sicherheit der Informationstechnologie ist eine entscheidende Maßnahme zur Datensicherheit. Es dient als gesetzlicher Rahmen zur Regulierung der Verwaltung sensibler Daten, einschließlich personenbezogener, vertraulicher und geheimer Informationstatsachen. Dieses Gesetz schreibt Sicherheitsmaßnahmen vor, um die Verwendung, Offenlegung und Vernichtung von Dateien zu verhindern. Außerdem müssen Organisationen über Richtlinien und Verfahren verfügen, um die Schutzziele von Informationen sicherzustellen. Die Einhaltung dieses Gesetzes schützt nicht nur vor Cyber-Risikoquellen, sondern schafft auch Vertrauen bei Interessengruppen, einschließlich Kunden, Mitarbeitern und Partnern. Letztlich ist das IT-Sicherheitsgesetz ein wesentlicher Baustein zur Abwehr der immer größer werdenden Herausforderungen der Informationstechnik.

Deutschland hat 2015 das IT-Sicherheitsgesetz verabschiedet, um die Security seiner digitalen Infrastruktur-Sicherheit und Technologie-Sicherheit zu erhöhen. Zwei Jahre später wurde eine überarbeitete Version hinzugefügt, um dieses Gesetz weiter zu unterstützen.

Zur Aufrechterhaltung eines sicheren Betriebssollten Unternehmen des Gesundheitswesens, Telekommunikationsanbieter, Wasser- und Abwasserversorgungsunternehmen sowie Energieversorgungsunternehmen besondere IT-Sicherheitsvorschriften gemäß IT-Sicherheitsgesetz einhalten. Es ist unerlässlich, Sicherheitsbewertungen ihrer IT-Systeme durchzuführen, um sicherzustellen, dass sie keinen potenziellen Gefährdungen ausgesetzt sind.

Telekommunikationsanbieter und Internetdienstanbieter sind gesetzlich verpflichtet, im Falle von Cyberangriffen mit Behörden zusammenzuarbeiten und Verkehrsdaten zu überwachen.

Bestimmte Meldepflichten für von Cyberangriffen betroffene oder verdächtige Unternehmen sind zudem gesetzlich vorgeschrieben. Diese Accounts sind unverzüglich dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zu melden.

Mit dem IT-Sicherheitsgesetz, das Bürger und Unternehmen vor Cyber-Unsicherheitspotenziale beschützen soll, sollen die digitalen Rahmenbedingungen in Deutschland sicherer werden.

Eine Zertifizierung für ein Rechenzentrum stellt sicher, dass es bestimmte Standards für Design, Sicherheit (Security), Effizienz und Umweltschutz erfüllt, was zu einer höheren Qualität und Zuverlässigkeit der Dienstleistungen führt.

Cyber-Resilienz und Cybersicherheit gegen einen Angriff auf die Informationstechnik

Widerstandsfähigkeit gegen Cyberangriffe ist in der heutigen Gesellschaft essentiell. Um sich vor wachsenden Online-Bedrohungen abzuschirmen, müssen Unternehmen ihre Sicherheitsmaßnahmen für Cybersicherheit (Cybersecurity) verstärken. Dazu gehört die Investition in fortschrittliche Sicherheitstechnologien gegen einen Angriff, die Aktualisierung der neuesten Angriffstrends und die Schulung der Benutzer in den richtigen Sicherheitsprotokollen. Darüber hinaus sollten Unternehmen die Planung der Reaktion auf Vorfälle priorisieren, um den Schaden im Falle eines Angriffs zu minimieren. Insgesamt ist die Cyber-Resilienz ein kontinuierlicher Anpassungs- und Verbesserungsprozess, und Unternehmen sollten wachsam bleiben, um sensible Daten zu behüten und ihre Online-Präsenz zu sichern.

Cyber-Resilienz betrifft die Fähigkeit einer Organisation, Cyber-Angriffen standzuhalten, sich schnell zu erholen und die Produktivität aufrechtzuerhalten. Schadensbegrenzung wird zu einer effektiven Reaktion auf Cyber-Bedrohungen, wenn die Cyber-Resilienz hoch ist. Eine Strategie, die Cyber Resilience verkörpert, setzt sich inklusive einer Reihe von Maßnahmen zusammen aus:

- Mit Gegenmaßnahmen, die Bewertung von Risiken und die Identifizierung von Schwachstellen und Risikopotential wird das Risikomanagement erreicht.

- Wie ein Unternehmen (KMU, Mittelstand, Konzern und Wirtschft) auf einen Cyberangriff reagiert, ist in seinem Incident Response Plan dokumentiert, der die Schritte zur Wiederherstellung von Datensätzen und Systemen, zur Zusammenarbeit mit Behörden und zur Benachrichtigung der Betroffenen umreißt.

- Datenwiederherstellung: Im Falle eines Angriffs ist es ausschlaggebend, die Datensicherung zu priorisieren, um vorbereitet zu sein.

- Der Schutz von Daten mittels routinemäßigen Backups ist für die Wiederherstellung bei kritischen Vorfällen von entscheidender Bedeutung.

- Eine Organisation kann sich mit Cyber-Versicherungspolicen finanziell vor Cyber-Angriffen versichern.

- Cyber-Risikoherde und ihre Auswirkungen werden den Mitarbeitern mittels Schulung und Sensibilisierung effektiv mitgeteilt. Dies ist entscheidend, um sicherzustellen, dass ihr Verhalten sicherheitsorientiert ist.

- Identifizieren Sie Schwachstellen anhand Testen von IT-Sicherheitsmaßnahmen, um deren Wirksamkeit zu bewerten.

Die Aufrechterhaltung des Betriebs und die Minderung der Auswirkungen von Cyber-Angriffen erfordern eine effektive Cyber-Resilience-Strategie.

Innovationen in der IT-Sicherheit und Sicherheitstechnik

Um die sich ständig weiterentwickelnden Cyber-Sicherheitsbedrohungen zu bekämpfen, müssen Unternehmen innovative Wege zum Care ihrer IT-Systeme erkunden. Die enge Verknüpfung von IT-Sicherheit und Innovation erfordert eine ständige Anpassung. Sehen Sie sich unten einige der Möglichkeiten an, wie simple Mittel und Innovationen die IT-Sicherheit steigern:

- Innovative Abwehrmaßnahmen haben sich bei der Obhut zentraler Technologie als erfolgreich erwiesen.

- Im sich ständig weiterentwickelnden Bereich der IT-Sicherheit sind Innovationen und Anpassungen erforderlich. Nachfolgend einige wesentliche Trends und Innovationen in der IT-Sicherheit:

- Die Blockchain-Technologie birgt in vielerlei Hinsicht das Potenzial, die IT-Sicherheit zu erhöhen. Das Verständnis der wichtigsten Möglichkeiten, wie Blockchain zur IT-Sicherheit beiträgt, ist Folgendes:

- Dezentralisierung: Cyber-Angriffe werden minimiert, indem Daten mithilfe der Blockchain-Technologie dezentral gespeichert und verwaltet werden, wodurch die Schaffung zentraler Ziele vermieden ist.

- Die Integrität der Bestandsdaten wird mit der Fähigkeit von Blockchain gewährleistet, sie unveränderlich zu machen. Die unveränderliche Speicherung ermöglicht den Schutz vor Manipulation.

- Datenschutz und Datensicherheit werden mittels Integration von Verschlüsselungstechnologien auf höchstem Niveau in Blockchain gewährleistet.

- Die sichere Verwaltung und Überprüfung von Identitäten wird mit der Blockchain-Technologie erreicht, die Identitätsdiebstahl und Betrug wirksam bekämpft.

- Störfaktoren werden dank der Transparenz und unveränderlichen Transaktionsaufzeichnung von Blockchain schnell identifiziert und bekämpft.

Um die Sicherheitsmaßnahme von Blockchain-Netzwerken zu gewährleisten, sollten Sicherheitsprotokolle hinzugefügt werden, da die Blockchain-Technologie immer noch anfällig ist und einige Mängel aufweist.

Im Bereich der IT-Sicherheit hat künstliche Intelligenz (KI) ein enormes Potenzial als Game-Changer. Einige entscheidende Methodiken, die KI für die IT-Sicherheit nutzen, sind wie folgt:

- Gefährdungslagen mit KI erkennen: Mit künstlicher Intelligenz erkennen Netzwerke und Systeme leicht Anomalien und besondere Verhaltensweisen, was die Fähigkeit, schnell zu reagieren und die Security gegen verschiedene Belastungen verbessert.

- Sicherheitsautomatisierung mit KI: Die Verwaltung und Identifizierung von Schwachstellen, die Überwachung von Sicherheitsereignissen und die Durchführung von Analysen werden mit KI-Lösungen automatisiert.

- Bedrohungsprognose: Mittels Untersuchung von Mustern und Trends kann die KI bevorstehende Angriffe und Bedrohungsfaktoren antizipieren und vorhersagen.

- Identitätsdiebstahl und betrügerische Aktivitäten werden vermieden, indem KI für die biometrische Authentifizierung und Verhaltensanalyse zur Verbesserung der Authentifizierungsprozesse eingesetzt wird.

- KI in der Sicherheitsanalyse erkennt und analysiert große Datenmengen und erkennt Sicherheitsrisiken.

Sicherheitsmaßnahmen sollten erweitert werden, um die Security von KI-gestützten Sicherheitslösungen zu gewährleisten, da KI immer noch anfällig für Fehler und Schwächen ist. Dennoch ist es erforderlich zu erwähnen, dass KI nicht unfehlbar ist.

Die Authentifizierung anhand biometrischer Identifizierung ist eine neuere Entwicklung, die Funktionen wie Gesichtserkennung, Fingerabdrücke, Handgeometrie, Spracherkennung oder einen Iris-Scan zur Identifizierung nutzt. Sicherheitsprotokolle mit biometrischer Authentifizierung werden immer häufiger zum Schutz klassifizierter Informationen und sicherer Systeme eingesetzt.

Biometrische Authentifizierung bietet mehr Zuverlässigkeit als Kennwörter oder Sicherheitstoken und ist eine solide Alternative. Die Schwierigkeit, biometrische Merkmale zu replizieren, macht es zu einer optimalen Authentifizierungsmethode. Darüber hinaus sind biometrische Details nicht so anfällig für Diebstahl oder Verlegung.

Fälschung und Diebstahl sind ernsthafte Unsicherheiten, wenn es um die biometrische Authentifizierung geht. Leider werden biometrische Angaben leicht manipuliert oder beschädigt.

Organisationen, die biometrische Authentifizierung verwenden, sollten der Implementierung wirksamer Sicherheitsmaßnahmen und -protokolle zum Behütung ihrer biometrischen Daten Vorrang einräumen. Dies beinhaltet die Integration von Verschlüsselungstechnologien, die Beschränkung des Zugriffs auf die Dateien und die Einführung von Vorkehrungen zur Identifizierung von unerlaubten Zugriffen oder Änderungen.

Unsicherheitsfaktoren tauchen zusammen mit neuen Innovationen und Technologien auf. Daher müssen Organisationen ihre Sicherheitsmaßnahmen ständig anpassen, um die neuesten Gefahrenquellen direkt anzugehen. Es ist erheblich, dies zu beachten, um die Safety auf dem Laufenden zu halten.

Sich ständig weiterentwickelnde Cyber-Bedrohungen erfordern eine ständige Verbesserung der IT-Systeme, um die Security zu gewährleisten, und innovative Lösungen sind entscheidend, um dieses Ziel zu erreichen.

Verfügbarkeit der Information Technology mit IT Sicherheit

IT-Systeme der Information Technology, Anwendungen und Dateien gelten als verfügbar, wenn im erforderlichen Moment auf sie zugegriffen werden kann. Der Schutz von IT-Systemen vor Cyberangriffen und anderen Bedrohungsfaktoren ist notwendig, um deren ständige Verfügbarkeit zu gewährleisten, ein entscheidender Aspekt. IT-Sicherheit beinhaltet eine Verfügbarkeitsstrategie, die aus Folgendem besteht:

- Um System- oder Komponentenausfällen vorzubeugen, ist die Einführung von Redundanzen ein vielversprechender Ansatz. Dabei wird ein zusätzliches System oder eine zusätzliche Komponente als Backup zum Original erstellt.

- System- und Datenwiederherstellungsmaßnahmen nach Ausfällen und Angriffen werden als Disaster-Recovery-Planung und -Implementierung bezeichnet.

- Die Stärkung von Netzwerken mittels Sicherheitsmaßnahmen wie Intrusion Detection and Prevention-Systeme und Firewalls ist das Wesen der Netzwerksicherheit.

- Datensicherung und -wiederherstellung: Im Falle eines Ausfalls oder Angriffs, Gewährleistung der Fähigkeit, Daten aufgrund von Sicherungen abzurufen.

- Risikosituationen frühzeitig erkennen und bekämpfen mit Analyse von Systemen und Netzwerken.

Bei IT-Systemen und Datenbestand ist eine Verfügbarkeitsstrategie entscheidend, um deren ständige Verfügbarkeit zu gewährleisten. Dies ist nicht genug zu betonen.

Integrität in der IT-Sicherheit (IT-Security)

Dateien, Anlagen und Anwendungen müssen die Eigenschaft haben, korrekt, unverändert und vertrauenswürdig zu sein. Im Bereich der IT-Sicherheit bedeutet Unversehrtheit, Systeme vor ungewollten Veränderungen, Manipulationen und unberechtigtem Zugriff zu schützen. Um die IT-Sicherheit aufrechtzuerhalten, sind hier einige Schritte, die unternommen werden, um die Intaktheit zu gewährleisten:

- Die Verwaltung des Zugriffs auf Datenmaterial und Maschinen, bekannt als Access Control, stellt sicher, dass nur autorisierte Personen darauf zugreifen.

- Die Datenverschlüsselung spielt eine entscheidende Rolle beim Schutz vertraulicher Informationen sowohl während der Übertragung als auch im Ruhezustand.

- Um sicherzustellen, dass nur autorisierte Personen auf Systeme und Wissensdaten zugreifen dürfen, ist eine Authentifizierung zur Überprüfung der Benutzeridentität erforderlich.

- Mögliche Manipulationen oder Veränderungen an Datendetails und System sollten im Rahmen einer Integritätsprüfung überprüft werden.

- Um die Datenwiederherstellung angesichts von Verlust oder Beschädigung zu gewährleisten, ist es unerlässlich, eine konsistente Datensicherung aufrechtzuerhalten.

Wesentlicher Bestandteil der IT-Sicherheit ist die Integrität, Vertrauenswürdigkeit und Korrektheit von Daten und System.

Digitalisierung des Systems

Die Methode, analoge Informationen in digitale Daten umzuwandeln, die über elektronische Geräte oder Computer gespeichert, verarbeitet und übermittelt werden, wird als Digitalisierung bezeichnet. Verschiedene Lebensbereiche wie Kommunikation, Unterhaltung, Gesundheitswesen, Bildung und Geschäftserfahrung werden wegen der Computerisierung maßgeblich beeinflusst. Zu den Vorteilen der Digitalumstellung gehören:

- Die Informationsverarbeitung ist mit digitalen Technologien schneller und effizienter.

- Unternehmen erzielen Kosteneinsparungen, indem sie ihre Prozesse digitalisieren und automatisieren. Das ermöglicht, die Ausgaben zu reduzieren.

- Dank digitaler Technologien und ihrer Fähigkeit zur verbesserten Kommunikation tauschen Menschen heute Wissen, Fakten und Informationsmaterial auf verschiedene Weise aus.

- Digitaler Technologien im Internet machen Produkte und Dienstleistungen einem breiten Publikum zugänglich.

- Die Digitalisierung ermöglicht die Schaffung neuer Geschäftsmodelle und Möglichkeiten, Einnahmen aus digitalen Produkten und Dienstleistungen zu generieren.

IT-Sicherheit und Datenschutzmaßnahmen sind einige der Herausforderungen, die mit der Digitalisierung einhergehen. Weitere Schwierigkeiten sind die Bewältigung von Veränderungen auf dem Arbeitsmarkt und in der Gesellschaft sowie die Vermeidung der Abhängigkeit von Technologie.

Rechenzentrumsreinigung - Service Anbieter für die IT Sicherheit (Security)

In einem kleinen Bereich arbeiten viele IT-Geräte wie Server, Netzwerke und Speichergeräte; Es ist für Rechenzentrumssicherheit unentbehrlich, ein sauberes Rechenzentrum zu unterhalten, das eine hervorragende Leistung gewährleistet. Staub, Schmutz, Hitze und elektrostatische Aufladung entstehen in diesen Bereichen und stellen eine erhebliche Gefahr für das Wohlergehen von Technikern und der Ausrüstung dar.

Die gründliche Reinigung von Rechenzentren, Datacenter, Serverräumen, Serverschränken und IT-Equipment erfordert das Know-how und die Ressourcen spezialisierter Unternehmen. Die richtige Ausrüstung und Kenntnisse sind entscheidend für die Reinigung aller Komponenten, einschließlich Racks, Server, Kabel, Wände, Decken und Böden, um jeglichen Schmutz in IT Zentren zu beseitigen. Darüber hinaus sind Überprüfungen und Wartungen von Luftfiltern und Zirkulation unerlässlich, um eine Überhitzung des Geräts zu verhindern und eine effiziente Kühlung sicherzustellen.

Eine Investition in die Reinigung von Rechenzentren ist unerlässlich, um erstklassige Leistung und Zuverlässigkeit von IT-Systemen zu gewährleisten und Ausfallzeiten zu reduzieren. Darüber hinaus kann es die Gesundheit und den Komfort der Mitarbeiter am Arbeitsplatz verbessern, indem es die Luftqualität im IT Zentrum verbessert.

Links