Die deutsche KRITIS (Kritische Infrastrukturen) stellt der Bevölkerung lt. Definition grundlegende (materielle) Ressourcen zur Verfügung. In Deutschland sind die sogenannte KRITIS-Betreiber als Bevölkerungsschutz für die Grundversorgung der Bevölkerung mit Gütern und Dienstleistungen zuständig. Sie ist für die Versorgung, Gemeinwesen und Volkswirtschaft unverzichtbar, und die Bundesregierung hat sie mit dem "Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme" (IT-Sicherheitsgesetz 2.0) sowie KRITIS-Verordnung noch notwendiger gemacht. Diese Gesetze sorgen dafür, dass digitale IT-Infrastrukturen – insbesondere die KRITIS-Sektoren – zu den sichersten der Welt gehören.

Deutschlands Wirtschaft und Staat sind auf den Zugang zu lebenswichtigen Leistungen wie Strom, Wasser und Gesundheitsversorgung angewiesen. Wenn diese Versorgungen und Infrastrukturen nicht verfügbar sind, wird die Funktionsfähigkeit des Landes stark beeinträchtigt. Dies kann negative Auswirkungen auf Bürger, Unternehmungen, Kommunen und sogar die breite Öffentlichkeit haben.Es kann sich auch negativ auf die finanzielle Stabilität, die Gesundheit und sogar die Fähigkeit, Nahrung zu finden, auswirken. Die Umgehung dieser Systemausfälle und -unterbrechungen ist für die Aufrechterhaltung des Bevölkerungsschutzes in Deutschland und Europa unerlässlich.

Das KRITIS-Dachgesetz legt deutlich Regelungen zur Einteilung von kritischen Infrastrukturen fest, die Unternehmen vieler Branchen und Themen wie Service, Gesundheit, Verkehr, Sportstätten, Kommunen und andere Standorte umfassen. Die Verordnung zielt auf die effektive Umsetzung von Maßnahmen zur kommunalen Mobilität, modernem Krisenmanagement und der Sicherheit im Fall von nationalen Sicherheitsvorfällen, in denen Rettungsdienste, Justiz, Feuerwehr und Umwelt eine entscheidende Rolle spielen.

Kritische Infrastrukturanlagen haben eine hohe Sicherheits- und Schwachstellenbewertung, vor allem, weil sie zur Unterstützung sehr wichtiger Dienste verwendet werden. Daher spielen Reinigungsprofis, die in Rechenzentren, Serverräumen, Colocation- und Rechenzentrumsanbietern arbeiten, eine gewichtige Rolle beim Schutz dieser Einrichtungen und Infrastrukturen. Wir leisten spezielle IT-Dienstleistungen wie Data Center Cleaning, Serverraumreinigung sowie Sauberkeit gemäß DIN EN ISO 14644-1, Klasse 8 oder besser in hochkritischer ITK-Infrastruktur und erhöhen die Informationssicherheit von Behörden, Kommunen, staatlichen und öffentlichen Einrichtungen, Ministerien und Rechenzentren, insbesondere zum Themenbereich KRITIS. Wir schaffen bessere Voraussetzungen, verbessern und optimieren die Energieeffizienz. Dies ist wichtig wegen der Auswirkung von Schmutz und Staub auf die Betriebssicherheit. Was sind Kritische Infrastrukturen?

Navigation

- Maßnahmen zur schnellen und effektiven Hilfe in Krisensituationen

- Der Schutz kritischer Infrastruktur dient dem Bevölkerungs- und Wirtschaftsschutz

- Das Amt für Bevölkerungsschutz: Hilfe in Katastrophenfällen

- Kritische Infrastruktureinrichtungen müssen vor Schaden geschützt werden

- Die KRITIS-Verordnung zum Schutz Kritischer Infrastruktur der Bundesregierung betrifft die IT-Sicherheit. Aktuell sind IT-Sicherheitsgesetz und BSI-Gesetz (BSIG) in Kraft.

- Stäube sind eine Sicherheitsverletzung und für Servertechnik und IT Infrastruktur sehr kritisch

- IT-Sicherheit und Resilienz der Kommunikationsinfrastruktur im Rechenzentrum ist eines der wichtigsten Themenbereiche

- Einige der wichtigsten Unsicherheitsfaktoren für die Information Technology

- Vorsorge mithilfe Schutzstandards und institutionelle Ordnung

- Mehr Safety mit Sauberkeit für Infrastruktur, ITK-Systeme und EDV im Rechenzentrum

- Reinigung der kritischen ITK (Informationsinfrastrukturen) und IT Infrastruktur

- Infos zu Infrastruktur-Sicherheit für Critical Infrastructure

- Infos zu digitaler IT-Infrastruktur (Hardware und Software)

- IT und Cyber-Sicherheit sind ein unverzichtbarer Bestandteil des Betrieblichen Kontinuitätsmanagements (BCM)

- IT-Sicherheitsvorfälle haben einschneidende Auswirkungen

- Vertraulichkeit, Integrität und Verfügbarkeit sind Schutzziele der Cyber- und IT-Sicherheit

Maßnahmen zur schnellen und effektiven Hilfe in Krisensituationen

Der Schutz der Bevölkerung vor Gefahren, Bedrohungen und Katastrophen sind die Begriffe "Bevölkerungsschutz" und "Katastrophenschutz“. Dies kann erreicht werden mit Planung, Vorbereitung, Umsetzung und Koordinierung von Maßnahmen zur Risikominderung, Gefahrenabwehr und Reduzierung von Opfern, die durch Naturkatastrophen, technische Unfälle, Terroranschläge und andere Bedrohungen verursacht werden könnten. Darüber hinaus umfasst er die Unterbringung von Menschen in Notfällen und die Sicherstellung, dass die Gemeinschaft über potenzielle Gefahren informiert ist und weiß, wie sie sich schützen kann. Die Bundesregierung weist dem Bevölkerungsschutz eine staatliche Aufgabe zu, die von verschiedenen Behörden und Organisationen wahrgenommen wird.

Der Bevölkerungs- und Zivilschutz umfasst eine Vielzahl von Aktivitäten, die darauf abzielen, die Bevölkerung vor verschiedenen Risiken und Gefahren abzuschirmen:

- Die Koordination von Rettungs- und Hilfsmaßnahmen ist nur ein Beispiel für die vielen Präventions- und Gefahrenabwehrmaßnahmen. Die Analyse von Gefahren und Risiken ist der Schlüssel zur Risikobewertung, zusammen mit der Erstellung von Evakuierungsplänen und der Bereitstellung von Notunterkünften. Darüber hinaus ist die Umsetzung von Warnhinweisen ein entscheidender Aspekt der Gefahrenabwehr.

- Es werden Schutzsysteme zur Warnung der Bevölkerung entwickelt und betrieben. Diese Mechanismen können Sirenen, Warn-Apps, Funkdurchsagen und verschiedene andere Mittel und Infrastrukturen umfassen, die verwendet werden, um im Notfall oder bei einer Katastrophe schnell und umfassend zu kommunizieren.

- In Krisenzeiten ist es entscheidend, die Betroffenen zu schützen und ihnen zu helfen. Die Katastrophenschutzbemühungen umfassen verschiedene Schritte, um Einzelpersonen die erforderliche Hilfe zu bieten. Sie umfassen die Gewährleistung angemessener Unterbringung und Unterstützung für Evakuierte, medizinische Versorgung der Verletzten und die Betreuung der Bedürfnisse von Kindern und schutzbedürftigen Personen.

- Katastrophenschutz ist im Notfall auf die Zusammenarbeit und Koordination verschiedener Akteure angewiesen, darunter Ehrenamtliche, Organisationen und Behörden. Zur Verbesserung der Kommunikation und Teamarbeit werden regelmäßig Notfallsimulationen und Übungen durchgeführt.

Verschiedene Gefahren und Bedrohungen für die Bevölkerung werden geschützt. Schnelles und effektives Handeln als Reaktion auf eine Katastrophe oder einen Notfall ist das Ziel.

Der Schutz kritischer Infrastruktur dient dem Bevölkerungs- und Wirtschaftsschutz

Das Funktionieren der Gesellschaft und das Wohlergehen der Menschen hängen von kritischen Infrastrukturen ab, die lebenswichtige Einrichtungen und Vorrichtungen umfassen. Dazu gehören Gesundheitswesen, Telekommunikation, Verkehrssysteme, Wasserversorgung und Energieversorgung. Eine Störung oder Beschädigung kann erhebliche Auswirkungen auf die Bevölkerung haben. Die kritische Infrastruktur ist sehr anfällig für mehrere Bedrohungen, darunter:

- Das Versorgungssystem kann aufgrund von Naturkatastrophen wie Überschwemmungen, Erdbeben, Waldbrände oder Stürme ernsthaft beeinträchtigt werden, wodurch unvermeidbare Schwierigkeiten wie Wasserknappheit, Transportprobleme, Stromausfälle und mehr verursacht werden.

- Dinge wie Stromausfälle, Hardwareausfälle und Netzwerkprobleme stören alle möglicherweise die digitalen Aspekte der Infrastruktur, was dann den reibungslosen Betrieb besonders kritischer Versorgungssysteme wie Krankenhäuser, Flughäfen, Gewässer, Trinkwasser, Abwasser, Autobahnen und Verkehrsknotenpunkte beeinträchtigen kann.

- Disruptive Cyber-Angriffe werden immer häufiger und zielen oft auf kritische Basisausstattungen ab. Ein Krankenhaus-Hack kann zum Diebstahl von Patientendaten oder sogar Herunterfahren medizinischer Komplexe bewirken.

- Um der Bevölkerung zu schaden oder Systemstörungen zu verursachen, ist kritische Grundversorgung oft das Ziel von Terroranschlägen. Energieversorgungssysteme oder Transportsysteme sind Beispiele für Einheiten, die angegriffen werden können und starke Auswirkungen auf die Gesellschaft haben.

- Wie COVID-19 haben Pandemien die Macht, kritische Infrastruktur erheblich zu beeinträchtigen, wobei das Gesundheitswesen das am stärksten gefährdete Ziel ist. Das Gesundheitssystem kann schnell überfordert sein, sodass Krankenhäuser und medizinische Einrichtungen Schwierigkeiten haben, die Bevölkerung angemessen zu versorgen.

Ausfälle kritischer Grundausstattungen und Infrastrukturen erfordern verstärkte Forderungen nach nachhaltig wirkende Schutzmaßnahmen und Konzepte zur Risikominimierung und Schadensbegrenzung für die Zivilgesellschaft. Solche Beeinträchtigungen haben schwerwiegende Folgen und verdeutlichen die Notwendigkeit der Gefahrenabwehr.

Das Amt für Bevölkerungsschutz: Hilfe in Katastrophenfällen

In Krisenzeiten wird die Bevölkerung durch das „Amt für Bevölkerungsschutz“ abgesichert. Diese Institution arbeitet mit mehreren Agenturen und Gruppen zusammen, um schnelle und effiziente Hilfe bei Katastrophen, einschließlich Terroranschlägen, Naturkatastrophen und elektronischen Pannen, zu gewährleisten.

In Bonn, Deutschland, liegt das Bundesamt für Bevölkerungsschutz und Katastrophenhilfe (BBK), das mit den Landesämtern in jedem Bundesland zusammenarbeitet. In Bern, Schweiz, befindet sich das Bundesamt für Bevölkerungsschutz (BABS). In Österreich ist das Bundesministerium für Inneres für Zivilschutzmaßnahmen zuständig.

Im Krisenfall muss das Amt gegebenenfalls Evakuierungen planen und Infrastrukturen koordinieren, Notunterkünfte bauen oder Hilfsmaßnahmen organisieren. Ein Teil ihrer Aufgabe besteht auch darin, die Menschen über potenzielle Gefahren aufzuklären und zu informieren und zu handeln, wenn sie auftreten. Je nach Region oder Land unterscheiden sich Organisationsstruktur und Aufgabenspektrum des Amtes untereinander.

Kritische Infrastruktureinrichtungen müssen vor Schaden geschützt werden

Die EU und die USA führen KRITIS-Infrastrukturen als existenzielle Anlagen für ihre Gesellschaften an. Mit dem Begriff Kritische Infrastruktur bezeichnen sie Branchen und Kategorien, die für den Staat von großer Bedeutung sind, sie müssen funktionieren. Ein System, das von diesen Organisationen als kritisch eingestuft wird, kann Unterbrechungen seiner Dienste oder lang anhaltende Lieferengpässe nicht verkraften. Wenn diese Infrastrukturausstattungen ausfallen, entstehen erhebliche Sicherheitsprobleme für das öffentliche Versorgungsnetz und mobile Geräte. Betreiber haben zusätzliche Vorkehrungen zum Schutz ihrer Rechenzentren, Serverräume, Informations- und Kommunikationssysteme, IT-Programme, Netzwerke, Mobilität und Informationen zu treffen. Kritische Kernbereiche wie das KRITIS-Netz werden mit dem IT-Sicherheitsgesetz geschützt. Diese Anlage hat auch nachhaltige Vorteile für kleine und mittelständische Unternehmen in jeder Stadt. Schutz Kritischer Infrastrukturen: IT-Sicherheitsgesetz und UP KRITIS.

Erforderlichen Sicherheitsstandards, die von den Rechenzentren implementiert werden, sowie Definitionen und Parameter für Infrastrukturen und Investments.

Um das IT-Sicherheitsgesetz einzuhalten, müssen alle Unternehmungen, die als kritische Versorgungsstruktur gelten, sicherstellen, dass ihre IKT-Systeme angemessen beschützt sind. Dazu zählen alle Unternehmensteile, die die kritische Anlagen ausmachen. Das BSIG schreibt vor, dass kritische Sektoren oder einzelne Gebäude als integraler Bestandteil der Infrastruktur behandelt werden. Damit soll sichergestellt werden, dass diese Sektoren im Falle eines KRITIS funktionsfähig bleiben. Das BMI, das Bundesministerium des Innern, legt fest, welche kritischen Einrichtungen in seine Zuständigkeit fallen.

Alle Betreiber kritischer Infrastrukturen und Einrichtungen sind verpflichtet, ihre Serversysteme auf dem neuesten Stand halten und aktualisieren, sobald neue Software-Updates verfügbar sind. Darüber hinaus haben sie Vorkehrungen zu treffen, um ihre Sicherheit aufrechtzuerhalten und KRITIS-Angriffe zu verhindern. Informationstechnische Schutzstrukturen, ITK-Infrastruktur, Netzwerkkomponenten und Prozesse sind vor Hacking, Modifikation und unrechtmäßiger Offenlegung oder Zugriff abzusichern. Denn kritische Strukturen müssen geeignete Sicherheitsmaßnahmen ergreifen, um die Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit ihrer ITC-Infrastruktur zu gewährleisten. Dieser Schutz wird mit einer Dokumentation geliefert, die einen jährlichen Konformitätsnachweis erfordert. Alternativ kann die Einhaltung mithilfe von Sicherheitsaudits, Tests oder Zertifizierungen nachgewiesen werden.

Die KRITIS-Verordnung zum Schutz Kritischer Infrastruktur der Bundesregierung betrifft die IT-Sicherheit. Aktuell sind IT-Sicherheitsgesetz und BSI-Gesetz (BSIG) in Kraft.

Das deutsche IT-Sicherheitsgesetz 2.0 / BSI-Gesetz (BSIG) enthält Regelungen in Bezug auf das Bundesamt für Sicherheit in der Informationstechnik. Zweites Gesetz zur Erhöhung der Sicherung Informationstechnik-Systeme (IT-Sicherheitsgesetz 2.0). Das Leitbild des Gesetzes zur sicheren Informationstechnik enthält unter anderem

- Abwehr von Bedrohungen der informationstechnischen und kritischen Versorgungsnetzwerke des Bundes sowie von Terroranschlägen und Sabotageakten.

- Sammeln, analysieren und verwenden Sie Infos über Sicherheitsrisiken, Angriffserkennung, Vorsichtsmaßnahmen und Schutzstandards.

- Gewährleistung einer sicheren Informationstechnologie bei gleichzeitiger Untersuchung von Sicherheitsrisiken.

- Darüber hinaus sind Sicherheitsvorkehrungen zu treffen, um die Versorgungsanlagen vor Schäden zu schützen.

- Erstellen von Standardverfahren und -werkzeugen zum Testen der Belastbarkeit von Informationstechnologiesystemen für den Infrastrukturschutz.

- Bestimmung der Bedeutung der Informationstechnologie für bestehende ITK-Infrastrukturen mit umfassenden Tests und Evaluierungen.

- Daten für föderale Informationssicherheitssysteme werden mit Sicherheitsmanagementsystemen gepflegt und produziert.

- Ausreichende Grundlagen, Prävention und Beratung vor Angriffen, Sabotage in der Organisation.

- IT-Sicherheitskatalog für Network- und Cybersecurity.

Das Informationstechnik-Sicherheitsgesetz bestimmt für jede Branche einen spezifischen Sicherheitsstandard. Eine Möglichkeit, diese Normen zu erfüllen, besteht darin, branchenspezifische Sicherheitsstandards (B3S) zu erstellen. Diese Normen werden von den Betreibern Kritischer Strukturen in Abstimmung mit den ihnen zugeordneten Branche erstellt. Dieser Prozess bietet eine Rechtsverteidigung gegen Audits und gibt ihnen die Möglichkeit, auf Basis ihrer Expertise „state of the art“-Spezifikationen zu erstellen. KRITIS-Standards sind im IT-Sicherheitsgesetz und in der KRITIS-Verordnung festgelegt. Diese Verordnung schreibt die Schaffung von KRITIS-Sektoren, Sub-Sektoren, Zweigen für Standorte wie Transport, Verkehr, Energie, Kraftstoff, Ernährung, Finanzen und Versicherungen und Entsorgung vor. Darüber hinaus skizziert es Systemspezifikationen für die Systemdigitalisierung, Implementierungsspezifikationen für die Systemimplementierung und Strategiespezifikationen für KRITIS-Bereiche.

In Deutschland ist das Bundesministerium des Innern, für Bau und Heimat (BMI) für die Überwachung und Regulierung der Security kritischer Grundeinrichtungen zuständig. Das Ministerium arbeitet eng mit anderen Ministerien und Regierungsbehörden sowie mit Betrieben in der Privatwirtschaft zusammen, um Bedrohungen zu erkennen und effektiv hierauf zu reagieren. Zu den wichtigsten Aufgaben zählen die Überwachung und Regulierung von IT-Sicherheit und Kommunikationsinfrastrukturen, die Überwachung von Störungen und die Durchführung von Notfallmaßnahmen, sowie die Förderung von Forschung und Entwicklung im Bereich der Security. Das Ministerium arbeitet auch mit internationalen Institutionen und Regierungen zusammen, um ein einheitliches Verständnis und eine gemeinsame Herangehensweise an die Sicherheit von Basiseinrichtungen zu fördern. Darüber hinaus trägt es dazu bei, dass Versorgungsunternehmen mit den notwendigen Ressourcen und Fähigkeiten ausgestattet werden, um Bedrohungen zu erkennen und effektiv bezüglich dessen zu reagieren.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist eine unabhängige Regierungsbehörde in Deutschland, die für die Überwachung und Regulierung der Informationssicherheit zuständig ist. Die wichtigsten Aktivitäten des BSI beinhalten die Überwachung und Überprüfung von Bedrohungen, die Förderung von Forschung im Bereich der Informationssicherheit, die Erstellung von Sicherheitsstandards und Empfehlungen, sowie Unterstützung und Beratung für Versorgungseinrichtungen.

Das BSI arbeitet eng mit anderen Regierungsbehörden und Strukturen zusammen, um eine gemeinsame Herangehensweise an die Ausfallsicherheit kritischer Infrastruktur zu fördern und ein einheitliches Verständnis zu schaffen. Es trägt dazu bei, dass Gesellschaften und Institutionen mit den notwendigen Ressourcen und Fähigkeiten ausgestattet werden, um Bedrohungen zu erkennen und effektiv darauf zu reagieren, und dass sie über den neuesten Stand im Bereich der Informationssicherheit informiert werden. Die BSI-KritisV beschreibt die verschiedenen Sektoren näher und konkretisiert die Schwellenwerte, ab denen festgestellt wird, ob es sich bei einem Betreiber um eine kritische Infrastruktur handelt.

Stäube sind eine Sicherheitsverletzung und für Servertechnik und IT Infrastruktur sehr kritisch

Stäube sind für die Servertechnik und IT Infrastruktur sehr kritisch, brenzlich, gefährlich, bedenklich, bedrohlich und gefahrvoll. Unser Fokus richtet sich auf Instandhaltung, Instandsetzung und Sanierung der Netzwerk-, System-, Servertechniken, Infrastrukturen, insbesondere nach einem Sicherheitsvorfall in Behörden und Wirtschaft.

IT-Sicherheit und Resilienz der Kommunikationsinfrastruktur im Rechenzentrum ist eines der wichtigsten Themenbereiche

Kritische Infrastrukturen sind sowohl vor physischen Bedrohungen als auch vor digitalen Angriffen zu beschützen. Das BSI bietet im Maßnahmenkatalog „Infrastruktur“ umfangreiche Hinweise zur Sicherung und Resilienz sensibler Geräte vor beiden. Dazu gehören Anleitungen zur Risikounterstützung, Überwachung und Verwendung eines VPN. Die wichtigste grundlegende Schutzmaßnahme ist jedoch die Gewährleistung der Gerätesicherheit mit angemessenen physischen Schutz der IT Infrastruktur. Das bedeutet nicht nur, sensible Geräte mit einer Firewall zu schützen, sondern auch wichtige technische Aufzeichnungen sicher aufzubewahren und Zugangssysteme regelmäßig zu überprüfen.

Mittels vorausschauender Organisation und Planung kann jeder dafür sorgen, dass IKT-Infrastrukturen vor Schäden abgesichert bleiben. Dies liegt daran, dass sie die richtigen organisatorischen Methoden verwenden, um Daten und Programme zu sichern. Mit den richtigen Vorkehrungen können sie auch Sicherheitsverletzungen verhindern und Schäden minimieren. Mit diesen Vorkehrungen sollen Schäden und Ausfälle möglichst gering gehalten oder sogar ganz verhindert werden.

DCs sind sowohl proaktiv als auch präventiv zu behandeln. Das bedeutet, ihre Ausrüstung ständig auf Staub, Hitze, Baustaub oder andere Gefahren zu überprüfen. Außerdem müssen sie regelmäßig gewartet werden. ITC (Information Technology Continuity) sollte in Rechenzentren, Serverräumen und Schränken präventiv gepflegt werden. Dadurch werden Computer, Komponenten, Switches und andere kritische Kernbereiche vor potenziellen Gefahren abgesichert und gleichzeitig die EDV-Infrastruktur und Dateien in Schach gehalten.

Eine regelmäßige Reinigung oder Aufarbeitung der Geräte und Kommunikationsinfrastruktur beugt Schäden und Folgeproblemen vor. Wenden Sie sich an uns, wenn sich in Geräteräumen, einschließlich IT-, Computer- oder Technikräumen oder Verteilerräumen Schmutz ansammelt. Darüber hinaus verhindert eine regelmäßige Wartung im Laufe der Zeit Fehlfunktionen, Ausfälle und elektrische Kurzschlüsse der Geräte. Die KRITIS-Strategie soll die Cyber-Sicherheit stärken, indem die technische Infrastruktur in einem bestimmten Raum und Schrank erhöht wird. INF.5: Raum sowie Schrank für technische Infrastruktur (Edition 2021). Die KRITIS-Strategie zur Verbesserung der Cybersicherheit steht im Vordergrund.

Einige der wichtigsten Unsicherheitsfaktoren für die Information Technology

Security ist von großer Bedeutung, um die Zukunft der Gesellschaft, Digitalisierung und Unternehmen abzusichern. Ein Angriff auf zentrale Informationstechnologie kann erhebliche Auswirkungen haben, einschließlich Störungen im Tagesablauf, Verletzungen, Beeinträchtigung, Ausfall, finanziellen Verlusten und eben Versorgungsengpässe.

Einige der wichtigsten Risiken sind:

-

Cyberangriffe: Hacker und Kriminelle erlangen durch Angriffe Zugang zu kritischen Systemen und Infrastruktur und diese beschädigen oder manipulieren, um Chaos und Störungen zu verursachen.

-

Naturkatastrophen: Überschwemmungen, Stürme und andere Naturkatastrophen können kritische Infrastrukturen beschädigen oder komplett zerstören.

-

Sabotage: Kriminelle oder terroristische Gruppen können Kernsysteme und Dateninfrastrukur absichtlich beschädigen, um Schaden anzurichten und Chaos zu verursachen.

-

Menschlicher Fehler: Menschliches Versagen, wie falsche Bedienung oder unachtsame Handlungen, kann ebenfalls zu Störungen in Informations- und Kommunikationstechnik führen.

Um diese Risiken zu minimieren, sind robuste Sicherheitsmaßnahmen zu implementieren, die regelmäßig überprüft und aktualisiert werden. Dazu gehören Maßnahmen wie Firewalls, Datenverschlüsselung, Netzwerk-Segmentierung und Überwachung, sowie Schulungen und Übungen für die Bedienpersonen. Außerdem ist es wichtig, dass Regierungen und Firmen eng zusammenarbeiten, um Bedrohungen frühzeitig zu erkennen und effektiv hierauf zu reagieren.

Vorsorge mithilfe Schutzstandards und institutionelle Ordnung

Es gibt eine Vielzahl hoher Mindestanforderungen, Schutzstandards, Verordnungen und Strategie, die für die Digitalisierung, Kommunikation, Daseinsvorsorge und wirtschaftliche Wettbewerbsfähigkeit von Volkswirtschaft und KRITIS-Betreibern verwendet werden können. Hier sind einige der wichtigsten:

-

NIST-Rahmenwerk (National Institute of Standards and Technology): Dieses Rahmenwerk bietet einen umfassenden Ansatz für die Verwaltung von Cybersecurity-Risiken und empfiehlt bestimmte Technologien und Prozesse zur Bewertung und Überwachung von Bedrohungen.

-

ISO 27001: Dieser international anerkannte Standard legt Anforderungen für ein Informationssicherheits-Management-System (ISMS) fest, einschließlich der Überwachung und Überprüfung von Bedrohungen sowie der Durchführung von Notfallmaßnahmen.

-

IEC 62443: Dieser Standard legt Anforderungen für die Überwachung und Überprüfung von Cybersecurity-Systemen fest und bietet Empfehlungen für die Durchführung von Sicherheitsaudits und die Überwachung von Bedrohungen.

-

PCI DSS (Payment Card Industry Data Security Standard): Dieser Standard legt Anforderungen für Unternehmen fest, die Kreditkarten-Transaktionen verarbeiten, und zielt darauf ab, Daten zu schützen und Bedrohungen zu verhindern.

-

NERC CIP (North American Electric Reliability Corporation Critical Infrastructure Protection): Dieser Standard legt Anforderungen für die Security elektrischer Stromversorgungssysteme fest und bezieht sich auf Themen wie Netzwerksicherheit, Überwachung und Überprüfung.

Die Anwendung von Standards allein reicht nicht aus, um kritische Infrastruktur abzusichern. Es ist notwendig, regelmäßig Überprüfungen und Upgrades der Strategie durchzuführen, um sicherzustellen, dass die Netzwerk-Systeme der Betriebe auf dem neuesten Stand bleiben und auf Bedrohungen effektiv reagieren können.

Mehr Safety mit Sauberkeit für Infrastruktur, ITK-Systeme und EDV im Rechenzentrum

Rechenzentrumsreiniger bieten Betreibern kritischer IT-Ausstattungen durch ihre Investitionen in Reinigungsgeräte eine erhöhte Zuverlässigkeit. Staub und andere Partikel in Servern, Switches, digitalen Teilen und Speichergeräten verhindern die ordnungsgemäße Funktionalität von Computern und beeinträchtigen die Kommunikations- und Informationstechnologie (Information Technology). Dies kann zu verringerter Zuverlässigkeit, verringerter Lebensdauer und Wertverlust führen.

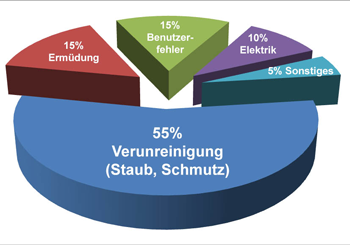

Bei der Rechenzentrum Reinigung wird die größte Gefährdung (Verschmutzung, Staub, Baustaub, Ruß oder Zink Whisker) entfernt. Die meisten Sicherheitsvorfälle erfolgen nicht von außen, sondern von innen. Beispielsweise ist die Baustaub Kontaminationen im RZ aufgrund von Bauarbeiten, Renovierung oder Umbau ein IT-Sicherheitsvorfall. Wir bieten mehr Security mit Sauberkeit im Serverraum, Data-Center oder Rechenzentrum (RZ) Kritischer Infrastruktur gem. DIN EN ISO 14644-1 Klasse 8 oder besser. IT-Grundschutz-Kompendium (Edition 2021).

- Informationstechnikinfrastruktur, IT-Ausstattung und elektronische Geräte werden durch Staub beschädigt, das gefährdet Kritische IT-Equipments.

- Es ist von entscheidender Bedeutung, die Technik, Informationstechnologieinfrastruktur und den physischen Raum sauber und organisiert zu halten.

- Information Technology Infrastruktur und Rechenzentrumsinfrastruktur pflegen, EDV Infrastruktur und Hardware, Software instand halten.

- Infrastruktur, Kabel und Datenleitungen instand setzen, in der Informationsinfrastruktur und Servertechnik Baustaub entfernen.

- Beseitigen von Staub im System, der das ordnungsgemäße Betreiben kritischer Informationssysteme, Rechenzentrumsinfrastrukturen, IT-Dienste und spezieller Dienste verhindert.

- Service, Support, Lösungen und Pflege für Betreiber von Netzwerk-, Cloud- und Datacenterinfrastructure, Staubfreiheit für kommunale und private Rechenzentren und Forschungsinfrastrukturen.

Reinigung der kritischen ITK (Informationsinfrastrukturen) und IT Infrastruktur

Stäube und Staubpartikel in Rechenzentren sind unmittelbatr bedenklich und bedrohlich. Bei Ruß, Zink Whysker und Baustaub wird es brenzlig. Der Zustand einer kritischen Anlage und Rechenzentrums-Infrastrukturen ist ausschlaggebend, Staubfreiheit ist entscheidend, wir unterstützen mit unseren Lösungen das ISMS. Staub und Partikel sind eine Bedrohung für Rechenzentren, die sofort entfernt werden müssen. Wenn es um Prävention oder Disaster Recovery mittels Sauberkeit für digitale Informationsinfrastrukturen geht, nehmen Sie telefonisch, per E-Mail oder Kontaktformular Kontakt mit uns auf. Insbesondere eine Kontamination der IT&TK mit Baustellenstaub stellt einen gravierenden Sicherheitsvorfall dar. Lassen Sie uns vorbeugende Maßnahmen oder Optionen für die Notfallwiederherstellung besprechen.

Infos zu Infrastruktur-Sicherheit für Critical Infrastructure

IT-Sicherheit bezeichnet aus Sicht des Bundesamtes für Sicherheit in der Informationstechnik (BSI) technische und organisatorische Maßnahmen zur Verhinderung von Sicherheitsverletzungen. Das BSI benötigt diese Meldungen, um Vorfälle auszuwerten und aufzuzeichnen sowie für die Security seines Umfelds zu sorgen. Zusätzlich wird das Bewusstsein für Netzwerksicherheit (z.B. USV-Anlagen, Klimatisierung, Kühlung und Virtualisierung der Rechenzentrumsinfrastrukturen) mit Schaffung einer organisierten IT-Infrastruktur gefördert.

Die EU versteht, dass die Aufrechterhaltung wichtiger gesellschaftlicher Funktionen den Schutz „kritischer Infrastruktur“ erfordert. Grundlegende Gesundheits-, Sozial- und Geschäftsfunktionen wie Handel und Bankwesen werden hier abgesichert. Diese Einrichtungen sind auch für eine gesunde Bevölkerung aufgrund der Auswirkungen, die sie auf ihr Wohlbefinden, ihre Wirtschaft und ihr Gesundheitssystem haben, von entscheidender Bedeutung.

Um das Vertrauen der Öffentlichkeit in diese Institutionen aufrechtzuerhalten, müssen Gesetze und Vorschriften aufeinander abgestimmt sein. Elektrizität ist eine Infrastruktur, die Dienste von allgemeinem volkswirtschaftlichen Interesse erfordert. Dies liegt daran, dass Strom von Stromquellen wie dem Stromnetz und Steckdosen abhängig ist. Es gibt unmittelbare dramatische Folgen, wenn die Stromversorgung der Stromnetze unterbrochen wird und das Stromnetz einen Stromausfall erleidet.

- KRITIS-Sektor Energie: Elektrizität, Gas, Mineralöl, Fernwärme Industrie sind kritisch, erforderlich und entscheidend,

- Sektor Ausstattung mit Wasser: Öffentliche Trinkwasserversorgung, Öffentliche Abwasserbeseitigung sind ausschlaggebend,

- Standort, Region und Branche der Ernährung: Landwirtschaft, Ernährungswirtschaft, Lebensmittelhandel,

- Informationstechnik und Telekommunikation, (Dienstleistung),

- Gesundheitssystem, Medizinische Versorgung, Arzneimittel und Impfstoffe, Labore, (Dienstleistung),

- Finanz- und Versicherungswesen: Banken, Börsen, Versicherungen, Finanzdienstleister, (Dienstleistung),

- Transport und Verkehr: Luftfahrt, Seeschifffahrt, Binnenschifffahrt, Schienenverkehr, Straßenverkehr, Logistik,

- Staat und Verwaltung: Regierung und Verwaltung, Parlament, Justizeinrichtungen, Notfall-/ Rettungswesen, Polizei einschließlich Katastrophenschutz, Katastrophenhilfe, Ausbau der deutschen Straßen,

- Medien und Kultur: Rundfunk (Fernsehen und Radio), gedruckte und elektronische Presse, Kulturgut, symbolträchtige Bauwerke.

- Und viele andere Risiko Bereiche Kritischer Infrastruktur wie Bahn, Rechtsordung, Energie, Bildungseinrichtungen, Entsorgungseinrichtungen, Rechtsordnung, Gerichte, Fürsorge-Dienstleistungen, Lebensmittel-, Güter- und Gasversorgung, Verkehrswege, Internet, Bildung, Wissenschaft, Politik und Forschung.

Weiterführende Links:

OpenKRITIS: KRITIS-Dachgesetz: OpenKRITIS: KRITIS-Dachgesetz

BSI-KritisV: BSI-KritisV

BMI: Bundesministerium des Innern und für Heimat

Quelle digital: BSI: Sektorspezifische Infos für KRITIS-Betreiber.

Literatur und Veröffentlichungen des Bundes: Nationales Krisenmanagement im Bevölkerungs-Schutz, BSI Standard 100-4 Notfallmanagement.

Kritische Struktur, Definitionen, Fragen und Aufgaben: kritis.bund.de: Kritische Infrastruktur, Definitionen und Übersicht.

Kritische Infrastruktur (Wikipedia).

Schutz Kritischer Infrastruktur (BSI).

Partner, BSI, Bundesamt für Bevölkerungsschutz und Katastrophenhilfe.

Zertifizierung DEKRA Deutschland.

Infos zu digitaler IT-Infrastruktur (Hardware und Software)

Eine Vielzahl von Banken, Kreditinstituten und Versicherungen und ist in seiner Struktur stark fragmentiert, sodass er insgesamt weniger anfällig für die Krise ist; einzelne Institute wie die Europäische Zentralbank, die Deutsche Bundesbank, oder der Frankfurter Börse sind von zentraler Bedeutung und daher kritisch. Zudem ist der Sektor stark von der Zuverlässigkeit eigener digitaler Hardware und Software Anlagen, Cloud in Colocation und Rechenzentren und anderer Sektoren abhängig. Die Stromversorgung stellt den zentralen Bereich kritischer Infrastrukturen dar. Ausfälle oder Störungen haben extreme und direkte Einflüsse auf andere Branchen, Sektoren sowie Kategorien und somit auf Land und Wirtschaft, die Anforderungen an Rechenzentren sind hier äußerst kritisch. In Germany werden Lebensmittel hauptsächlich von der Privatwirtschaft bereitgestellt und sind kritisch. Der öffentlichen Hand als Aufsichtsbehörde kommt jedoch eine zentrale Rolle bei der Sicherung der Lebensmittelqualität und der Lebensmittelversorgung in Krisenzeiten zu. Der Behütung der Ernährungsinfrastruktur umfasst die Aufrechterhaltung dem Auskommen selbst, die Betreuung in Krisensituationen und die Aufrechterhaltung wesentlicher Dienstleistungsfunktionen für die Lebensmittelversorgung (kritisch). In Krisensituationen ist es notwendig, die Gesundheitsversorgung der Bevölkerung sicherzustellen, das ist kritisch. Gesundheitseinrichtungen (z. B. Krankenhäuser) passen sich Extremsituationen nur bedingt an, obwohl sie in diesen Situationen möglicherweise besonders leistungsfähig sind. Verfügen Gesundheitseinrichtungen nicht über ausreichende Schutzmaßnahmen, kann dies unmittelbare Konsequenzen auf die Existenzdeckung haben und Menschenleben gefährden. In modernen hochtechnologischen Ländern stellt die Informations- und Kommunikationstechnologie neben der Energieversorgung weitere Kernressourcen zur Aufrechterhaltung nationaler, wirtschaftlicher und gesellschaftlicher Funktionen dar. Neben den traditionellen Technologien (Telefon, Fax) sind auch moderne Übertragungswege (Internet, Satellit) für die Informationsverarbeitung und Informationsübertragung, das Datenmanagement, die Datenübertragung und Kommunikation unverzichtbar und kritisch. Mit zunehmender Steuerung und Überwachung von Prozessen und Abläufen sowie Digitalisierung und anderer Top-Themen der digitalen Transformation nimmt auch die Abhängigkeit anderer Bereiche von den Sektoren Informations- und Kommunikationstechnik (Telekommunikation) zu.

Die Medien spielen mit ihren Informations-, Bildungs- und Kontrollfunktionen eine zentrale Rolle bei der Meinungsbildung in einer pluralistischen Gesellschaft. Darüber hinaus spielen Radio- und Fernsehanstalten sowie das Web eine große Rolle: Ihre Aufgabe ist es, die Öffentlichkeit in Krisen und Notfällen zu warnen und kritisch zu informieren. Verwaltung umfasst alle staatlichen Stellen auf Bundes-, Länder- und kommunaler (nationale und lokaler) Ebene. Die Handlungsfähigkeit staatlicher Institutionen ist Voraussetzung für das Vertrauen in die Handlungsfähigkeit und damit auch ein Garant für die innere Sicherheit der Bundesrepublik. Die Unterbrechung oder gar Versagen einzelner Institutionen wird sich negativ auf die Stabilität der Gemeinschaft auswirken. Insbesondere die Unterlassung der Gefahrenabwehr kann schwerwiegende Konsequenzen für die Aufrechterhaltung der öffentlichen Struktur haben, sie sind daher kritisch. Das Funktionieren nationaler Institutionen hängt auch in hohem Maße von der Stabilität und Verlässlichkeit anderer Sektoren ab. Die Grundvoraussetzungen einer modernen arbeitsteiligen Volkswirtschaft sind der Waren- und Personenverkehr und ein gut funktionierendes und effizientes Transport- und Verkehrssystem. Mit der zunehmenden Globalisierung von Produktion und Vertrieb und der rasanten Entwicklung des internationalen Personenverkehrs ist die Verkehrsinfrastruktur zu einem Schlüsselfaktor für die Versorgungsleistungen der Gesellschaft mit Gütern und Diensten geworden. Störungen im Transportwesen (Verkehrsbehinderung) betrifft fast alle Lebensbereiche, das wäre kritisch. Wasser ist das wichtigste Nahrungsmittel der Menschheit. Daher ist die Bewachung und Gewährleistung der Trinkwassersicherheit, von wesentlicher Wichtigkeit. Im europäischen Vergleich sind die Standards der Trinkwasserversorgung in Germany hoch. Von den rund 6.000 Wasserversorgungsunternehmen sind die meisten mit Ausnahme einiger großer (überwiegend privater) kleinere Wasserversorgungsunternehmen. Diese werden in der Regel von den Kommunen selbst betrieben und kritisch. Anforderungen an die Trinkwasserqualität werden mittels Trinkwasserverordnung festgelegt. Der bauliche Bevölkerungsschutz umfasst alle baulichen Maßnahmen zum Schutz von Personen, Sachwerten oder wichtigen sozialen Einrichtungen der Infrastruktur vor Beschädigung, Zerstörung oder Waffen.

Auch wenn kein vollständiger Sicherheitsschutz gegen ein destruktives Ereignis gegeben ist, kann in vielen Fällen mit vertretbarem Aufwand ein besserer Zustand, höheres Schutzniveau und damit ein höheres Cyber- Sicherheitsniveau erreicht werden. Dazu gehören Sicherheitsanforderungen an Brandschutz, Georedundanz und Sicherheitstechnik. Infos zum Krisenmanagement, Leitfaden für Firmen und Behörden: Der Leitfaden schlägt ein Managementkonzept vor, das KRITIS-Unternehmen bei der strukturierten Identifikation von Risiken, der Umsetzung risikobasierter Präventionsmaßnahmen (vorbeugend) sowie dem effektiven und effizienten Umgang mit Krisen unterstützt. Schutz Kritischer Infrastruktur – Risiko- und Krisenmanagement: Schutz Kritischer Infrastrukturen – Risiko- und Krisenmanagement. Die KRITIS-Strategie und Cyber-Sicherheitsstrategie bezieht sich auf die Strategie zur Cybersicherheit, um einen ressortübergreifenden strategischen Rahmen für die Aktivitäten der Bundesregierung zu bilden. Grundlagen und Ziele des UP KRITIS (Broschüre).

Weitere Links, Veranstaltungen und Quellen:

Bundesamt für Sicherheit in der Informationstechnik (BSI): Kritische Infrastrukturen

Schutz Kritischer Infrastruktur (BSI): Partner beim Schutz Kritischer Infrastrukturen, Bundesamt für Sicherheit in der Informationstechnik, für Bevölkerungsschutz und Katastrophenhilfe

Zahlen und Fakten: BMI Themen

Bevölkerungsschutz und Katastrophenhilfe, BKK: BBK Bund

Cybersicherheit: Bundesministerium der Verteidigung: Cybersicherheit

Wikipedia: Zivilschutz

IT und Cyber-Sicherheit sind ein unverzichtbarer Bestandteil des Betrieblichen Kontinuitätsmanagements (BCM)

Die verschiedenen Teile dieser sensiblen Ausstattung werden kaum berücksichtigt, da hier alle Betriebe und Behörden berücksichtigt werden, die mit dieser Infrastruktur arbeiten oder ihre Dateien verarbeiten, sowie alle Firmen, die für sie arbeiten (Subunternehmer). Bis zum letzten Glied in der Kette. Beispiel Stromversorgung: Wenn Organisationen selbst nicht direkt an der Stromerzeugung und Stromversorgung beteiligt sind, sondern einen anderen wesentlichen Teil für die Funktion der KRITIS-Organisation erfüllen, z.B. Ersatzteile, ohne den die KRITIS-Organisation nicht oder nur sehr schlecht agieren würde, zählen auch sie als Teil von diesen Infrastrukturen. Sie können leicht selbst überprüfen, ob Sie als Unternehmen zur kritischen Infrastruktur zählen. Im Zweifelsfall werden Sie dies von Ihren Kunden erfahren, wenn diese als Nachweis eine Zertifizierung verlangen. Solange jeder die Erwartungen erfüllt, können Sie mit jedem zusammenarbeiten. Wenn die Kette an einer Stelle unterbrochen wird, kommt es zum Dominoeffekt. Aufgrund eines Ausfalls kommt die komplette Lieferkette zum Stillstand, was schwerwiegende wirtschaftliche Konsequenzen haben kann. Sie sollten diese Risiken nicht eingehen, sondern sich selbst und die Lieferanten, mit denen Sie zusammenarbeiten, überprüfen. Möglicherweise arbeitet Ihr Subunternehmen mit anderen Betrieben in verschiedenen Ketten zusammen. Nehmen Sie Datenschutz zu in Ihrem eigenen Interesse ernst. Datensicherheit wird in fast allen Gesetzen erwähnt, daher auch zwangsläufig die Cyber Security, was zu den gesetzlichen Voraussetzungen führt. Alle Prozesse hängen zum Teil von der ITK ab oder werden von der EDV unterstützt. Allein aus diesem Grund sind Anforderungen, Vorgaben, Pflichten des IT-Sicherheitsgesetzes (IT-SiG) für den Zustand der ITK ausschlaggebend und entscheidend sowie ein unverzichtbarer Bestandteil des Betrieblichen Kontinuitätsmanagements (BCM) sowie ISMS und Nachlässigkeit wird zur nachhaltigen Störung des BCM führen. Webkurs Notfallmanagement - Glossar.

IT-Sicherheitsvorfälle haben einschneidende Auswirkungen

Die Cyber- und Betriebssicherheit wird aus verschiedenen Standards abgeleitet, die nicht unbedingt den Gesetzen, ISO-Standards, BSI-Empfehlungen, Richtlinien der Handelskammer, professionellen Richtlinien und anderen entsprechen. Gesetzliche Vorschriften und Datenschutz können nicht immer perfekt kombiniert werden. Sicherheitsvorfälle haben schlimme Auswirkungen. Aus diesem Grund ist die Cyber- und Netzwerksicherheit relevant, um mögliche Schäden so weit wie möglich auszuschließen. Möglich Arten und Ausprägungen von Schäden müssen nicht nur KRITIS-Betreiber rechtzeitig erkennen und minimieren. Themen wie Technik sind bei der Security nur die halbe Miete, Technologie allein kann keinen akzeptablen und ausreichenden Schutz schaffen. Organisatorische Themenbereiche und Maßnahmen sind unerlässlich. Was nützt die beste Sicherheitstechnik, wenn sie an anderer Stelle ausgehebelt wird. Ein Beispiel ist Staub im Serverraum. Wenn die Räumlichkeiten nicht regelmäßig und unzureichend gesäubert werden oder unsachgemäße Bauarbeiten ohne Staubschutz durchgeführt werden, fällt eine Menge Baustaub an und die Geräte der zentralen ITK-Infrastruktur saugen sich diese Stäube (unsichtbar) ein. Ich habe einen IT-Sicherheitsvorfall - Was soll ich tun?.

Vertraulichkeit, Integrität und Verfügbarkeit sind Schutzziele der Cyber- und IT-Sicherheit

Das Versagen der zentralen Informationstechnologie (IT) oder Kommunikationstechnologie (TK) hat schwerwiegende Konsequenzen auf den Geschäftsbetrieb der Organisation. Die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit geben Auskunft über das vom System erreichte Maß an Cybersicherheit. Wenn Ihre Anlage und Ihre Dateien diese Schutzziele erreichen, können Sie sie vor Angriffen und Einflüssen abschirmen. Neben Vertraulichkeit, Integrität und Verfügbarkeit gibt es auch Ziele in Bezug auf Authentizität, Zurechenbarkeit und Verbindlichkeit. Überprüfen Sie, welche Inhalte / welches Wissen für das Überleben des Unternehmens von entscheidender Relevanz sind und welche Datenbanken den größten Schaden verursachen, wenn sie verloren gehen. Gewährleisten Sie, dass diese Datenbanken die Schutzziele erreichen. Sicherheits-Experten entwickeln geeignete Maßnahmen zur Behütung der Dateien aus Sicht der Cybersicherheit. "Unsichere" Serverräume sind eine hohe Gefährdung für die Organisation, ebenso wie die Gefahren von Angriffen und Schwachstellen. Schmutzige Serverräume sind eine unsichere und inakzeptable Umgebung für die ITK und die wertvollen Daten. Schutzziele der Informationssicherheit.

Weitere Links, Definition und Quellen (BBK, BSI):

Die Anlage 7 der BSI-KritisV, „Anlagenkategorien und Schwellenwerte im Verkehrs- und Verkehrsbereich“ zeigt, ob die Anlage als kritische Infrastruktur einzustufen ist. Dies sollten Sie jedes Jahr vor dem 31. März tun. Prüfen Sie, ob Sie diese im letzten Jahr überschritten hat. Wird der Schwellenwert überschritten, sind Sie ab dem 1. April kritische Infrastruktur. Bitte melden Sie Änderungen umgehend dem KRITIS-Büro. BSI-KritisV.

Sie haben einen IT-Sicherheitsvorfall und benötigen dringend Infos? Sie möchten einen freiwilligen oder verpflichtenden Bericht über Sicherheitsvorfälle abgeben? Sie möchten mehr über IT-Sicherheitsmaßnahmen erfahren? IT-Sicherheitsvorfall.

Das Bundesamt für Bevölkerungsschutz und Katastrophenhilfe (BBK) nimmt Aufgaben des Zivil-, Katastrophen- und Bevölkerungsschutzes sowie Katastrophenhilfe im Geschäftsbereich des Bundesministeriums des Innern, für Bau und Inneres wahr. BBK: Identifizierung in sieben Schritten: BBK: Schutz Kritischer Infrastrukturen – Identifizierung in sieben Schritten.

BBK: Handlungsempfehlungen, insbesondere für Krtischer Infrastrukturen Betreibern: BBK: Handlungsempfehlungen insbesondere für Betreiber Kritischer Infrastrukturen (Stand: 01.02.2021).

Links