Infos zu digitaler IT-Infrastruktur (Hardware und Software)

Eine Vielzahl von Banken, Kreditinstituten und Versicherungen und ist in seiner Struktur stark fragmentiert, sodass er insgesamt weniger anfällig für die Krise ist; einzelne Institute wie die Europäische Zentralbank, die Deutsche Bundesbank, oder der Frankfurter Börse sind von zentraler Bedeutung und daher kritisch. Zudem ist der Sektor stark von der Zuverlässigkeit eigener digitaler Hardware und Software Anlagen, Cloud in Colocation und Rechenzentren und anderer Sektoren abhängig. Die Stromversorgung stellt den zentralen Bereich kritischer Infrastrukturen dar. Ausfälle oder Störungen haben extreme und direkte Einflüsse auf andere Branchen, Sektoren sowie Kategorien und somit auf Land und Wirtschaft, die Anforderungen an Rechenzentren sind hier äußerst kritisch. In Germany werden Lebensmittel hauptsächlich von der Privatwirtschaft bereitgestellt und sind kritisch. Der öffentlichen Hand als Aufsichtsbehörde kommt jedoch eine zentrale Rolle bei der Sicherung der Lebensmittelqualität und der Lebensmittelversorgung in Krisenzeiten zu. Der Behütung der Ernährungsinfrastruktur umfasst die Aufrechterhaltung dem Auskommen selbst, die Betreuung in Krisensituationen und die Aufrechterhaltung wesentlicher Dienstleistungsfunktionen für die Lebensmittelversorgung (kritisch). In Krisensituationen ist es notwendig, die Gesundheitsversorgung der Bevölkerung sicherzustellen, das ist kritisch. Gesundheitseinrichtungen (z. B. Krankenhäuser) passen sich Extremsituationen nur bedingt an, obwohl sie in diesen Situationen möglicherweise besonders leistungsfähig sind. Verfügen Gesundheitseinrichtungen nicht über ausreichende Schutzmaßnahmen, kann dies unmittelbare Konsequenzen auf die Existenzdeckung haben und Menschenleben gefährden. In modernen hochtechnologischen Ländern stellt die Informations- und Kommunikationstechnologie neben der Energieversorgung weitere Kernressourcen zur Aufrechterhaltung nationaler, wirtschaftlicher und gesellschaftlicher Funktionen dar. Neben den traditionellen Technologien (Telefon, Fax) sind auch moderne Übertragungswege (Internet, Satellit) für die Informationsverarbeitung und Informationsübertragung, das Datenmanagement, die Datenübertragung und Kommunikation unverzichtbar und kritisch. Mit zunehmender Steuerung und Überwachung von Prozessen und Abläufen sowie Digitalisierung und anderer Top-Themen der digitalen Transformation nimmt auch die Abhängigkeit anderer Bereiche von den Sektoren Informations- und Kommunikationstechnik (Telekommunikation) zu.

Die Medien spielen mit ihren Informations-, Bildungs- und Kontrollfunktionen eine zentrale Rolle bei der Meinungsbildung in einer pluralistischen Gesellschaft. Darüber hinaus spielen Radio- und Fernsehanstalten sowie das Web eine große Rolle: Ihre Aufgabe ist es, die Öffentlichkeit in Krisen und Notfällen zu warnen und kritisch zu informieren. Verwaltung umfasst alle staatlichen Stellen auf Bundes-, Länder- und kommunaler (nationale und lokaler) Ebene. Die Handlungsfähigkeit staatlicher Institutionen ist Voraussetzung für das Vertrauen in die Handlungsfähigkeit und damit auch ein Garant für die innere Sicherheit der Bundesrepublik. Die Unterbrechung oder gar Versagen einzelner Institutionen wird sich negativ auf die Stabilität der Gemeinschaft auswirken. Insbesondere die Unterlassung der Gefahrenabwehr kann schwerwiegende Konsequenzen für die Aufrechterhaltung der öffentlichen Struktur haben, sie sind daher kritisch. Das Funktionieren nationaler Institutionen hängt auch in hohem Maße von der Stabilität und Verlässlichkeit anderer Sektoren ab. Die Grundvoraussetzungen einer modernen arbeitsteiligen Volkswirtschaft sind der Waren- und Personenverkehr und ein gut funktionierendes und effizientes Transport- und Verkehrssystem. Mit der zunehmenden Globalisierung von Produktion und Vertrieb und der rasanten Entwicklung des internationalen Personenverkehrs ist die Verkehrsinfrastruktur zu einem Schlüsselfaktor für die Versorgungsleistungen der Gesellschaft mit Gütern und Diensten geworden. Störungen im Transportwesen (Verkehrsbehinderung) betrifft fast alle Lebensbereiche, das wäre kritisch. Wasser ist das wichtigste Nahrungsmittel der Menschheit. Daher ist die Bewachung und Gewährleistung der Trinkwassersicherheit, von wesentlicher Wichtigkeit. Im europäischen Vergleich sind die Standards der Trinkwasserversorgung in Germany hoch. Von den rund 6.000 Wasserversorgungsunternehmen sind die meisten mit Ausnahme einiger großer (überwiegend privater) kleinere Wasserversorgungsunternehmen. Diese werden in der Regel von den Kommunen selbst betrieben und kritisch. Anforderungen an die Trinkwasserqualität werden mittels Trinkwasserverordnung festgelegt. Der bauliche Bevölkerungsschutz umfasst alle baulichen Maßnahmen zum Schutz von Personen, Sachwerten oder wichtigen sozialen Einrichtungen der Infrastruktur vor Beschädigung, Zerstörung oder Waffen.

Auch wenn kein vollständiger Sicherheitsschutz gegen ein destruktives Ereignis gegeben ist, kann in vielen Fällen mit vertretbarem Aufwand ein besserer Zustand, höheres Schutzniveau und damit ein höheres Cyber- Sicherheitsniveau erreicht werden. Dazu gehören Sicherheitsanforderungen an Brandschutz, Georedundanz und Sicherheitstechnik. Infos zum Krisenmanagement, Leitfaden für Firmen und Behörden: Der Leitfaden schlägt ein Managementkonzept vor, das KRITIS-Unternehmen bei der strukturierten Identifikation von Risiken, der Umsetzung risikobasierter Präventionsmaßnahmen (vorbeugend) sowie dem effektiven und effizienten Umgang mit Krisen unterstützt. Schutz Kritischer Infrastruktur – Risiko- und Krisenmanagement: Schutz Kritischer Infrastrukturen – Risiko- und Krisenmanagement. Die KRITIS-Strategie und Cyber-Sicherheitsstrategie bezieht sich auf die Strategie zur Cybersicherheit, um einen ressortübergreifenden strategischen Rahmen für die Aktivitäten der Bundesregierung zu bilden. Grundlagen und Ziele des UP KRITIS (Broschüre).

Weitere Links, Veranstaltungen und Quellen:

Bundesamt für Sicherheit in der Informationstechnik (BSI): Kritische Infrastrukturen

Schutz Kritischer Infrastruktur (BSI): Partner beim Schutz Kritischer Infrastrukturen, Bundesamt für Sicherheit in der Informationstechnik, für Bevölkerungsschutz und Katastrophenhilfe

Zahlen und Fakten: BMI Themen

Bevölkerungsschutz und Katastrophenhilfe, BKK: BBK Bund

Cybersicherheit: Bundesministerium der Verteidigung: Cybersicherheit

Wikipedia: Zivilschutz

IT und Cyber-Sicherheit sind ein unverzichtbarer Bestandteil des Betrieblichen Kontinuitätsmanagements (BCM)

Die verschiedenen Teile dieser sensiblen Ausstattung werden kaum berücksichtigt, da hier alle Betriebe und Behörden berücksichtigt werden, die mit dieser Infrastruktur arbeiten oder ihre Dateien verarbeiten, sowie alle Firmen, die für sie arbeiten (Subunternehmer). Bis zum letzten Glied in der Kette. Beispiel Stromversorgung: Wenn Organisationen selbst nicht direkt an der Stromerzeugung und Stromversorgung beteiligt sind, sondern einen anderen wesentlichen Teil für die Funktion der KRITIS-Organisation erfüllen, z.B. Ersatzteile, ohne den die KRITIS-Organisation nicht oder nur sehr schlecht agieren würde, zählen auch sie als Teil von diesen Infrastrukturen. Sie können leicht selbst überprüfen, ob Sie als Unternehmen zur kritischen Infrastruktur zählen. Im Zweifelsfall werden Sie dies von Ihren Kunden erfahren, wenn diese als Nachweis eine Zertifizierung verlangen. Solange jeder die Erwartungen erfüllt, können Sie mit jedem zusammenarbeiten. Wenn die Kette an einer Stelle unterbrochen wird, kommt es zum Dominoeffekt. Aufgrund eines Ausfalls kommt die komplette Lieferkette zum Stillstand, was schwerwiegende wirtschaftliche Konsequenzen haben kann. Sie sollten diese Risiken nicht eingehen, sondern sich selbst und die Lieferanten, mit denen Sie zusammenarbeiten, überprüfen. Möglicherweise arbeitet Ihr Subunternehmen mit anderen Betrieben in verschiedenen Ketten zusammen. Nehmen Sie Datenschutz zu in Ihrem eigenen Interesse ernst. Datensicherheit wird in fast allen Gesetzen erwähnt, daher auch zwangsläufig die Cyber Security, was zu den gesetzlichen Voraussetzungen führt. Alle Prozesse hängen zum Teil von der ITK ab oder werden von der EDV unterstützt. Allein aus diesem Grund sind Anforderungen, Vorgaben, Pflichten des IT-Sicherheitsgesetzes (IT-SiG) für den Zustand der ITK ausschlaggebend und entscheidend sowie ein unverzichtbarer Bestandteil des Betrieblichen Kontinuitätsmanagements (BCM) sowie ISMS und Nachlässigkeit wird zur nachhaltigen Störung des BCM führen. Webkurs Notfallmanagement - Glossar.

IT-Sicherheitsvorfälle haben einschneidende Auswirkungen

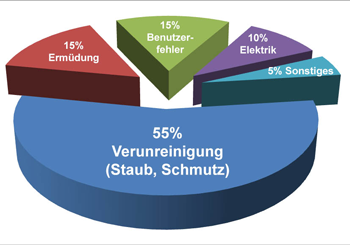

Die Cyber- und Betriebssicherheit wird aus verschiedenen Standards abgeleitet, die nicht unbedingt den Gesetzen, ISO-Standards, BSI-Empfehlungen, Richtlinien der Handelskammer, professionellen Richtlinien und anderen entsprechen. Gesetzliche Vorschriften und Datenschutz können nicht immer perfekt kombiniert werden. Sicherheitsvorfälle haben schlimme Auswirkungen. Aus diesem Grund ist die Cyber- und Netzwerksicherheit relevant, um mögliche Schäden so weit wie möglich auszuschließen. Möglich Arten und Ausprägungen von Schäden müssen nicht nur KRITIS-Betreiber rechtzeitig erkennen und minimieren. Themen wie Technik sind bei der Security nur die halbe Miete, Technologie allein kann keinen akzeptablen und ausreichenden Schutz schaffen. Organisatorische Themenbereiche und Maßnahmen sind unerlässlich. Was nützt die beste Sicherheitstechnik, wenn sie an anderer Stelle ausgehebelt wird. Ein Beispiel ist Staub im Serverraum. Wenn die Räumlichkeiten nicht regelmäßig und unzureichend gesäubert werden oder unsachgemäße Bauarbeiten ohne Staubschutz durchgeführt werden, fällt eine Menge Baustaub an und die Geräte der zentralen ITK-Infrastruktur saugen sich diese Stäube (unsichtbar) ein. Ich habe einen IT-Sicherheitsvorfall - Was soll ich tun?.

Vertraulichkeit, Integrität und Verfügbarkeit sind Schutzziele der Cyber- und IT-Sicherheit

Das Versagen der zentralen Informationstechnologie (IT) oder Kommunikationstechnologie (TK) hat schwerwiegende Konsequenzen auf den Geschäftsbetrieb der Organisation. Die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit geben Auskunft über das vom System erreichte Maß an Cybersicherheit. Wenn Ihre Anlage und Ihre Dateien diese Schutzziele erreichen, können Sie sie vor Angriffen und Einflüssen abschirmen. Neben Vertraulichkeit, Integrität und Verfügbarkeit gibt es auch Ziele in Bezug auf Authentizität, Zurechenbarkeit und Verbindlichkeit. Überprüfen Sie, welche Inhalte / welches Wissen für das Überleben des Unternehmens von entscheidender Relevanz sind und welche Datenbanken den größten Schaden verursachen, wenn sie verloren gehen. Gewährleisten Sie, dass diese Datenbanken die Schutzziele erreichen. Sicherheits-Experten entwickeln geeignete Maßnahmen zur Behütung der Dateien aus Sicht der Cybersicherheit. "Unsichere" Serverräume sind eine hohe Gefährdung für die Organisation, ebenso wie die Gefahren von Angriffen und Schwachstellen. Schmutzige Serverräume sind eine unsichere und inakzeptable Umgebung für die ITK und die wertvollen Daten. Schutzziele der Informationssicherheit.

Weitere Links, Definition und Quellen (BBK, BSI):

Die Anlage 7 der BSI-KritisV, „Anlagenkategorien und Schwellenwerte im Verkehrs- und Verkehrsbereich“ zeigt, ob die Anlage als kritische Infrastruktur einzustufen ist. Dies sollten Sie jedes Jahr vor dem 31. März tun. Prüfen Sie, ob Sie diese im letzten Jahr überschritten hat. Wird der Schwellenwert überschritten, sind Sie ab dem 1. April kritische Infrastruktur. Bitte melden Sie Änderungen umgehend dem KRITIS-Büro. BSI-KritisV.

Sie haben einen IT-Sicherheitsvorfall und benötigen dringend Infos? Sie möchten einen freiwilligen oder verpflichtenden Bericht über Sicherheitsvorfälle abgeben? Sie möchten mehr über IT-Sicherheitsmaßnahmen erfahren? IT-Sicherheitsvorfall.

Das Bundesamt für Bevölkerungsschutz und Katastrophenhilfe (BBK) nimmt Aufgaben des Zivil-, Katastrophen- und Bevölkerungsschutzes sowie Katastrophenhilfe im Geschäftsbereich des Bundesministeriums des Innern, für Bau und Inneres wahr. BBK: Identifizierung in sieben Schritten: BBK: Schutz Kritischer Infrastrukturen – Identifizierung in sieben Schritten.

BBK: Handlungsempfehlungen, insbesondere für Krtischer Infrastrukturen Betreibern: BBK: Handlungsempfehlungen insbesondere für Betreiber Kritischer Infrastrukturen (Stand: 01.02.2021).

Links