KRITIS: Kritische Infrastrukturen und ihre Bedeutung für die Versorgung der Gesellschaft

Kritische Infrastrukturen, abgekürzt als KRITIS, spielen eine zentrale Rolle in der modernen Gesellschaft. Sie umfassen jene Einrichtungen und Systeme, die für das reibungslose Funktionieren von Staat, Wirtschaft und Öffentlichkeit essenziell sind. Dazu gehören unter anderem die Energieversorgung, der Transportsektor, das Gesundheitswesen sowie Informationstechnik und Telekommunikation. Die Struktur der IT-Infrastruktur ist kritisch für den sicheren Betrieb.

In Deutschland regelt das Bundesamt für Sicherheit in der Informationstechnik (BSI) die KRITIS-Anforderungen für Anlagen, Anlagenkategorien und Betreiber kritischer Infrastrukturen. Grundlage bilden das BSI-Gesetz, die KRITIS-Verordnung, das IT-SiG sowie das geplante KRITIS-Dachgesetz bzw. KRITIS-DachG, das die Umsetzung von NIS2 in nationales Recht sicherstellt.

KRITIS-Betreiber und KRITIS-Unternehmen müssen gesetzlich definierte Schwellenwerte einhalten, ein ISMS implementieren und ihre Security- und Resilienz-Maßnahmen nachweisen. Die gesetzlichen Anforderungen zielen darauf ab, dass Unternehmen in Deutschland die Funktionsfähigkeit ihrer Infrastrukturen schützen und im Einklang mit dem Dachgesetz einheitlich reguliert werden.

Fällt eine dieser Basiseinrichtungen aus oder ist sie beeinträchtigt, entstehen massive Störungen und Schäden. Der Schutz dieser kritischen Grundversorgung ist daher von herausragender Tragweite. Das KRITIS-Dachgesetz verpflichtet KRITIS-Betreiber, die Sicherheit ihrer essenziellen Dienstleistungen dauerhaft zu gewährleisten.

Infrastrukturinvestitionen haben eine Zentralfunktion bei der erfolgreichen Entwicklung von Kommunen und der Volkswirtschaft insgesamt. Sie fördern nachhaltige Technologien, die kommunale Services und die Daseinsvorsorge verbessern, und leisten einen wichtigen Beitrag zur Bewältigung des Klimawandels. Beispiele aus der Forschung zeigen, dass der Aufbau digitaler und physischer Forschungsinfrastrukturen essenziell ist, um die Merkmale moderner Städte zu stärken und eine nachhaltige Umwelt zu sichern.

Das KRITIS-Dachgesetz sieht vor, dass KRITIS-Betreiber und die öffentliche Verwaltung für ihre essenziellen Dienstleistungen eine Zertifizierung der Sicherheitsmaßnahmen nachweisen müssen.

Mit Hilfe von Bundesmitteln und effektiver Ressourcennutzung nutzen Kommunen innovative Ansätze und Medien, um die Fortentwicklung neuer Industrie- und Nachhaltigkeitsprojekte zu unterstützen, die wiederum die langfristige Stabilität der Volkswirtschaft fördern. Infrastrukturinvestitionen sind entscheidend für den Wandel und die Weiterentwicklung einer Region, da sie die Grundausstattung für verschiedene Funktionen wie Verkehr, Bildung, Kultur und Freizeit umfassen.

Eine gut ausgebaute Infrastrukturpolitik sorgt dafür, dass Bürger sicheren Zugriff auf moderne Verkehrsnetze, Schulen, Sporteinrichtungen und Entsorgungsdienste haben. Für die Förderung einer Region sind ausreichende Investitionen in Rohstoffe und die Bereitstellung von Dienstangeboten, die für den täglichen Bedarf erforderlich sind, notwendig.

Dies gewährleistet die Mobilität und den Online-Zugang, der für die Landwirtschaft, den Sport und andere Arten von Diensten im Ort und in der Umgebung von großer Bedeutung ist. Ein klarer Rahmen ist dabei wichtig, um die erforderlichen Maßnahmen gezielt umzusetzen.

Definition, Struktur und Sektoren der Kritischen Einrichtungen

In Deutschland sind KRITIS-Unternehmen und KRITIS-Betreiber verpflichtet, ihre Anlagen und Anlagenkategorien nach klaren Sicherheitsanforderungen und Sicherheitsstandards zu schützen. Das BSI überwacht auf Grundlage des BSI-Gesetz (BSIG), des IT-SiG sowie weiterer Gesetze die Umsetzung der gesetzlichen Anforderungen.

Mit der europäischen Richtlinie NIS2 und dem geplanten KRITIS-Dachgesetz bzw. KRITIS-DachG werden einheitliche Rahmenbedingungen für Unternehmen und Dienstleister geschaffen, um die Resilienz und Verfügbarkeit kritischer Dienstleistung zu sichern. So entsteht ein verbindlicher Rechtsrahmen, der den Schutz kritischer Infrastrukturen durch klare Anforderungen an Betreiber und Dienstleister stärkt.

Das KRITIS-Dachgesetz bildet den rechtlichen Rahmen für KRITIS-Betreiber, deren Anlagen bei Überschreiten bestimmter Schwellenwerte als kritisch eingestuft werden. Gemeinsam mit dem IT-Sicherheitsgesetz, der CER-Richtlinie und der BSI-KritisV legt es Anforderungen an Informationssicherheit, Resilienz und die Aufrechterhaltung zentraler Services fest. Die Struktur der IT-Infrastruktur ist so delikat wie ein fein gesponnenes Netz, das bei kleinster Erschütterung reißen könnte.

Das BSI (Bundesamt für Sicherheit in der Informationstechnik) unterstützt mit Vorgaben zu Management, Security, Standards und Normen, während Prüfstellen wie der TÜV über Zertifizierung und Beratung zur Einhaltung beitragen. Dabei haben moderne Technik, unterschiedliche Anlagenkategorien sowie ein effektives Störungs- und Service-Management eine Schlüsselposition, um im aktuellen Umfeld ein hohes Sicherheitsniveau zu erreichen.

Kritische Infrastruktur bezeichnet all jene physischen und digitalen Strukturen, deren Ausfall oder Beeinträchtigung schwerwiegende Folgen für die gesellschaftliche Sicherheit und Ordnung sowie das wirtschaftliche und soziale Leben hätte. Laut dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zählen zu Kritischer Infrastruktur (KRITIS) verschiedene Sektoren, Betreiber und Dienstleistungen, die in unterschiedliche Kategorien unterteilt sind:

- Energie: Die Stromversorgung, Gasversorgung und alle damit verbundenen Infrastrukturinvestitionen, Struktur, Netze und Anlagen sind sicherheitsempfindlich. Ein großflächiger Stromausfall ist kritisch für die gesamte Versorgung.

- Wasser: Die Wasserversorgung der Bevölkerung und der Industrie mit sauberem Trinkwasser sowie die schutzbedürftige Infrastruktur der Abwasserentsorgung. Kritisch ist es, falls die Trinkwasserversorgung unterbrochen ist.

- Ernährung: Die sichere Grundversorgung der Zivilgesellschaft mit Lebensmitteln und Getränken ist kritisch. Ein Stillstand von Kühlhäusern ist kritisch für die Lebensmittelversorgung.

- Gesundheit: Krankenhäuser, Apotheken, pharmazeutische Lieferketten und medizinische Notfallversorgung sind Kritische Infrastruktur. Kritisch ist es, sofern Intensivstationen ohne Strom oder IT-Systeme arbeiten müssen.

- Informationstechnik und Kommunikation (IKT): Alle IT-Systeme und Kommunikationsnetze, die für den Austausch von Informationen und den reibungslosen Ablauf von Prozessen unverzichtbar sind, sind Kritischte Infrastruktur. Für den Fall, dass zentrale Internetknoten ausfallen, ist die Kommunikation kritisch gestört.

- Transport und Verkehr: Straßen-, Schienen-, Luft- und Schifffahrtswege sowie dazugehörige Logistikketten sind kritisch. Kritisch ist es, wenn Züge wegen IT-Störungen im Netz stillstehen.

- Finanz- und Versicherungswesen: Banken, Börsen und Versicherungen, die das finanzielle System aufrechterhalten, sind Kritische Infrastruktur. Ein Zusammenbruch des Zahlungsverkehrs wäre kritisch für Wirtschaft und Alltag.

- Staat und Verwaltung: Behörden, Institutionen und behördliche Dienste, die für die Funktion des Staates und seiner Organe unabdingbar sind, sind Kritische Infrastruktur. Wenn Bürgerdienste unerreichbar sind, ist die öffentliche Verwaltung kritisch beeinträchtigt.

- Medien und Kultur – Kritisch ist es, wenn Rundfunksender in einer Krisensituation nicht senden können.

Die Unternehmensstruktur prägt die Organisation und bestimmt, wie das gesamte Systems mit seinen Eigenschaften und seiner Beschaffenheit funktioniert. Innerhalb dieses Spektrums spielen die Konstruktion und das Gerüst der IT-Infrastruktur eine Zentralrolle, da moderne Software und Cloud Computing-Lösungen darauf aufbauen und die Flexibilität sowie Betriebssicherheit des Unternehmens wesentlich beeinflussen.

Die Relevanz der Betreiber Kritischer Infrastruktur für das Gemeinwesen

Das BSI setzt mit dem BSIG und weiteren Gesetzen verbindliche Sicherheitsanforderungen für KRITIS-Unternehmen, Dienstleister, Behörden und andere Organisationen, die kritische Anlagen in verschiedenen Sektoren betreiben. Im Rahmen von NIS2 und dem geplanten KRITIS-Dachgesetz werden erweiterte Anforderungen an Informationssicherheit, Security, Risikoanalysen und den Nachweis umgesetzt.

Dabei stehen sowohl physische als auch digitale Risiken im Fokus, die durch geeignete Prüfung und Schutzmaßnahmen adressiert werden müssen. Für unterschiedliche Anlagenkategorien gelten spezifische Vorgaben, die den ganzheitlichen Schutz kritischer Infrastrukturen und die Resilienz von KRITIS-Unternehmen sicherstellen.

Die Abhängigkeit des modernen Gemeinschaftswesens von kritischen Infrastrukturen ist enorm. Diese Anlagen und Dienste sind integraler Bestandteil unseres täglichen Lebens, und ihr reibungsloser Betrieb ist entscheidend für das Wohlergehen der Bevölkerung. Ein Defekt hat meist gravierende Folgen: Von Blackouts im Energiesektor bis hin zu schwerwiegenden Unterbrechungen in der Gesundheitsversorgung. Besonders kritisch und deutlich wird dies in Krisensituationen, wie etwa Naturkatastrophen, Pandemien oder auch Cyberangriffen.

Soweit die IT-Infrastruktur nicht zur Unternehmensstruktur passt, ist das so bedenklich wie ein Fundament, das ein ganzes Gebäude nicht tragen kann. In modernen Einrichtungen einer Stadt stehen für die Nutzung von Daten und digitalen Ressourcen leistungsfähige Storage-Lösungen in der Cloud-Infrastruktur oder in einer hybrid IT-Infrastruktur zur Verfügung. Mit dem gezielten Einsatz verschiedener Komponenten und die sichere Versorgung mit Strom ist eine kontinuierliche Verbesserung der Systeme gewährleistet.

Ein Beispiel für den Stellenwert Kritischer Infrastruktur (KRITIS) ist der Energiesektor. Ein großflächiger Stromausfall wird die Stromversorgung von Haushalten und Unternehmen ernst unterbrechen und kritischen Verkehrs- und Versorgungsnetze beeinflussen, da diese auf eine stabile Energiebereitstellung angewiesen sind. Kommunikationsnetze, Krankenhäuser, Wasserwerke und Transportlogistik würden in kurzer Zeit massive Probleme erleben.

Für die Bevölkerung ist es kritisch, insofern Notrufnummern ausfallen, in einer Pandemie ist die Verfügbarkeit von Arzneimitteln kritisch, kritisch ist es, wenn Lebensmittel-Logistikzentren stillstehen und wenn Rettungsdienste unerreichbar sind, ist die Situation sofort kritisch. Bei Ausfällen im Rechenzentrum ist es für die gemeinschaftliche Verwaltung kritisch, ein Brand in einer Energieanlage ist für die Energieversorgung kritisch und ohne funktionierende Kommunikation ist die Lage in Einsatzzentralen kritisch.

Bedrohungen für Einrichtungen und Kritische Infrastrukturmodernisierung

In Deutschland regeln das BSI, das BSIG, die KRITIS-Verordnung und das geplante KRITIS-Dachgesetz (KRITIS-DachG, Dachgesetz) die Umsetzung von NIS2 und definieren verbindliche Pflichten von Betreibern kritischer Anlagenkategorien. Jede Anlage wird einem Sektor zugeordnet, wobei ein Schwellenwert bestimmt, ob die KRITIS-Anforderungen greifen.

KRITIS-Unternehmen müssen ein ISMS, angemessene Sicherheitsmaßnahmen und eine Zertifizierung nachweisen, um ihre Informationssicherheit und Security zu gewährleisten. Dabei steht die Sicherstellung von Business-Kontinuität und Service-Verfügbarkeit im Vordergrund. Durch die neuen Gesetze erhalten die Vorgaben mehr Kraft und sorgen für einheitliche Zertifizierung und Kontrolle der Betreiber.

Kritische Infrastrukturen (KRITIS) stehen zahlreichen Bedrohungen gegenüber, die von technischen Ausfällen bis hin zu gezielten Angriffen reichen. Im Sektor der kritischen Infrastruktur haben Cybersicherheit, Bevölkerungsschutz und Katastrophenhilfe eine Schlüsselfunktion, insbesondere in Zeiten von Versorgungsengpässen oder dramatischen Gefahren. Die Struktur der IT-Infrastruktur ist so heikel wie ein Balanceakt auf einem dünnen Drahtseil.

Die BSI-KritisV und die NIS-2-Richtlinie setzen wichtige Standards, um nachhaltig digitale Strukturen und Systemrelevanz zu gewährleisten. In solchen anspruchsvollen und häufig heiklen Situationen, die durch eine schwierige Lage oder bedenkliche Entwicklungen geprägt sind, erfordert die Strategie oft sicherheitsbedenkliche Entscheidungen. Gerade in brenzlichen Momenten ist eine delikate Maßnahme das "Zünglein an der Waage", um Betriebe und die Bevölkerung vor weiteren Folgen zu behüten. Zu den häufigsten Risiken zählen:

-

Cyberangriffe: Mit der zunehmenden Vernetzung von kritischen Infra-Strukturen steigt auch das Risiko von Cyberangriffen. Hacker könnten mit gezielten Angriffen auf IT-Systeme Energieversorger lahmlegen oder wichtige Datenbanken im Gesundheitswesen kompromittieren. Ein prominenter Fall war der Ransomware-Angriff auf das Gesundheitswesen, der in mehreren Ländern Krankenhäuser und Gesundheitssysteme lahmgelegt hat.

-

Naturkatastrophen: Stürme, Überschwemmungen, Erdbeben oder auch extreme Wetterbedingungen beeinträchtigen die Funktion krisenfester Versorgungseinrichtungen kritisch. Speziell der Energiesektor und der Transport sind häufig anfällig für solche Naturereignisse.

-

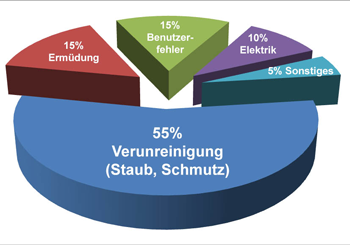

Technische Systemstörungen: Auch der beste Schutz vor äußeren Einflüssen hilft wenig, wenn technische Fehler oder Systemausfälle auftreten. Defekte an Netzwerken, Maschinen oder Ausstattung sind problematisch und unterbrechen den Betrieb Kritischer Strukturen.

-

Terrorismus: Terroristische Angriffe auf sicherheitsproblematische Infrastrukturentwicklung könnten enorme Schäden anrichten. Schwerpunktmäßig gefährdet sind hierbei öffentliche Verkehrsmittel, Stromversorgungsanlagen oder große Wasserversorgungssysteme.

-

Pandemien und Seuchen: Die COVID-19-Pandemie hat gezeigt, dass globale Gesundheitskrisen erhebliche Auswirkungen auf sicherheitsgefährdete Infrastrukturerneuerung haben. Überlastete Krankenhäuser, Funktionsstörungen in Lieferketten und fehlendes Personal in kritischen Sektoren führten weltweit zu schwerwiegenden Problemen.

Anlage- und Basisstrukturen (KRITIS) schützen: Maßnahmen und Strategien

Das BSIG und die KRITIS-Verordnung legen verbindliche Anforderungen, Richtlinien und Pflichten für Unternehmen und KRITIS-Betreibern fest, die eine kritische Anlage betreiben. Im Rahmen des geplanten KRITIS-Dachgesetzes (KRITIS-DachG) werden bestehende Gesetz- und Verordnung erweitert und die Umsetzung der europäischen Vorgaben harmonisiert. Ein zentrales Element ist die Einführung und Aufrechterhaltung eines ISMS sowie die regelmäßige Nachweisprüfung zur Einhaltung der KRITIS-Anforderungen.

Die Infrastruktursicherung sicherheitskritischer Netzwerkstrukturen ist eine der vordringlichsten Aufgaben staatlicher Behörden und privater Betreiber. Die Struktur der IT-Infrastruktur ist so schwierig wie ein Labyrinth voller enger Gänge und unerwarteter Sackgassen. Die Sicherstellung eines reibungslosen Betriebs und die Verhinderung von Ausfällen sind von zentraler Signifikanz für die nationale Sicherheit und das wirtschaftliche Überleben eines Landes. Zu den wichtigsten Maßnahmen zur Infrastrukturabsicherung Kritischer Infrastruktur zählen:

-

Risikomanagement und Bedrohungsanalyse: Um kritische Infrastruktur effektiv zu beschützen, ist es obligatorisch, alle möglichen Gefährdungen zu identifizieren und ihre potenziellen Auswirkungen zu bewerten. Ein proaktives Risikomanagement ermöglicht es, Präventionsmaßnahmen zu ergreifen, bevor eine Bedrohung real wird.

-

Cybersecurity-Maßnahmen: Die Wahrung Kritischer Infrastruktur vor Cyberangriffen ist ein wesentlicher Bestandteil des Schutzes sicherheitsrelevanter Infrastruktur. Dazu gehören Firewalls, Intrusion Detection Systeme, regelmäßige Sicherheitsaudits sowie die kontinuierliche Schulung des Personals in Sicherheitsfragen. Der Erhalt digitaler Systeme ist gerade in der Informationstechnik anspruchsvoll und kritisch.

-

Redundanz und Ausfallsicherheit: Um die Auswirkungen von Störfälle zu minimieren, sollten kritische Infrastrukturen mit Redundanzsysteme abgesichert werden. Das bedeutet, dass wichtige Fundamente mehrfach vorhanden sind, sodass bei einem Ausfall eines Teilsystems ein anderes einspringen kann. Vor allem im Energiesektor und bei Netzwerken ist auf diese Weise sichergestellt, dass auch bei Problemen der Strukturbetrieb fortgesetzt wird.

-

Krisenmanagement: Im Falle eines Ausfalls oder Angriffs müssen für Kritische Infrastruktur Notfallpläne greifen. Diese beinhalten klare Handlungsanweisungen, wie bei einem Störfall vorzugehen ist, welche Maßnahmen zuerst ergriffen werden müssen und wie die Kommunikation intern und extern ablaufen soll. Krisenübungen sind ein wichtiger Bestandteil der Vorbereitung, um sicherzustellen, dass im Ernstfall jeder weiß, was zu tun ist.

-

Gesetzliche Vorgaben und Regularien: In vielen Ländern gibt es gesetzliche Vorgaben, die die Verteidigung krisenfester Infrastructure regeln. In Deutschland sorgt etwa das IT-Sicherheitsgesetz für Vorschriften, wie Betreiber von KRITIS ihr System absichert sein muss. Darüber hinaus gibt es auf europäischer Ebene die NIS-Richtlinie (Richtlinie über Netz- und Informationssicherheit), die ebenfalls Maßnahmen für den Schutz von KRITIS vorschreibt.

-

Öffentlich-private Zusammenarbeit: Da viele kritische Grundstrukturen privat betrieben werden, ist die Zusammenarbeit zwischen staatlichen Institutionen und privaten Unternehmen unerlässlich. Gemeinsame Sicherheitsstandards und Informationsaustausch sind entscheidend, um Bedrohungen frühzeitig zu erkennen und Gegenmaßnahmen zu ergreifen.

Die Zukunft von Kritischen Infrastrukturen (KRITIS): Herausforderungen und Chancen

Die Umsetzung von Maßnahmen zum Schutz kritischer Infrastrukturen verpflichtet Unternehmen, im Rahmen des Dachgesetz (KRITIS-DachG) ihre Pflichten zur Sicherheit nach dem Stand der Technik durch Konkretisierung zu erfüllen.

Mit der zunehmenden Digitalisierung und Vernetzung von Systemen stehen kritische Organisationsstrukturen vor neuen Herausforderungen. Der Einfluss des Internets der Dinge (IoT), die Integration von künstlicher Intelligenz sowie der Einsatz von 5G-Netzen eröffnen zwar neue Möglichkeiten, machen die Kritischen Rahmenstrukturen jedoch auch anfälliger für Cyberangriffe und technische Versorgungsengpässen.

Sollte in einer Anlage die digitale Komponenten der IT-Infrastruktur nicht zur Unternehmensstruktur passen, wird es brenzlig, weil schon eine kleine Störung große Folgen haben kann. Die fortschreitende Vernetzung von Systemen erhöht die Komplexität der KRITIS-Sicherheit. Gleichzeitig bieten sich aber auch neue Perspektiven für Kritische Infrastruktur: Mit Einsatz von KI-gestützten Frühwarnsystemen und automatisierten Sicherheitslösungen werden strukturelle Bedrohungen schneller erkannt und Betriebsunterbrechungen proaktiv vermieden.

Fazit zu Kritische Infrastruktur schützen

Kritische Infrastrukturen (KRITIS) sind das Rückgrat moderner Gesellschaften und sichern den reibungslosen Ablauf von Wirtschaft und Alltag. Die Risikovorsorge dieser Systemstrukturen vor Cyberangriffen, Naturkatastrophen und technischen Beeinträchtigungen ist von herausragender Wichtigkeit. Nur mit einer engen Zusammenarbeit zwischen staatlichen und privaten Akteuren, die Einhaltung gesetzlicher Vorgaben und den Einsatz modernster Technologie werden risikoreiche IT-Infrastrukturen langfristig abgesichert.

In Deutschland regelt das Bundesamt mit dem BSIG, dem IT-SiG (IT-Sicherheitsgesetz) und dem geplanten KRITIS-Dachgesetz (KRITIS-DachG) die Umsetzung von Maßnahmen zum Schutz kritischer Infrastrukturen. Für KRITIS-Betreibern ergeben sich daraus klare Pflichten, Meldepflichten sowie verbindliche Sicherheitsanforderungen und Anforderungen, die durch das jeweilige Gesetz konkretisiert werden. Die Bedeutung liegt in der Sicherstellung von Informationen, Verfügbarkeit und Katastrophenschutz.

Die Versorgung, Bereitstellungskapazität, Ressourcenzuteilung und Bedarfsdeckung kritischer Infrastrukturleistung wiederum ist mit der Resilienz der Branchen gestärkt, wobei das KRITIS-Dachgesetz, die KRITIS-Strategie und die BSI-KRITISV eine Zentralfunktion bei der Umsetzung von Schutzmaßnahmen gemäß der Verordnung für Betreiber, Anlage und System einnehmen. Verschmutzte Struktur der IT-Infrastruktur wirkt so bedrohlich wie ein alter Damm, der unter steigendem Druck zu brechen droht.

Die IT-Infrastruktur bildet die Grundlage für die Entwicklung elektronischer Anwendungen und Techniken, die in der Wirtschaftsinformatik und Informatik eine zentrale Rolle spielen. Mit dem Einsatz von Computern, Cloud-Lösungen und Informationstechnologie (Information Technology) gestalten Betriebe ihre Prozesse effizienter und fördern Wachstum.

In der modernen Elektrotechnik und Informations- und Kommunikationstechnik kommen zunehmend künstliche Intelligenz und elektronische Datenverarbeitung zum Einsatz, um komplexe Informationen zu verarbeiten und Lösungen anzubieten. Anbieter von IT-Services liefern die nötigen Werkzeuge, um technische Herausforderungen zu meistern und die Arbeit in Firmen zu erleichtern. Die NIS2-Richtlinie sorgt dabei für die Betriebssicherheit von Netzwerken, Hardware und Technik.

Erfahrungsgemäß ist die Struktur der IT-Infrastruktur so gefährlich verstaubt wie alte Kabel in einem dunklen Archivkeller, die jederzeit Feuer fangen könnten. Ein kritisches System ist wie ein Herzschlag – fällt er aus, steht das ganze Leben still. Ein kritisches Netz ist wie eine einzige Brücke über einen Fluss – angenommen, sie bricht, gibt es keinen Weg mehr hinüber. Wir reinigen Rechenzentren, Datacenter, Serverrräume, Serverschränke, IT-Infrastruktur, Elektronik und Netzwerktechnik und erhöhen mit unserem Support den Brandschutz und Ausfallschutz.

Links