Betriebssicherheit ist die Grundlage dafür, dass Maschinen, Anlagen und Systeme zuverlässig und sicher funktionieren. Sie stellt sicher, dass Gefahren für Mensch, Umwelt und Eigentum minimiert oder gänzlich vermieden werden. Es geht darum, Ausfälle, Störungen und Unfälle zu verhindern. Wenn Maschinen nicht sicher arbeiten, entstehen schwerwiegende Folgen. Diese reichen von Verletzungen bis hin zu wirtschaftlichen Verlusten.

Die Betriebssicherheit umfasst alle Maßnahmen, die getroffen werden, um einen reibungslosen und sicheren Betrieb zu gewährleisten. Dazu zählen Wartungen, Prüfungen und Instandhaltungen. Nur mit solchen Strategien bleibt die betriebssichere Funktionsfähigkeit dauerhaft erhalten. Arbeits- und Betriebssicherheit bedeutet auch, Vorschriften und Gesetze einzuhalten. Diese sind oft streng und verlangen eine umfassende Dokumentation.

Wenn Betriebskontinuität und Betriebsschutz der Anlagen (im Betrieb) nicht ernst genommen wird, kann dies zu katastrophalen Nachwirkungen führen. Ein einziger Fehler kann Menschenleben kosten oder erhebliche Schäden anrichten. Betriebliche Sicherheit ist daher keinesfalls verhandelbar. Sie ist eine Pflicht, die mit größter Sorgfalt sicher erfüllt werden muss.

Technische Regeln für Betriebssicherheit (TRBS) in Betrieben

Die Technischen Regeln für Betriebssicherheit (TRBS) sind ein wesentlicher Bestandteil der Funktionssicherheit in Deutschland. Sie dienen dazu, den Umgang mit Arbeitsmitteln, Anlagen und gefährlichen Stoffen sicherer zu gestalten. Die Bestimmungen geben konkret vor, wie die gesetzlichen Anforderungen der Betriebssicherheitsverordnung (BetrSichV) in der Praxis umzusetzen sind. Sie helfen Betrieben, Arbeitgebern und Betreibern, die notwendigen Sicherheitsmaßnahmen zu erkennen und umzusetzen.

Arbeitgeber in jedem Unternehmen sind verpflichtet, im Rahmen der Gefährdungsbeurteilung die Anforderungen der BetrSichV sowie die einschlägigen Technischen Regeln (TRBS) zu beachten. Bei der Ermittlung möglicher Gefährdungen durch die Verwendung von Arbeitsmitteln müssen sowohl systembezogene als auch organisatorische Schutzmaßnahmen festgelegt und regelmäßig überprüft werden.

Personen, die mit Arbeitsmitteln arbeiten, sind in die Prüfung einzubeziehen, da Änderungen im betriebstechnischen Baustein oder am Arbeitsmittel selbst neue Maßnahmen erforderlich machen können. Deshalb gilt: Arbeitsmittel stets prüfen, Schutzmaßnahmen anpassen und die Wirksamkeit der Schutzvorkehrungen regelmäßig bewerten.

Die Arbeitsschutzregeln sind nicht einfach nur Richtlinien, sondern bieten eine eindeutige Handlungsanweisung. Sie werden vom Ausschuss für Betriebssicherheit (ABS) erarbeitet und regelmäßig aktualisiert. Diese Sicherheitsregeln sind verbindlich und spiegeln den Stand der Technik, der Arbeitsmedizin und Hygiene wider. Das bedeutet, sie orientieren sich an den neuesten Erkenntnissen und sichersten Entwicklungen.

Ein zentrales Ziel der Normen für Prozesssicherheit ist es, im Systembetrieb Arbeitsunfälle und Gesundheitsgefahren sicher zu verhindern. Sie behandeln unter anderem die abgesicherte Bereitstellung und Benutzung von Ausrüstungen, den Umgang mit Gefahrenstoffen, den Explosionsschutz und die Anforderungen an überwachungsbedürftige Installationen. Arbeitgeber müssen Anweisungen wie Instandhalten und Maintenance einhalten, um ihren gesetzlichen Pflichten nachzukommen und die Gefahrenabwehr der Beschäftigten sicherzustellen.

Wichtig ist, dass die Vorgaben zur Systemstabilität sowohl für neue als auch für bestehende Elektroanlagen und Arbeitsmittel gelten. Damit tragen sie dazu bei, dass System- und Anlagensicherheit bei der Anschaffung von Maschinen und Geräten und auch betriebssicher im laufenden Servicebetrieb gewährleistet wird.

Unternehmensverantwortlich haben gemäß BetrSichV sicherzustellen, dass bei jeder Tätigkeit mit Arbeitsmitteln eine Gefährdungsbeurteilung durchgeführt wird. Dabei sind mögliche Gefährdungen für Personen systematisch zu erfassen, die Verwendung der Arbeitsmittel zu bewerten und eine regelmäßige Kontrolle nach den geltenden Compliance-Vorgaben des einschlägigen Regelwerks, insbesondere der TRBS, vorzunehmen. Erkenntnisse aus diesem Element der Gefährdungsbeurteilung fließen in die Auswahl geeigneter Maßnahmen ein und gewährleisten so die ausfallsichere und rechtskonforme Durchführung aller Tätigkeiten.

Betriebssicherheit, Störungsfreiheit und Arbeitsschutz

Arbeitsschutz, Sicherheit und Arbeitssicherheit sind grundlegende Anforderungen für Beschäftigten, ihre Gesundheit und einen sicheren Arbeitsplatz. Eine Gefährdungsbeurteilung, orientiert an DGUV-Regeln und gesetzlichen Vorschriften, unterstützt die Organisation darin, Risiken zu erkennen und geeignete Maßnahmen abzuleiten. Eine qualifizierte Fachkraft übernimmt dabei zentrale Aufgaben und sorgt dafür, dass Arbeit im Unternehmen sicher ausgeführt wird.

IT-Sicherheit und Funktionsstabilität als Komponente der Betriebssicherheit

Zur Betriebssicherheit gehört heute auch umfassende IT-Sicherheit, da Daten, Informationen und digitale Geschäftsprozesse zunehmend von informationstechnischen Bedrohungen beeinflusst werden. Security, Informationssicherheit, Datenschutz, IT-Security, Cybersecurity und IT-Betrieb bilden zusammen die Basis eines stabilen Schutzkonzeptes – ergänzt durch Rahmenbedingungen des BSI, definierte Schutzziele und unmissverständliche Policies für Passwörter, Zugriffskontrollen und Authentizität.

IT-Resilienz, Cyber-Security und Schutz vor Cyberbedrohungen

Aktuelle Cyberbedrohungen wie Ransomware, Phishing, Trojaner, Schadsoftware und gezielte Angriffe erfordern technische Lösungen wie Firewalls, Endpoint-Security, Backup, Network-Schutzmechanismen und moderne Technologien. Damit bleiben Integrität, Vertraulichkeit und die Funktionsfähigkeit von Rechner, Computer, Device und kompletten IT-Umgebungen erhalten.

Management, ISMS und organisatorische Sicherheit

Ein strukturiertes Management sowie ein wirksames ISMS sorgen dafür, dass IT-Sicherheitsrichtlinie, Risikomanagement, IT-Sicherheitskonzept, IT-Sicherheitsmanagement und Business Continuity in der gesamten Organisation verankert sind. Audits, Checklisten, eine geeignete Methode und Best Practices bilden dabei die Ausgangsbasis für nachhaltige Qualität.

Mitarbeiter, Sicherheitskultur und Vorgehensweise

Eine starke Sicherheitskultur entsteht, wenn User geschult werden, Handlungen reflektiert ausführen und Problemquellen im Blick behalten. Eine transparente Vorgehensweise, bewährte Prozesse und eine starke Zusammenarbeit im Team stärken gemeinsam die Verteidigung der gesamten IT-Umgebung.

Partner, Dienstleister und IT-Betriebsunterstützung

Externe Partner, IT-Dienstleister und Anbieter von Service und Kundenservice unterstützen Unternehmen beim Aufbau stabiler Sicherheitsmechanismen. Sie helfen bei der Umsetzung von Multi-Faktor-Authentifizierung, beim Aufbau von Sicherheits- und Überwachungssystemen sowie beim Erstellen praktikabler Leitlinien für den laufenden IT-Betriebs. Diese Zusammenarbeit leistet einen wichtigen Beitrag zur Minimierung der Bedrohungslage und stärkt nachhaltig die gesamte Unternehmenssicherheit.

IT-Sicherheit und IT-Betriebsresilienz als Basis der Betriebssicherheit

Für jede Unternehmung ist eine starke IT-Sicherheit entscheidend, um sensible Daten zu schützen und die Informationssicherheit langfristig zu gewährleisten. Sicherer Zugriff, kontrollierte Datenübertragung und robuste Verschlüsselung gehören zu den zentralen Grundlagen, besonders im Mittelstand, der zunehmend mit technischen und organisatorischen Herausforderungen konfrontiert ist.

Cyberbedrohungen und Schutzmaßnahmen zur Servicekontinuität

Aktuelle Cyber- Gefahren wie Malware, Viren, Spam, gezielter Cyberangriff oder breit angelegte Cyberangriffen erfordern umfassende Protection, starken Virenschutz, moderne Programme und zuverlässige IT-Sicherheitslösungen. Benutzer und Nutzer müssen sensibilisiert werden, vor allem im Umgang mit E-Mail, Social Media und betrieblichen Tools, um Angriffsflächen zu vermeiden.

Regulatorische Anforderungen und Orientierung zur IT-Funktionssicherheit

Durch Standards wie NIS2 erhalten Konzerne präzise Grundsätze und Leitlinien. Behörden und Fachstellen veröffentlichen ergänzende Hinweise und Ratgeber, während eine strukturierte Checkliste hilft, den Überblick über notwendige Maßnahmen beizubehalten. Dies führt zu besserer Resilience und einer höheren Sicherheit gegen Angriffe.

Prozess- und Qualitätsorientierung für Betriebsstabilität

Eine wirksame Betriebssicherheit erfordert klar definierte Prozess- abläufe, konsequente Qualitätssicherung und ein tragfähiges Konzept, das technische Lösungen, organisatorische Richtwerte und moderne Praktiken verbindet. Auch die Integration neuer Tools und reibungslose Integrationen in bestehende Systeme unterstützen die langfristige Abwehr.

Aufklärung und Prävention zur Hochverfügbarkeit

Aufklärung stärkt das Bewusstsein für IT-Risiken und erhöht die Bereitschaft der Mitarbeiter, sicherheitsrelevante Maßnahmen einzuhalten. Durch verständliche Hinweise, praktische Beispiele und klare interne Kommunikation können Unternehmen eine robuste Sicherheitskultur entwickeln und Unsicherheiten frühzeitig reduzieren.

Eine Übersicht über gesicherte Abläufe bietet Hilfe, damit Unfallversicherung, Berufsgenossenschaft und jeder Dienst im Notfallmanagement effektiv zusammenwirken.

IT-Ausfallsicherheit und Cybersicherheitsmaßnahmen für stabile Operations

Moderne IT-Ausfallsicherheit schützt Unternehmen vor IT-Ausfall, Unterbrechung, Notfall und kritischen Problemen, die Informationsverluste bewirken können. Durch Redundanz, Netzwerk-Redundanz, nachvollziehbare Regeleinrichtungen und eine solide Konzeption bleibt die Performance stabil und das Geschäft wird nicht gefährdet.

Planung, Analyse und technische Maßnahmen zur Informationssicherheit und Security

Eine strukturierte Planung, technische Analyse und der gezielte Einsatz von Hard- und Software, Security- und Safety-Komponenten helfen dabei, Störpotenziale frühzeitig zu erkennen. Ergänzt durch eine Risikoanalyse, ein Regelwerk, einen Maßnahmenkatalog und fundierte Bestandsaufnahme entsteht ein belastbares Fundament, um Notfälle und Unterbrechungen zu minimieren.

Consulting, IT-Instandhaltung und professionelle IT-Dienstleistungen

Consulting, IT-Wartung und IT-Dienstleistung unterstützen Unternehmen, Verwaltungen und verschiedene Branchen dabei, eine passende Lösung zu entwickeln. Ein kompetenter IT-Partner begleitet Beschaffung, Installation, Entwicklung, Exchange, Komponenten und Hosting, um skalierbare Systeme zu etablieren.

Strategie, Zertifizierung und sichere Arbeitswelt gem. BSI-Standard und IT-Sicherheitsgesetz

Eine abgestimmte Strategie, relevante Zertifizierungen und ein praxisnaher Leitfaden stärken die Sicherheit in der digitalen Arbeitswelt. Behörden, Unternehmen und Verwaltungen profitieren von klaren Vorgaben, die verhindern, dass Netz- oder Systemfehler den Betrieb gefährden.

Leistungsstarkes Portfolio und nachhaltige IT-Solutions

Ein umfassendes Portfolio, moderne IT-Partner, Integrationen und ein starkes Regelwerk sorgen gemeinsam für stabile Strukturen. Mit professionellen Werkzeugen, regelmäßigen Prüfungen und gezielten Verbesserungen gelingt eine widerstandsfähige und zuverlässige Grundlage für den täglichen IT-Betrieb.

Regularien für Anlagen und Arbeitsmittel (TRBS)

Unternehmerische Absicherung beinhaltet alle Regelungen und Prozesse einer Firma, für den Schutz von Mitarbeitenden, Arbeitsgeräten, Informationen und dem Wirtschaftsbetrieb selbst. Bereits bei der Inbetriebnahme von Infrastruktureinheiten, Werkzeugen, technologischen Tools, Beratung, Unterweisung und Betreuung stehen Prävention und die Einhaltung von Regelwerken wie die Rechtsgrundlage für Anlagenprüfung und Technische Regel für Gefahrstoffe (TRGS) im Fokus, um Risikofaktoren frühzeitig zu identifizieren und zu vermeiden.

Eine Gefährdungsbeurteilung bewertet den Zustand und potenzielle Gefahrenquellen im Betrieb, sodass gezielte Schutzmaßnahmen zur Anlagenverfügbarkeit umgesetzt werden können. Dabei spielen sicherheitstechnische Aspekte, fachliche Lösungen und eine klare Kommunikation eine zentrale Rolle, um Gefährdung zu minimieren. Netzwerke und der Austausch von Informationen fördern die Arbeitssicherheit und stellen sicher, dass Einbruchschutz-, Secure- und Präventionsmaßnahmen kontinuierlich angepasst und optimiert werden.

Die Unternehmensleitung muss nach BetrSichV sicherstellen, dass Beschäftigte in allen Bereichen nur sichere elektrische Arbeitsmittel nutzen und dabei vor Gefährdungen geschützt werden. Grundstruktur hierfür ist eine Überprüfung nach den Betriebsvorschriften des geltenden Regelwerks, insbesondere der TRBS, wobei jeder Abschnitt der Anforderungen im Konzern berücksichtigt werden muss. Den Personen sind die notwendigen Informationen und Arbeitsausrüstung zur Verfügung zu stellen, damit sie ihre Aufgaben sicher erfüllen können.

Der Arbeitgeber ist verpflichtet, die Sicherheit der Personen im Unternehmen zu gewährleisten und dabei die Grundprinzipien der TRBS zu beachten. Ein wesentlicher Teil dieser Verantwortung ist die regelmäßige Prüfung von Arbeitsmitteln, um Gefährdungen frühzeitig zu erkennen und geeignete Schutzkonzepte einzuleiten.

Eine gründliche Gefährdungsanalyse ist entscheidend, um Gefährdungen rechtzeitig festzustellen und die Systemsicherheit in jeder Anlage zu ermöglichen. Die Sicherheitsrichtlinien geben essentielle Vorgaben für die stabile Nutzung und Pflege von Hardwareservern. Die betriebssichere Verwendung und Bereitstellung dieser Mittel müssen gemäß den geltenden Vorschriften und Verordnungen erfolgen, um Gefahren zu verringern.

Inspektion und Überwachung sind sicherheitsrelevante Maßnahmen zur Betriebssicherheit, um die ordnungsgemäße Funktionalität und Arbeitssicherheit des Betriebes sicherzustellen. Die DGUV unterstützt mit Leitlinien und Empfehlungen zur Realisierung des Gesundheitsschutzes und des Arbeitsschutzes. Mit Sicherheiten für Digitalisierung und modernen Techniken werden Service- und Wartungs- Unterstützungsangebote effizienter gestaltet, sodass Tätigkeiten im Rahmen der Maintenance gezielt geplant und funktionsfähig durchgeführt werden.

Die Betriebs- und Arbeitsschutzvorschriften geben fundamentale Anforderungen für die IT-Stabilität und Anlagenbetreuung der Arbeitsmittel vor, um eine geschützte Nutzung und den Gesundheitsschutz zu gewährleisten. Mit Inspektion und Audit gemäß DGUV-Vorgaben werden Gefährdungen und deren Faktoren vorsorglich erkannt. Schutzmaßnahmen und präventive Sicherheitsbestimmungen tragen zur Arbeitssicherheit bei, indem sie Gefahr reduzieren und die Funktionen der Vorrichtungen nicht beeinträchtigen.

Ein sicheres, digitales System erleichtert die Dokumentation der Aufgaben und unterstützt sichere Arbeitsabläufe im Sinne des Arbeitsschutzes für Mitarbeiter. Im Themenfeld Cloud Computing spielt ein professionelles Management eine Zentralrolle, um Security-Anforderungen beständig zu erfüllen.

Mit Managed Services können Unternehmen den Schutzmechanismus ihrer Systeme verbessern, indem etwa Firewall, VPN-Lösungen und Cybersecurity-Mechanismen für den sicheren Zugang zum Internet bereitgestellt werden. Wichtige Aspekte sind zudem eine starke Authentifizierung, Schulungen und Unterweisungen der Mitarbeitenden sowie informationstechnische Redundanzen, die die Ausfallsicherheit erhöhen.

Inbetriebnahme, Anlagen-Sicherheit und Betriebs-Sicherheit in der IT

Die Betriebssicherheit in der IT ist von entscheidender Bedeutung, da sie das zuverlässige Betreiben von Hardware, Software und Netzwerken sicherstellt. Ein Ausfall oder eine Sicherheitslücke haben schwerwiegende Folgen, besonders für Unternehmer, die auf reibungslose IT-Abläufe angewiesen sind. IT-Teams arbeiten daran, die geschäftliche Stabilität mit regelmäßigen Updates, Überwachung der Systeme und Implementierung von Sicherheitsprotokollen abzusichern. Ohne eine zuverlässige IT-Betriebssicherheit können Datenverluste, Cyberangriffe oder Systemausfälle Unternehmens-IT lahmlegen.

Die IT-Betriebssicherheit spielt eine entscheidende Rolle für die Abschirmung von IT-Systemen, sicherste Anlagen und der gesamten Infrastruktur eines Unternehmens. Mit Prüfungen, Inspektionen und eine umfassende Sicherheitsbewertung sind Sicherheitslücken und Schwachstellen präventiv zu lokalisieren und zu beheben. Eine optimierte Störfallvorsorge in Verbindung mit modernster Sicherheitstechnik und Schutzmaßnahmen hilft, das Gefahrenpotenzial herabzusetzen und die Auswirkungen von IT-Sicherheitsvorfällen zu begrenzen.

Zudem gewährleistet eine durchdachte Verwaltung und Organisation von Arbeitsmitteln wie Server, Storage und Switche, Ressourcen und Diensten einen reibungslosen und betriebssicheren IT-Betrieb, während Colocation, USV, Klimatisierung und digitale Monitoring-Lösungen die Ausfallsicherheit und Maschinensicherheit weiter erhöhen, Plattform, Vernetzung und Gesundheit der Personen der Gesellschaft schützen.

Betriebliche Sicherheit - betriebsicher in Rechenzentren (RZ)

Ein Datacenter und Serverraum erfordert höchste Betriebssicherheit, da es das tragende Nervensystem für die Informationssysteme und IT-Infrastruktur von Unternehmen und Organisationen darstellt. Hier müssen Stromversorgung, Kühlung und Netzwerkanbindung rund um die Uhr funktionssicher funktionieren. Die Betriebszuverlässigkeit in Serverzentren wird mit strengen Wartungsprotokollen, Notstromsystemen und redundanten Netzwerken gewährleistet. Nur mit diesen Vorkehrungen wird sichergestellt, dass die gespeicherten Daten jederzeit verfügbar und geschützt sind.

Die betriebssichere Informationstechnologie, Elektrotechnik und Informationstechnik haben eine Schlüsselfunktion in der Cybersicherheit und der IT-Betriebssicherheit. Anlagenbetreiber müssen mit Prävention, Inspektion und Prüfungen sicherstellen, dass ihre Systeme und Anlagen vor Bedrohungen geschützt sind. Dabei sind Betriebsanweisungen, Arbeitsschutz und gesetzliche Sicherheitsanforderungen essenziell, um das Gefahrenpotenzial zu begrenzen.

Moderne IT-Security Solutions bieten Support und Unterstützung für risikofreie Anwendungen, Dienste und Prozesse, während Monitoring und Gefährdungsbeurteilungen helfen, einen IT-Sicherheitsvorfall zeitnah zu erkennen. Mit Digitalisierung und Optimierung von elektronischen Verfahren sind Gefährdungen und Störfälle einzuschränken, was die Prozesssicherheit und den Arbeitsschutz der Betriebe verbessert.

Betriebssicherheitsverordnung (BetrSichV) und Risikominimierung in KRITIS

Bei KRITIS (Kritische Infrastrukturen) steht die Betriebssicherheit an oberster Stelle. Der Ausfall solcher Infrastrukturen hätte weitreichende Konsequenzen für die öffentliche Ordnung, Zuverlässigkeit und Versorgung. Betreiber kritischer Infrastrukturen müssen deshalb für die Arbeitsmittelsicherheit besondere Sicherheitsvorkehrungen treffen. Hierzu gehören IT-Sicherheitsmaßnahmen, physischer Schutz vor Sabotage und der Aufbau von Redundanzsystemen. Nur mit höchster Cyber-Sicherheit sind Risiken für die Bevölkerung und das tägliche Leben betriebssicher zu senken.

Die Information Technology (IT) umschließt die Informations- und Kommunikationstechnik sowie die Informatik und spielt eine Schlüsselrolle in modernen Systemen. Zur Gewährleistung der IT-Security, Anlage-, System-und Cybersicherheit ist ein umfassender Grundschutz erforderlich, insbesondere für Räume, Speicher und informationstechnische Anlagen. Anlagenbetreiber müssen mit geeigneten Betriebsanweisungen, Verfahren und Schutzmaßnahmen zur Sicherstellung potenzielle Gefährdungen und Bedrohungen abbauen.

Die Risikoabschätzung oder Risikobewertung trägt zur Anlagenstabilität, Betriebssicherheit und Störfallvorsorge bei, um negative Auswirkungen auf Betriebsprozesse, Computer-Systeme und den Zustand der Werkzeuge abzuwenden. Mit Kombination von Security und Safety lassen sich Computer-basierte Protection-Konzepte effektiv, störungsfrei und relevant umsetzen.

Sicherheit der Betriebsmittel in der Betriebsumgebung - Gefährdung durch Mikropartikel in der digitalen IT-Technik

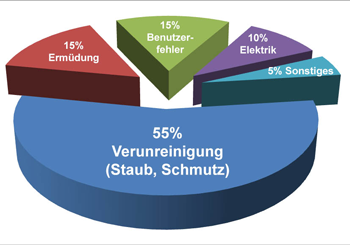

Auch Staub stellt ein ernstzunehmendes Problem für die Betriebssicherheit der IT-Technik, EDV, Einrichtungen und Netzwerk dar, insbesondere in IT-Zentren und technischer Geräte. Staubpartikel können sich auf empfindlichen Komponenten ablagern und die Kühlung beeinträchtigen, was zu Überhitzung und letztendlich zu Systemausfällen führen kann. Für die IT-Dauerbetriebsfähigkeit setzen Datenzentren auf strenge Luftfiltrationssysteme und physische Reinigung. Mit einer kontrollierten Umgebung ohne Schmutzpartikel agieren IT-Systeme ohne Gefährdung verlässlich und sicher.

In der Informationstechnik sind IT-Security und Anlagensicherheit essenziell, um Störfälle in einer Anlage vorzubeugen, den Zustand von Systemen und Prozessen zu sichern sowie mit einer gründlichen Gefährdungsbeurteilung Security und Safety zu versichern.

Betriebssicherheit und -sicherung hat eine Schlüsselfunktion

In jedem dieser Bereiche spielt Betriebssicherheit eine Schlüsselrolle, um Ausfälle zu unterbinden und den zuverlässigen und sicheren IT-Betrieb für Netzwerktechnik, IT-Services und elektronische Datenverarbeitung betriebssicher zu garantieren.

Links zur Betriebssicherheit und Rechtvorgaben

BAuA: Technische Regeln für Betriebssicherheit (TRBS)