Das IT-Sicherheitsgesetz (IT-SiG) ist ein zentraler Bestandteil der deutschen Gesetzgebung zur Verbesserung der Cybersicherheit. Es wurde 2015 verabschiedet und hat weitreichende Auswirkungen auf Unternehmen, Behörden und kritische Infrastrukturen. Ziel des Gesetzes ist es, den Schutz vor Cyberangriffen zu erhöhen und die Sicherheitstechnik informationstechnischer Systeme in Deutschland zu gewährleisten. Mit der Einführung des IT-Sicherheitsgesetzes wurde die Grundlage geschaffen, um den gestiegenen Anforderungen an IT-Sicherheit in einer zunehmend digitalisierten Welt gerecht zu werden.

Im Jahr 2021 wurde das IT Sicherheitsgesetz überarbeitet und erweitert, um den aktuellen Herausforderungen der Informationssicherheit für Informationstechnik (IT) gerecht zu werden. Dieser Artikel bietet einen umfassenden Überblick über die wesentlichen Bestandteile der Cybersicherheitsrichtlinie, ihre Relevanz für Betriebe und öffentliche Einrichtungen sowie die Neuerungen, die mit der Version 2.0 der IT-Sicherheitsgesetzeslage eingeführt wurden.

Im Zuge der fortschreitenden Digitalisierung gewinnen Informationstechnik, Kommunikationstechnik und Cloud zunehmend an Bedeutung für die staatliche Verwaltung, die Wirtschaft und die Gesellschaft insgesamt. Die Risikoabwehr bildet dabei einen zentralen Sicherheitsbegriff, der sich mit der Detektion von Gefährdungen und Gefahren sowie der Safety kritischer Systeme, Daten und Werte befasst.

Besonders im Bereich der KRITIS wird durch gesetzliche Verordnungen, wie dem IT-Sicherheitsgesetz (deutsches Recht), der NIS-Richtlinie und deren NIS2umsetzung, eine wirksame und strukturierte Umsetzung von Maßnahmen zur Betriebssicherheit angestrebt. Diese Anordnungen des IT-Sicherheitsgesetzes definieren eine klare Norm für IT-Management, technische und organisatorische Maßnahmen (TOMs) zu Sicherheiten sowie die Definition eines stabilen Zustands der informationstechnischen Systeme.

Zukünftig wird es darum gehen, wirtschaftliche Leistungen durch robuste Informationstechnologie und moderne Informatik nachhaltig abzusichern und somit den Zweck sicherer digitaler Infrastruktur nach dem Recht der NIS2-Umsetzung, dem Recht der Europäischen Union oder der Mitgliedstaaten langfristig zu gewährleisten.

Das BSI handelt auf Grundlage des BSIG als zuständiges Bundesamt, um die Pflichten zur Absicherung kritischer Infrastrukturen und öffentlicher Unternehmen nach dem Gesetzesauftrag umzusetzen.

Hintergrund und Zielsetzung deutscher Cyber Security Sicherheitsrichtlinien

Das IT-Sicherheitsgesetz (IT-Sig) ergänzt das BSI-Gesetz (BSIG) und stellt besondere Anforderungen an Betreiber von KRITIS-Anlagen. Ziel ist es, kritische Unternehmen und KRITIS-Betreiber durch klare Pflichten, Aufgaben und die Einführung von Systemen zur Angriffserkennung sowie zum Management von Störungen zu schützen.

Das Bundesamt für Sicherheit in der Informationstechnik fungiert als zentrale Meldestelle und überwacht die Umsetzung der KRITIS-Verordnung, inklusive definierter Schwellenwerte und Anforderungen an Berechtigungen, Komponenten, Zertifizierung und Prüfung. Die Regulierung berücksichtigt auch Daten- und Cyber- Sicherheitsaspekte, steht in enger Verbindung zur DSGVO sowie zur NIS2-Umsetzung (NIS2) und schafft so ein international abgestimmtes Regelwerk.

Unternehmen, insbesondere solche, die als kritische Infrastrukturen (KRITIS) gelten, müssen gemäß ITSIG und der europäischen NIS-Richtlinie sowie der neuen NIS2-Richtlinie (auch NIS-2 genannt) strenge Anforderungen informationstechnischer Sicherheit erfüllen. Diese EU-Richtlinie und das Sicherheitsgesetz für Informationsverarbeitung verpflichtet zur Implementierung geeigneter Risikomanagementmaßnahmen, um einem IT-Sicherheitsvorfall vorzubeugen.

Die Einrichtung wirksamer Schutzmechanismen ist essenziell, da die Verordnung des IT-Sicherheitsgesetzes klare Vorgaben zur Meldung und Behandlung von Sicherheitsvorfällen macht. Mit dem IT-Sicherheitsgesetz verfolgt die Bundesregierung das Ziel, die Informationssicherheit zu stärken. In der IT-Sicherheitsgesetzeslage sind vor allem Betreiber sogenannter kritischer Infrastrukturen (KRITIS) im Fokus. Sicherheitsrelevante Einrichtungen sind Sektoren, die für das Funktionieren der Gesellschaft unerlässlich sind. Zur KRITIS-Verordnung zur IT-Sicherheit gehören unter anderem:

- Energieversorgung

- Wasserversorgung

- Gesundheitswesen

- Informationstechnik und Telekommunikation

- Finanz- und Versicherungswesen

- Transport und Verkehr

- Ernährung

Die Grundidee der Rechtsvorschrift und Gesetz des IT-Sicherheitsgesetzes zur Sicherheit der Elektronik- und Informationstechnik (IT) ist es, diese Sektoren gegen Cyberbedrohungen abzusichern, da ein erfolgreicher Angriff auf sicherheitssensible Anlagen erhebliche Folgen auf die gesamte Gesellschaft haben kann. Mit der IT-Sicherheitsverordnung wurde erstmals eine gesetzliche Verpflichtung zur Netzwerksicherheit und Sicherung für KRITIS-Betreiber dieser Schlüsselbereich eingeführt.

Das BSI ist das zuständige Bundesamt, das gemäß den Vorgaben des Gesetzes die Pflichten zur Stabilisierung von kritischen Infrastrukturen und öffentlichen Unternehmen überwacht.

Die Anforderungen an Betreiber zur Sicherheit kritischer Infrastrukturen

Das IT-Sig als Ergänzung zum BSIG verpflichtet Betreiber von KRITIS-Anlagen und andere KRITIS-Betreiber, in kritischer Infrastruktur besondere Maßnahmen zur Gefahrenabwehr ihrer KRITIS-Systeme umzusetzen. Dazu gehören unter anderem Angriffserkennung, ein wirksames ISMS, klare Aufgaben für Mitarbeiter, sowie Vorgaben zu Berechtigungen und sicherheitsrelevanten Komponenten.

Auch Aspekte des Datenschutz müssen dabei berücksichtigt werden. Durch die KRITIS-Verordnung und die laufende NIS2-Umsetzung (NIS2) wird die Regulierung weiter konkretisiert und international harmonisiert.

Betreiber essentieller Schlüsselinfrastrukturen sind laut IT-Sicherheitsgesetz dazu verpflichtet, ihre IT-Systeme und Prozesse so abzusichern, dass sie den aktuellen Bedrohungen gewachsen sind. Konkret bedeutet diese Sicherung, dass sie:

- Mindestanforderungen an Informationsicherheit einhalten müssen. Diese Aufgaben zur Informationssicherheit werden von der Bundesnetzagentur und dem Bundesamt für Sicherheit in der Informationstechnik (BSI) mit IT-Sicherheitsgesetzesvorgaben festgelegt.

- Angriffe auf ihre IT-Systeme (IT-Sicherheitsvorfall) unverzüglich an das BSI melden müssen. Der Sinn dieser Meldepflicht zur Absicherung von IT-Systemen ist es, ein schnelleres und koordinierteres Vorgehen gegenüber Cyberangriffe zu ermöglichen.

- Regelmäßige Sicherheitsüberprüfungen durchführen und den Ämtern nachweisen müssen, dass ihre Sicherheitsmaßnahmen gem. Sicherheitsgesetz für Cyber-Resilienz von IT-Systemen wirksam sind.

KRITIS-Betreiber, die diesen Verpflichtungen bei einem IT-Sicherheitsvorfall gem. Sicherheitsgesetz für Resilienz nicht nachkommen (IT-Sicherheitsgesetzesverstoß), müssen mit empfindlichen Strafen rechnen, die bis zu einer Million Euro betragen können. Diese strikten Vorgaben des IT-Sicherheitsgesetzeswerkes sollen sicherstellen, dass essentielle Versorgungsstrukturen, Elektronik- und Informationstechnik (IT) umfassend gegen Cybergefahren abgesichert werden.

Betreiber von öffentlichen und kritischen Unternehmen haben nach NIS2 und BSIG die Pflichten, bei einer Einschränkung oder Wiederherstellung ihres Dienstes die Sicherheit im Netz nach den Vorgaben des Bundes sicherzustellen.

Sicherheitsüberprüfung gem. NIS2 und BSIG des BSI

Die Sicherheitsüberprüfung dient in der Bundesrepublik Deutschland der Prävention von sicherheitsempfindlichen Tätigkeiten, insbesondere in öffentlichen Einrichtungen, der Verteidigung und beim Zugang zu Verschlusssachen. Ziel ist es, sicherheitserhebliche Risiken für den Staat, die Gesellschaft und die betroffenen Personen frühzeitig zu erkennen und zu bewerten. Grundlage sind die einschlägigen Gesetze, Verwaltungsvorschriften und die Bestimmungen des BSI zur Cybersicherheit und NIS2-Umsetzung.

Im Rahmen der Sicherheitsüberprüfung werden personenbezogene Daten verarbeitet, darunter Angaben zur Person, Gesundheit, Arbeitsschutz und zu möglichen Hintergründen, die Rückschlüsse auf die Zuverlässigkeit zulassen. Diese Daten werden in einer Sicherheitsakte bei der zuständigen Stelle geführt und dürfen nur zum festgelegten Zweck verwendet werden. Die Übermittlung und Verarbeitung erfolgt nach den Vorgaben des Datenschutzrechts, um den sicheren Betrieb und die Integrität der informationstechnischen Systeme zu gewährleisten.

Der Anwendungsbereich erstreckt sich auf Personen, die in sicherheitsempfindlichen Stellen tätig sind oder Zugang zu sicherheitserheblichen Dateien und Verschlusssachen erhalten. Dazu zählen auch Betreiber digitaler Dienste und öffentlichen Einrichtungen, die im Rahmen der NIS2-Richtlinie eine besondere Verantwortung für die nationale Cybersicherheit tragen.

Die Bewertung der erhobenen Erkenntnisse erfolgt durch die zuständigen Sicherheitsüberprüfungsstellen. Sie prüfen die Voraussetzungen für die Eignung der betroffenen Person und erstellen eine Übersicht über mögliche Sicherheitsrisiken. Auf dieser Grundlage werden geeignete Leistungen und Maßnahmen zur Stärkung der Sicherheit und zur Vermeidung von Gefährdungen im Betrieb und bei der Datenverarbeitung festgelegt.

Insgesamt leisten Sicherheitsüberprüfungen einen wesentlichen Beitrag zur Sicherstellung des Schutzes personenbezogener Daten, zur Abwehr von Bedrohungen für die öffentliche Verwaltung und zur Aufrechterhaltung eines sicheren Netzes innerhalb der Bundesrepublik Deutschland.

Erweiterung mit dem Security- und IT-Sicherheitsgesetz 2.0

Das IT-Sig baut auf dem BSIG auf und verpflichtet Betreiber von KRITIS-Anlagen (KRITIS-Betreiber), in ihrer Unternehmens-IT geeignete Systeme zur Angriffserkennung einzuführen, klare Aufgaben für Mitarbeiter festzulegen und sichere Berechtigungen zu nutzen. Die KRITIS-Verordnung definiert dabei, welche Infrastrukturen betroffen sind, während die NIS2-Umsetzung (NIS2) zusätzliche Vorgaben und Zertifizierungen vorsieht. Ziel ist ein abgestimmtes, international wirksames Sicherheitsniveau.

Mit dem im Jahr 2021 in Kraft getretenen Security- und IT-Sicherheitsgesetz 2.0 wurden die Regelungen der ursprünglichen KRITIS-Sicherheit Gesetzgebung weiter verschärft und ausgeweitet. Zu den wichtigsten Neuerungen der IT-Sicherheitsgesetzgebung für Informationssicherheit der Informationstechnik (IT) zählen:

Ausweitung des KRITIS-Kreises des Bundes

Das IT-Sicherheitsgesetz 2.0 erweitert den Kreis der betroffenen Firmen. Nun zählen auch Organisationen aus den Bereichen Abfallwirtschaft, Rüstung und bestimmte Mittelstandsunternehmen, die eine besondere Bedeutung für die nationale Security haben, zu den Betreibern risikorelevanter Versorgungssysteme gem. Sicherheitsgesetz zum proaktiv Absichern der Infrastruktur eines kritischen und öffentlichen Unternehmens.

Einführung der „Unternehmen im besonderen allgemeinen Interesse“ in den IT-Sicherheitsgesetzesvorgaben

Neben den Betreibern sicherheitsabhängiger Infrastrukturen wurden per Sicherheitsgesetz der Security für Netzwerk, sichere Geräte und E-Mails, Richtlinie und Cybersecurity-Gesetz auch sogenannte UBÖI in den Fokus genommen. Hierzu zählen im IT-Sicherheitsgesetzeswerk Einrichtungen, die:

- Ein besonders hohes wirtschaftliches Potenzial haben, wie beispielsweise große Security-, Sicherheits-, Rüstungsunternehmen oder Medienunternehmen mit hoher Reichweite.

- Eine große Relevanz für das Gemeinwohl haben, z. B. in der Rüstungsproduktion oder im Zahlungsverkehr.

Diese Gesellschaften müssen gem. Gesetz, ähnlich wie KRITIS-Betreiber, ihre Informationssicherheit und Computersicherheit nachweisen und Angriffe sowie Sicherheitsvorfälle auf die Organisation melden.

Erhöhte Befugnisse des BSI lt. IT-Sicherheitsgesetzgebung

Das Bundesamt für Sicherheit in der Informationstechnik hat mit dem Informationssicherheitsgesetz erweiterte Befugnisse zum Schutzkonzept erhalten. Es darf Beratungs- und Kontrollfunktionen ausüben und aktiv Sicherheitslücken in Informationssystemen aufspüren und die Verantwortlichen darauf hinweisen. In kritischen Fällen kann das Bundesamt gem. IT-SIG zur Sicherheit sogar die Entfernung unsicherer Komponenten anordnen.

Darüber hinaus hat das BSI die Möglichkeit, eigene Maßnahmen zur Angriffserkennung und Abwehr der Bundesverwaltung zu entwickeln und einzusetzen. Das Sicherheitsgesetz zur Erhöhung der Cybersecurity für Verwaltungen stärkt die Position des Bundesamtes als zentrale Behörde (BSI) für IT-Grundschutz und ermöglicht es der Bundesregierung, mit der IT-Sicherheitsgesetzesvorschrift auf Gefahren flexibler zu reagieren.

Verschärfte Meldepflichten an das Bundesamt für Sicherheitsvorfälle

Die Meldepflichten für Sicherheitsvorfälle wurden mit dem IT-Sicherheitsgesetz 2.0 nochmals verschärft. Jetzt müssen Betreiberfirmen lebenwichtiger Infrastruktursysteme, UBÖI und Konzerne aus dem Rüstungssektor signifikante IT-Sicherheitsvorfälle unverzüglich an das BSI melden. Diese Pflicht der IT-Sicherheitsgesetzesnorm gilt auch für Anbieter digitaler Dienste.

Verbot von unsicheren Produkten

Eine weitere bedeutende Neuerung vom Sicherheitsgesetz der Informationssicherheit gegen Cyberberohungen ist das Verbot bestimmter IT-Produkte, die als unsicher gelten. Die BSI Bundesbehörde kann nun bestimmte Produkte auf eine „Schwarze Liste“ setzen, wenn diese schwerwiegende Sicherheitslücken für die Datensicherheit der Information Technology aufweisen und potenziell eine Gefahr für die informationstechnische Systemsicherheit und IT-Grundschutz vom BSI darstellen. Die IT-Sicherheitsgesetzeskraft betrifft vor allem Ausstattungen und Ressourcen, die im Infrastruktursegment sicherheitsempfindlicher Versorgungssysteme eingesetzt werden.

Auswirkungen des IT Security- und Sicherheitsgesetzes

Das IT-Sig ergänzt das BSIG und verpflichtet im KRITIS-Sektor tätige KRITIS-Anlagen, im Rahmen der NIS2-Umsetzung sichere Berechtigungen einzusetzen, was für jedes betroffene Unternehmen verbindlich ist.

Die Sicherheitsüberprüfung ist ein zentrales Verfahren zum Schutz der Sicherheitsinteressen der Bundesrepublik Deutschland. Sie betrifft Personen, die eine sicherheitsempfindliche Tätigkeit ausüben oder Zugang zu Verschlusssachen und geheimen Informationen erhalten. Ziel ist es, sicherheitserhebliche Risiken zu erkennen, bevor eine Gefährdung für den Staat, die Verteidigung oder die Funktionsfähigkeit kritischer Einrichtungen entstehen kann.

Im Rahmen der Sicherheitsüberprüfung werden die betroffenen Personen durch die zuständige Stelle (BSI) überprüft. Die dabei gewonnenen Erkenntnisse werden in einer Sicherheitsakte dokumentiert und ausschließlich zum festgelegten Zweck verarbeitet. Grundlage bilden die einschlägigen Verwaltungsvorschriften, das Sicherheitsüberprüfungsgesetz und ergänzende Bestimmungen des BSIG (Gesetz über das Bundesamt für Sicherheit in der Informationstechnik).

Besonders im Bereich der digitalen und informationstechnischen Systeme spielt die Sicherheitsüberprüfung eine zunehmende Rolle. Mit der NIS2-Umsetzung rücken auch Betreiber kritischer Infrastrukturen und digitale Dienste in den Fokus, da ihre Sicherheitsleistungen wesentlich zur Cybersicherheit und zur Stabilität des Netzes beitragen.

Während des Verfahrens werden personenbezogene Daten, Unterlagen und Dateien streng vertraulich behandelt. Die Übermittlung von Informationen an andere Stellen erfolgt nur, wenn sie für die Beurteilung der Sicherheitsrisiken erforderlich ist. Dabei gelten klare Regeln zum Datenschutz und zur Wahrung der Gesundheit und Rechte der Beschäftigten.

Insgesamt tragen Sicherheitsüberprüfungen wesentlich dazu bei, die Funktionsfähigkeit sicherheitsempfindlicher Betriebe zu gewährleisten, sichere Arbeitsumgebungen zu schaffen und die Verwaltung sowie den Betrieb im Verantwortungsbereich der Verschlusssachen und Cybersicherheit zuverlässig zu schützen.

Für Unternehmungen, die nicht zu den Betreibern schutzbefürftiger Infrastrukturen oder UBÖI gehören, sind die Konsequenzen des Gesetzes zur Sicherheit und IT-Rahmengesetzes in erster Linie indirekt. Trotzdem sollte auch der Mittelstand die Vorgaben der Rechtsnorm und IT-Sicherheitsgesetzesregelung zur Cybersecurity ernst nehmen, da die allgemeine Bedrohungslage im Sicherheitssektor Cyberkriminalität stetig zunimmt.

Auch kleinere und mittelständische Unternehmer (KMU) können Opfer von Cyberangriffen werden und sollten daher entsprechende Sicherheitsmaßnahmen zur Cyberabwehr ergreifen. Die NIS2-Richtlinie und das IT Sicherheitsgesetz geben verschiedene Initiativen und Förderprogramme, die KMU dabei unterstützen, ihre IT-Sicherheitsinfrastruktur zu verbessern.

Die Entwicklung moderner Technologien, hauptsächlich in den Bereichen Informationstechnologie (IT), Informatik und Elektrotechnik, hat tiefgreifende Auswirkungen auf Wirtschaftsschutz, Staat, Länder und Kommunen. Durch die zunehmende Vernetzung und den Einsatz von Tools wie künstlicher Intelligenz werden Anwendungen und Techniken geschaffen, die Verbindungen und Funktionen ermöglichen.

Software und digitale Lösungen revolutionieren die Pflege von Informationen und der Datenverarbeitung, während Verordnungen und Gesetze auf Bundes- und Länderebene den rechtlichen Rahmen setzen (Sicherheitsgesetz). Im Zusammenhang mit der Infrastruktur und der Informations- und Kommunikationstechnik fördern Forschung und Wissenschaft die Weiterentwicklung sicherster IT-Anlagen und Sicherheitsrahmen, um Kriminalität und Verbrechen online im Internet zu bekämpfen. User profitieren von Downloads, Service und verbesserten Kompetenzen, die die Bedeutungen technischer Werkzeuge der verschiedenen Bereiche unterstreichen.

Herausforderungen und Kritik am NIS-2- und IT-Sicherheitsgesetz

Die Sicherheitsüberprüfung ist ein Verfahren, das die Risikominimierung sicherheitsrelevanter Bereiche und Tätigkeiten gewährleistet. Sie betrifft Personen, die in sicherheitsempfindlichen Stellen beschäftigt sind oder Zugang zu sicherheitserheblichen Informationen und Systemen haben. Ziel ist es, durch die Prüfung von Erkenntnissen über die betroffenen Personen mögliche Risiken frühzeitig zu erkennen und die Funktionsfähigkeit kritischer Aufgaben dauerhaft sicherzustellen.

Die zuständige Stelle führt die Überprüfung nach festgelegten Gesetzgebung, Regeln und gesetzlichen Pflichten durch. Dabei werden personenbezogene Dateien, Daten und weitere Informationen im Rahmen der Datenverarbeitung verarbeitet. Der Zweck besteht darin, die Sicherheit der öffentlichen Verwaltung, der Kommunikationstechnik und des gesamten sicherheitsrelevanten Betriebs zu schützen.

Im Bereich der Cybersicherheit spielt die Sicherheitsüberprüfung insbesondere für Betreiber kritischer Infrastrukturen und im Zuge der NIS2-Umsetzung eine wachsende Rolle. Diese öffentlichen Einrichtungen tragen besondere Pflichten, um die Stabilität digitaler Systeme und Netzwerke zu gewährleisten und sicherheitserhebliche Störungen zu verhindern.

Die Verarbeitung der gewonnenen Feststellungen erfolgt streng vertraulich. Nur autorisierte Stellen dürfen Zugriff erhalten, und die Daten dürfen ausschließlich zu dem festgelegten Zweck genutzt werden. So wird sichergestellt, dass die Beschäftigten fair behandelt werden und zugleich die Sicherheitsinteressen des Staates und der kritischen Betreiber gewahrt bleiben.

Insgesamt trägt die Sicherheitsüberprüfung wesentlich zur Aufrechterhaltung der Funktionsfähigkeit von Verwaltung, Kommunikationstechnik und digitalen Infrastrukturen bei und bildet eine wichtige Grundlage für eine sichere und verantwortungsbewusste Datenverarbeitung in allen sicherheitsempfindlichen Bereichen.

Das IT-Sig verlangt von kritischer Infrastruktur, dass Services auch bei Störungen abgesichert, klare Berechtigungen vergeben und Mitarbeiter entsprechend geschult werden. Das IT-Sicherheitsgesetz (IT-Sig) ist zweifellos ein notwendiger Schritt zur Verbesserung der Cyber Security. Allerdings gibt es auch einige Schwierigkeiten und Kritikpunkte, die beachtet werden müssen:

- Hohe Kosten: Die Umsetzung IT-Sicherheitsgesetzes, speziell für KRITIS-Betreiber, kann mit erheblichen Investitionen verbunden sein. Besonders Kleinunternehmen haben Schwierigkeiten, die geforderten Schutzmaßnahmen finanziell zu stemmen.

- Technologische Überforderung: Viele KRITIS-Unternehmen verfügen nicht über das notwendige Know-how, um die geforderten Sicherheitsstandards eigenständig zu erfüllen. Dies führt zu einem verstärkten Bedarf an externer Beratung, was ebenfalls teuer werden kann.

- Datenschutz vs. Sicherheitsanforderungen: Ein weiterer Kritikpunkt ist der potenzielle Konflikt zwischen Datenschutzanforderungen und den Anzeigepflichten des IT-Schuzgesetzes. Kritiker befürchten, dass mit den umfangreichen Informationspflichten der IT-Sicherheitsgesetzespflicht die Privatsphäre von Nutzern und Kunden beeinträchtigt werden könnte.

- Effektivität der Regelungen: Obwohl das Netzwerksicherheitsgesetz strikte Richtlinien macht, bleibt die Frage, wie effektiv diese in der Praxis umgesetzt werden. Vordergründig die Durchsetzung der Offenlegungspflichten und die Kontrolle der Sicherheitsstandards könnten in der Praxis auf Schwierigkeiten stoßen.

Physische Security und Reinigung der Informationstechniken

Die Sicherheitsüberprüfung ist ein wichtiges Verfahren zum Schutz der Sicherheitsinteressen in Bereichen, in denen sicherheitsempfindliche Tätigkeiten ausgeübt werden oder Zugang zu sicherheitserheblichen Informationen besteht. Sie betrifft Personen, deren Aufgaben von besonderer sicherheitlicher Bedeutung sind, etwa in der Kommunikationstechnik, der Cybersicherheit oder im Betrieb kritischer Infrastrukturen. Ziel ist es, die Funktionsfähigkeit staatlicher und betrieblicher Strukturen dauerhaft zu gewährleisten.

Die Überprüfung erfolgt durch die jeweils zuständige Stelle nach den Vorgaben des BSIG (Gesetz über das Bundesamt für Sicherheit in der Informationstechnik) sowie weiterer einschlägiger Regeln und Verordnungen. Dabei werden die betroffenen Personen sorgfältig geprüft, um potenzielle Sicherheitsrisiken zu erkennen. Alle gewonnenen Sicherheitsbewertungen werden in einer Sicherheitsakte dokumentiert und dienen ausschließlich dem festgelegten Zweck.

Im Rahmen der Datenverarbeitung werden personenbezogene Dateien und Informationen nach strengen Datenschutzbestimmungen behandelt. Die Anwendung moderner Verfahren der Cybersicherheit stellt sicher, dass die erhobenen Daten vertraulich bleiben und nicht unbefugt genutzt werden. Damit wird sowohl die Sicherheitsmaßnahme der Beschäftigten als auch die Integrität der sicherheitsrelevanten Systeme gewährleistet.

Mit der NIS2-Umsetzung und den erweiterten Pflichten für Betreiber kritischer Infrastrukturen gewinnt die Sicherheitsüberprüfung weiter an Bedeutung. Sie unterstützt die sichere Anwendung von Kommunikationstechnik und digitalen Diensten, stärkt die Resilienz gegen Bedrohungen und trägt entscheidend dazu bei, dass die Funktionsfähigkeit der öffentlichen und privaten Sicherheitsstrukturen erhalten bleibt.

Neben informationstechnischer Absicherung gem. IT Sicherheitsgesetz spielt auch die physische Safety eine entscheidende Rolle im Rahmen des IT-Sicherheitsgesetzes. Informationssysteme, Technik, Serverräume und Netzwerkinfrastrukturen müssen vor unbefugtem physischen Zugriff geschützt werden. Dies umfasst Präventionsmaßnahmen wie Zutrittskontrollen, Überwachungskameras, Alarmanlagen und spezielle Sicherheitszonen. Solche Vorkehrungen verhindern Diebstahl und schützen auch vor Sabotage und physischen Manipulationen an Hardware.

Das Cybersicherheitsstärkungsgesetz, die KRITIS-Verordnung und das NIS2UmsuCg setzen wichtige Standards für die Netzwerk- und Cyber-Sicherheit und Kommunikationsinfrastrukturen. Mit dem IT Sicherheitsgesetz (ITSig) wird die Resilienz gegen Cyber-Bedrohungen wie Ransomware, Malware und die Ausnutzung von Schwachstellen gestärkt.

Die Einführung von IT-Sicherheitsgesetzeswirkung, Best Practices für System- und Datensicherheit sowie die Förderung von Resilience sind essenziell, um Information Technology, Benutzer, Computer und Programme der Informatik zu schützen. Besonders in Cloud-Umgebungen und großen Netzen ist eine nachhaltige Unterstützung durch Cybersecurity entscheidend, um Attacken abzuwehren und die System- und Datensicherheit digital sicherzustellen.

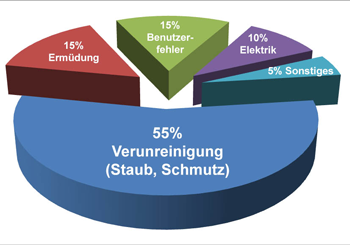

Darüber hinaus ist die Reinigung der Informationstechnik und Technik von großer Tragweite. Staub, Schmutz und andere Umwelteinflüsse beeinträchtigen die Funktionstüchtigkeit von Servern, Computern und Netzwerkausrüstung und führen langfristig zu Ausfällen. Eine professionelle IT-Reinigung gewährleistet nicht nur den störungsfreien Betrieb der Elektronik, sondern trägt auch zur Langlebigkeit der Hardware bei.

Diese oft unterschätzte Maßnahme ist eine ergänzende Schutzvorkehrung zur technischen und organisatorischen Ausfallsicherheit, die im Einklang mit den Bestimmungen der Telekommunikations- und Datensicherheitsrichtlinie steht und die Gesamtsicherheit der Schlüsselstrukturen des Gesetzes unterstützt.

Fazit: Die Bedeutung der NIS2 / IT-Sicherheitsgesetze (ITSig) und IT-Sicherheitsstandards

Das IT-Sicherheitsgesetz (ITSig), IT-Sicherheitsstandards und die Erweiterung sind wichtige Instrumente, um die Cybersicherheit der Informationstechnik zu stärken. Mittels eindeutiger Vorschriften an Verantwortliche schutzwürdiger Infrastrukturen im besonderen öffentlichen Interesse trägt das Gesetz dazu bei, die Computersysteme in zentralen Bereichen des gesellschaftlichen Lebens und der Wirtschaft widerstandsfähiger gegenüber Cyberangriffen zu machen.

Die Sicherheitsüberprüfung ist ein zentrales Instrument zum Schutz von sicherheitsempfindlichen Tätigkeiten und Bereichen, in denen Personen mit vertraulichen oder sicherheitserheblichen Informationen umgehen. Sie dient dazu, die Zuverlässigkeit der betroffenen Personen festzustellen, bevor ihnen ein Zugang zu sicherheitsrelevanten Daten, Systemen oder Einrichtungen gewährt wird.

Durchgeführt wird die Sicherheitsüberprüfung von der zuständigen Stelle, die alle relevanten Erkenntnisse sammelt, bewertet und dokumentiert. Ziel ist eine Übersicht über mögliche Risiken zu erhalten, um die Sicherheit der Organisation und die Integrität der Kommunikationstechnik zu gewährleisten. Dabei gelten feste Regeln und gesetzlich verankerte Pflichten, die den Schutzmechanismus der überprüften Personen ebenso sicherstellen wie die Wahrung der staatlichen Sicherheitsinteressen.

Im Bereich der Cybersicherheit kommt der Sicherheitsüberprüfung eine wachsende Bedeutung zu. Gerade in kritischen Infrastrukturen und bei Betreibern digitaler Systeme ist sie ein wesentlicher Bestandteil, um sicherheitserhebliche Schwachstellen zu vermeiden und die Funktionsfähigkeit der technischen und organisatorischen Abläufe langfristig sicher zu halten.

Insgesamt trägt die Sicherheitsüberprüfung dazu bei, dass nur vertrauenswürdige Personen in sicherheitsrelevanten Stellen eingesetzt werden. Sie ist somit eine grundlegende Voraussetzung für den Schutz sensibler Informationen, stabiler Kommunikationstechnik und einer widerstandsfähigen Cybersicherheitsstruktur.

Für Wirtschaftsunternehmen bedeutet das IT Sicherheitsgesetz jedoch auch, dass sie verstärkt in ihre IT-Sicherheitsmaßnahmen investieren müssen. Angesichts der zunehmenden Bedrohungen aufgrund von Cyberkriminalität ist dies jedoch nicht nur eine gesetzliche Verpflichtung, sondern auch eine wichtige Investition in die eigene Betriebssicherheit und Wettbewerbsfähigkeit.

Wirtschaft und Behörden sollten die IT-Gesetzgebung als Chance betrachten, ihre IT-Infrastrukturen zu modernisieren und vor zukünftigen Gefährdungen abzusichern. Mit den richtigen Security-Maßnahmen und einer umfassenden Sicherheitsstrategie werden sie den gesetzlichen Bedingungen gerecht und stärken das Vertrauen ihrer Kunden und Partner.

Die fortschreitende Digitalisierung und die damit einhergehenden Risiken machen das IT-Sicherheitsgesetz zu einem unverzichtbaren Bestandteil der deutschen Sicherheitsarchitektur, der auch in Zukunft weiterentwickelt und an neue Komplexitäten angepasst werden muss.

Die fortschreitende Digitalisierung stellt sowohl Chancen als auch ein wachsendes Risiko für alle Sektoren der Industrie dar, was eine tiefgreifende Transformation bestehender Strukturen erforderlich macht. In verschiedenen Branchen und Bereichen werden durch neue Gesetze, wie dem IT-Sicherheitsgesetz und der zweiten NIS-Richtlinie (NIS2umsucg), klare Regeln, Normen und Sicherheitsvorgaben gesetzt, um einen gesicherten Zustand datentechnischer Anlagen im Internet zu gewährleisten.

Die Verordnung und der rechtliche Rahmen des IT-Sicherheitsgesetzes und der Schutzmaßnahmen sind fest in der deutschen Rechtsordnung verankert, wobei die Rechtsverordnung nicht nur elektronische Sicherheitsbedingungen, sondern auch organisatorische Systemsicherheitsmaßnahmen wie Schulungen und die Stärkung von Rechten und Pflichten umfasst. Ziel dieser Gesetzes-Initiativen ist es, durch präzise definierte Rechts-Grundlagen den sicheren Austausch sensibler Informationen zu fördern. Damit wird das Fundament für ein widerstandsfähiges Gemeinwesen gesetzt.

Glossar zum Sicherheitsgesetz und NIS2 Norm

IT (Informationstechnologie) umfasst die Nutzung von Computern, Netzwerken, Software und digitalen Systemen zur Speicherung, Verarbeitung, Übertragung und Sicherung von Daten. Sie ist ein zentraler Bestandteil moderner Arbeits- und Lebenswelten und bildet die Grundlagen für Techniken wie Datenbanken, Cloud-Systeme, Künstliche Intelligenz und Netzwerkinfrastrukturen. IT wird in nahezu allen Branchen eingesetzt, um Prozesse zu automatisieren, Informationen bereitzustellen und die Kommunikation zu erleichtern.

Datensicherheit oder Network Security bezeichnet den IT-Schutz von Netzwerksystemen, Netzwerken und Datensätze vor unbefugtem Zugriff, Manipulation, Diebstahl oder Zerstörung. Ziel ist es, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen, das Schutzniveau und die Belastbarkeit von Systemen sicherzustellen (Zugriffskontrolle). Dies wird mit Firewalls, Verschlüsselung, regelmäßige Updates, Zugriffskontrollen und Sicherheitsrichtlinien erreicht, um Unsicherheiten wie Cyberangriffe, Viren oder Datenlecks abzuwehren.

Ein Gesetz ist eine verbindliche Regelung, die von einer gesetzgebenden Instanz, wie einem Parlament, erlassen wird und das Verhalten von Personen, Organisationen oder staatlichen Institutionen regelt. Es dient dazu, Ordnung zu schaffen, Rechte und Pflichten festzulegen und das Zusammenleben in einer Gemeinschaft zu strukturieren. Rechtsverordnungen sind schriftlich fixiert und müssen eingehalten werden; Verstöße ziehen rechtliche Konsequenzen nach sich.

Sicherheit im Kontext von Gesetzen, wie etwa dem IT Sicherheitsgesetz und BSI-Gesetz (BSIg), zielt darauf ab, Informationssicherheit und Sicherheitsvorkehrung vor Gefahren in der digitalen und physischen Welt zu gewährleisten. Das Gesetz zur Sicherheit regelt die Umsetzung von Maßnahmen zur Network Security, den Umgang mit IT-Sicherheitsvorfällen sowie Informationssicherheit vor Cyber-Bedrohungen wie Schadprogrammen.

Die BSI-Kritisverordnung legt Cyber- und Sicherheitsstandards für kritische Strukturen fest, um deren Funktionsfähigkeit zu sichern. Neben der informationstechnischen Sicherheit spielen auch Bereiche wie Brandschutz, Sicherheitstechnik und Arbeitssicherheit eine Rolle, um an jedem Standort – von elektronischen Systemen bis hin zu physischen Anlagen – umfassende Verteidigung zu bieten. Meldestellen und Sicherheitsdienste unterstützen dabei, Vorfälle frühzeitig zu erkennen und die Einhaltung von Gesetzesvorgaben sicherzustellen.

NIS zwei (Network and Information Systems) bezieht sich auf die Sicherheit und Widerstandsfähigkeit von Netzwerken und Informationssystemen, schwerpunktmäßig im Zusammenhang mit kritischen Infrastrukturen. Die NIS-Richtlinie (NIS2) der EU (Network and Information Security Directive) legt Mindeststandards für Cybersicherheit fest, um öffentliche Einrichtungen vor Cyberbedrohungen zu schützen und die digitale Resilience zu stärken.

Sicherheitsvorfälle sind unerwartete Ereignisse oder Angriffe, die die Vertraulichkeit, Integrität oder Verfügbarkeit von IT-Systemen, Daten oder Netzwerken gefährden. Zum IT-Sicherheitsvorfall gehören Cyberangriffe wie Phishing, Malware-Infektionen, Datenlecks oder unbefugte Zugriffe. Sicherheitsvorfälle entstehen durch informationstechnische Schwachstellen, menschliche Fehler oder gezielte Angriffe. Eine schnelle Erkennung, Analyse und Reaktion ist essenziell, um Schäden zu minimieren und die Informationssicherheit wiederherzustellen.

IT-Management ist ein notwendiger Begriff, wenn es um die Gesetze zur Security und Resilience kritischer Infrastrukturen Branchen geht. Die NIS-2-Richtlinie, als zweite europäische Version der NIS-Regelungen, setzt den Stand der Technik für Cybersecurity und Datensicherheit in der Verwaltung um. Mit IT-Grundschutz werden schützenswerte EDV-Systeme vor Bedrohung wie Malware, Phishing und Hacker Aktivitäten geschützt.

Firewall, sichere Benutzerkonten, starke Passwörter und das Schließen der Fenster und Türen im digitalen Raum sind essenzielle Maßnahmen. Unternehmen müssen ihre Basis gegen unautorisierte Aktivitäten verteidigen und sich mit technisch modernen Mitteln absichern, um sich mit Cyber-Sicherheit vor Viren zu schützen.

Die Sicherheitsüberprüfung dient dem Schutz von sicherheitsempfindlichen Tätigkeiten und Stellen, in denen ein besonderes Vertrauensverhältnis erforderlich ist. Dabei werden über die betroffene Person relevante Erkenntnisse gesammelt und bewertet. Die zuständige Stelle erstellt eine Übersicht über mögliche sicherheitserhebliche Risiken und entscheidet über die Eignung. Im Bereich der Cybersicherheit ist die Überprüfung besonders wichtig, um die Integrität sensibler Systeme zu gewährleisten. Sie unterstützt die Erfüllung staatlicher und betrieblicher Pflichten im Rahmen des Sicherheitsmanagements.

Die Sicherheitsüberprüfung dient dazu, die Zuverlässigkeit einer Person festzustellen, die eine sicherheitsempfindliche Tätigkeit ausübt oder in einer entsprechenden Stelle beschäftigt ist. Die zuständige Stelle sammelt und bewertet alle relevanten Erkenntnisse, um mögliche sicherheitserhebliche Risiken zu erkennen. Ziel ist eine Übersicht über die Vertrauenswürdigkeit und Eignung der betroffenen Person. Damit werden wichtige Pflichten im Rahmen des staatlichen und organisatorischen Sicherheitsmanagements erfüllt und die Integrität sicherheitsrelevanter Bereiche gewährleistet.

Die Sicherheitsüberprüfung ist ein Verfahren zur Prävention von sicherheitsempfindlichen Tätigkeiten und Stellen, bei denen besondere Vertrauenswürdigkeit erforderlich ist. Die zuständige Stelle prüft alle relevanten Erkenntnisse, um mögliche Risiken für die Sicherheit frühzeitig zu erkennen. Ziel ist es, sicherzustellen, dass nur geeignete Personen mit solchen Aufgaben betraut werden. Damit erfüllt die Sicherheitsüberprüfung wichtige Pflichten im Rahmen des staatlichen und organisatorischen Sicherheitsmanagements.

Die Sicherheitsüberprüfung dient der Risikominimierung von sicherheitsempfindlichen Bereichen und der zuverlässigen Wahrnehmung sicherheitsrelevanter Aufgaben. Die zuständige Stelle bewertet dabei alle verfügbaren Erkenntnisse über Personen oder Betreiber, die Zugang zu kritischen Infrastrukturen oder sensiblen Informationen haben. Grundlage bilden die Bestimmungen des BSIG und die Richtlinien des Bundesamts für Sicherheit in der Informationstechnik. Ziel ist es, Risiken frühzeitig zu erkennen und die Einhaltung aller sicherheitsrelevanten Pflichten sicherzustellen.

Links