Netzwerksicherheit umfasst den Schutz von Netzwerken und deren gespeicherten Daten vor unrechtmäßigem Zugriff, Missbrauch, Verlust oder Diebstahl. Es enthält Richtlinien, Verfahren und Technologien, die die Vertraulichkeit, Verfügbarkeit und Integrität von Netzwerkdaten garantieren.

Unternehmen verwenden verschiedene Arten von Datenverkehr, darunter E-Mails, Dateiübertragungen und Remote-Zugriffe, um ihre geschäftlichen Aktivitäten durchzuführen. Um die Netzwerk Sicherheit dieser Daten während der Übertragung zu gewährleisten, setzen Firmen Sicherheitsmaßnahmen ein. Eine Firewall dient als erste Verteidigungslinie, um unautorisierten Einlass auf das Network zu blockieren und den Datenverkehr zu überwachen. IPsec-Protokolle werden verwendet, um eine verschlüsselte Kommunikation zwischen Kommunikationsnetz oder Endpunkten herzustellen.

Proxy-Server fungieren als Vermittler, um den Datenverkehr zu filtern und zusätzlichen Schutz zu bieten. Regeln werden implementiert, um den Datenverkehr basierend auf vordefinierten Richtlinien zu steuern. Die Verwendung von SSH (Secure Shell) und TLS (Transport Layer Security) ermöglicht eine sichere Authentifizierung und Verschlüsselung des Datenverkehrs. Betriebe setzen diese Technologien ein, um die Säulen Vertraulichkeit, Integrität und Verfügbarkeit ihrer Kommunikation sicherzustellen.

Network Security, Protection, Cloud Secure Devices, Support & Services

Die Firewall dient als Sicherheitsmaßnahme zum Schutz der Netze, während Behörden Cloud Service nutzen, um ihre Betriebsabläufe zu erweitern. Die Authentifizierung stellt sicher, dass nur autorisierte Benutzer zugreifen können.

Malware, Phishing-Angriffe, Spoofing-Angriffe, Man-in-the-Middle-Angriffe und Denial-of-Service-Angriffe (DoS) gehören zu den größten Bedrohungen bezüglich der Netzwerk Sicherheit (IT-Security). Um Gefahren einzudämmen, werden Sicherheitsvorkehrungen wie Firewalls, Antivirensoftware, virtuelle private Netzwerke (VPNs), Intrusion Detection and Prevention Systems (IDS/IPS) und SSL/TLS-verschlüsselte Übertragungsprotokolle weit verbreitet.

Die Aufrechterhaltung einer starken Netzwerk-Sicherheit ist für die Safety vertraulicher Fakten, einschließlich Finanzinformationen, geistigem Eigentum und personenbezogener Daten, unerlässlich. Dies ist entscheidend, um den reibungslosen Betrieb sicherzustellen.

Netzwerksicherheitsvorkehrungen und IT Secure sind eng miteinander verbunden. Netzwerktechniksicherheit umschließt alle Komponenten der Informationstechnologiesicherheit, inklusive Datensicherheit, Systemsicherheit, physische Sicherheit, Anwendungssicherheit und Sicherheit.

Wenn wir über Netzwerkinfrastruktursicherheit sprechen, beziehen wir uns auf die Absicherung von Datennetzen, Information Technology Ressourcen und Telekommunikation Technologies vor Herausforderungen und Angriffe. Es ist wichtig sicherzustellen, dass das Verbindungsnetzwerk verfügbar und integriert bleibt.

Die Gewährleistung der Netzwerkverteidigung von Verbindungssystemen und IT-Systemen ist eine entscheidende Verantwortung, die den Administratoren obliegt. Es beinhaltet die Konfiguration, Überwachung und Wartung dieser Systeme, um sicherzustellen, dass sie auf jede erdenkliche Weise geschützt bleiben.

Die Implementierung angemessener Sicherheitstechnik ist unerlässlich, um Gefährdungen im Netzwerk zu minimieren und größtmögliche Betriebssicherheit zu garantieren, ohne dabei die Beeinträchtigung der betrieblichen Abläufe in Kauf nehmen zu müssen.

Die Firewall überwacht den Datenverkehr und implementiert Regeln, um den Zugriff zu steuern. Dabei werden Protokolle wie TLS, IPSec und SSH eingesetzt, um die Kommunikation zu verschlüsseln und eine gesicherte Übertragung der Daten und Sprache abzusichern. Ein Proxy wird ebenfalls verwendet, um den Datenverkehr zu filtern und zusätzlichen Schutz zu bieten.

Um eine Anwendung sicherer zu paktizieren, sollten Gesellschaften eine strikte Regel sowie ein umfassendes Protokoll für Partner und mobile User implementieren und zudem eine Firewall, Antivirus und Virenscanner einsetzen, während sie gleichzeitig eine Zero Trust Strategie verfolgen und regelmäßiges Monitoring aller physischen und virtuellen Problem- und E-Mail Themen durchführen, um einen zuverlässigen Bedrohungsschutz und Datenintegrität (remote) vom Provider zu sorgen.

Die Sicherstellung einer robusten Cybersicherheit ist maßgeblich für allgemeine Netz Safety im Unternehmen

Die Netzwerk Sicherheit der Informationstechnologie ist ein weites Feld, das eine Reihe von Sicherheitsaspekten abdeckt. Die Netzwerksicherheit hingegen ist eine spezifische Teilmenge der ITK-Sicherheit. Dennoch ist die Sicherstellung einer robusten Netzwerkintegrität maßgeblich für allgemeine IT Security jeder Organisation oder jedes Unternehmens. Ohne sie können netzwerkbasierte Anwendungen und Systeme wie Server, Storage und Switche leicht bösartigen Angriffen zum Opfer fallen.

Cyber-Sicherheit betrifft die Absicherung von Systemen, Netzwerken, Geräten, Dateien und Anwendungen vor digitalen Bedrohungen, einbezogen Malware, Ransomware, Phishing-Angriffen und Cyberangriffen. Dieser umfassende IT-Sicherheitsansatz erfasst physische Sicherheit, Compliance und Datenschutz.

Der Bereich der Cyber Security deckt die Netzwerksicherheitsmaßnahmen als eine entscheidende Teilmenge ab. Es betrifft die Absicherung von Ressourcen wie Routern, Servern, Switches und Firewalls sowie dem Netzwerk selbst. Netzwerkabsicherung ist ein allumfassender Begriff, der sich darauf bezieht, unbefugten Zutritt zu verhindern, die Vertraulichkeit und Integrität von Datenmaterial zu wahren, Gefährdungen abzuwehren und das Vernetzung verfügbar zu halten.

Beim Absichern der Schicht 1-7 des Netzwerks sind starke Zugriffskontrolle und Erkennung für wireless Verbindungen und Implementierung fortschrittlicher VPN Device Technologien sowie Netzwerkprotokolle zu beachten, damit die Netzwerk Sicherheit der Produkt Plattform gewährleistet ist und um eine gesicherte digitale Infrastruktur zum Arbeiten zu schaffen.

IT-Security, Cybersicherheit und Netzwerkprotection unterscheiden sich zwar in ihren Schwerpunkten, sind aber eng miteinander verflochten, da Netzwerke (private, soziale und öffentliche) häufig Opfer von Cyberangriffen werden. Ein starker Cybersecurityplan erfordert robuste Netzwerksicherheitsmaßnahmen, um das Netzwerk und darauf angewiesenen Hard- und Software abzuschirmen. Daher sind auch für das Krisenmanagement Cyber Protect und Cybersicherheit zwei Elemente und Grundlagen der Informationssicherheit, die untrennbar miteinander verbunden sind und sich gegenseitig ergänzen.

Um Safety der Techniken eines Netzwerks zu versichern, müssen geeignete Sicherheitsvorkehrungen wie Firewalls und Internet Router implementiert werden, um Risk zu minimieren. Mit Hilfe einer Übersicht können wir den Trend der software-defined Rechnernetze und die Bedeutung des Unified Gateways in der Anwendungsschicht verstehen, welches als Proxy für Partnerkommunikation auf der Netzwerkschicht dient, während die Endgeräte einen sicheren Zugang mit Hilfe von deep packet inspection und IPSec versichern.

Eine Definition des Begriffs "Login" in Bezug auf "Access" im Networking, Web, Internet und die Cloud bezieht sich auf den Vorgang des Authentifizierens, bei dem ein Benutzer über das SSH-Protokoll auf eine Remote-Umgebung im Office und Unternehmen zugreift. Die Einführung einer Unified Threat Management (UTM)-Lösung zielt darauf ab, Probleme wie mobiles Spam mithilfe der richtigen Faktoren wie Netzstruktur und Verschlüsselung zu bekämpfen. Um die Absicherung in Unternehmensnetzen zu gewähren, sollten Hacker in der Praxis mit einem allgemeinen Sicherheitsplan abgewehrt werden, der den Einsatz von Managed Antivirus-Scannern und Implementierung neuer, typischer Präventivmaßnahmen wie starken E-Mail-Filtern beinhaltet.

Mögliche Bedrohungen der Sicherheit eines Netzwerkes

Konzerne sind ständig von Netzwerksicherheitsverletzungen bedroht, die imstande sind, ihre Anwendungen und Dateien ernsthaft zu beeinträchtigen. Um ein sicheres Netzwerk zu garantieren, müssen angemessene Maßnahmen wie die Implementierung von Firewalls und regelmäßige Überwachung von LAN-, WLAN-, WAN- und anderen Netzwerkverbindungen ergriffen werden, um Angriffe zu verhindern und zu erkennen.

Die Computersicherheitstechnologie umspannt Maßnahmen wie DDOS-Prävention, Intrusionserkennung, Netzwerkverschlüsselung und andere Schutzmaßnahmen, um Cybersecurity von Netzen zuzusichern und Cyberangriffe abzuwenden. Es ist unverzichtbar, dass sie sich der folgenden wichtigsten Netzwerksicherheitsbedrohungen bewusst sind:

- Malware ist eine Art schädlicher Software, die Computernetzwerke mit der Absicht infiltrieren, Schäden zu verursachen, Datenbestände zu stehlen oder den Betrieb zu stören. Gängige Beispiele für Malware sind Viren, Würmer, Trojaner und Ransomware.

- Phishing-Angriffe umfassen falsche E-Mails oder Webseiten, die Benutzer dazu manipulieren, vertrauliche Fakten wie Passwörter, Benutzernamen oder Kreditkartendaten preiszugeben.

- Wenn ein Datennetz oder eine Website mit Datenverkehr überflutet wird, löst dies einen Denial-of-Service-Angriff (DoS) aus, der das System letztendlich überlastet und dazu führt, dass es nicht mehr reagiert. Das Ergebnis eines solchen Angriffs könnte zu einem Netzwerk- oder Website-Ausfall führen, was meist katastrophal ist.

- Die Unversehrtheit einer Organisation ist durch Insider gefährdet, die ihren Zugriff auf das System ausnutzen. Solche Angriffe könnten von unzufriedenen Mitarbeitern oder Mitarbeitern ausgehen, die darauf abzielen, Betriebsgeheimnisse zu stehlen oder das Netzwerk zu stören. Selbst unbeabsichtigte Fehler von Insidern gefährden ernsthaft die Computersecurity eines Unternehmens.

- Spoofing-Angriffe sollen den Benutzer irreführen, indem er falsche Informationen verwendet, um sich als echte Quelle auszugeben. IP-Spoofing, DNS-Spoofing und E-Mail-Spoofing sind Beispiele für solche Angriffe.

- Bei einem als „Man-in-the-Middle“ bezeichneten Cyberangriff ist der Informationsaustausch zwischen zwei Geräten oder Systemen erfasst und manipuliert. Solch eine illegale Aktivität zielt darauf ab, vertrauliche Datensätze zu stehlen oder zu modifizieren.

- Zero-Day-Exploits beziehen sich auf Sicherheitslücken in Software, die der Öffentlichkeit unbekannt bleiben. Die Schwachstellen werden von böswilligen Akteuren ausgenutzt, um ein Netzwerk (auch WLAN Verbindung) zu infiltrieren und Schaden anzurichten, bevor ein Patch entwickelt und veröffentlicht ist.

- Cyberbedrohungen und Cyberkriminalität aufgrund von Cyberkriminelle, Netzwerkbedrohungen und Netzwerkkriminalität durch Netzwerkkriminelle.

Um verschiedenen Netzwerksicherheitsbedrohungen entgegenzuwirken, ist es für Unternehmungen und Organisationen ratsam, einen ganzheitlichen Netzwerksicherheitsansatz zu verfolgen. Dies sollte die Installation von Antiviren- und Firewall-Software, Intrusion Detection and Prevention-Systemen (IDS/IPS), SSL/TLS-Verschlüsselung und regelmäßige Schulungen der Mitarbeiter umfassen.

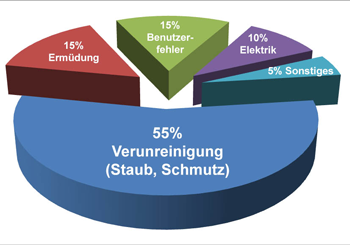

Das Vorhandensein von Staub stellt eine erhebliche Gefahr für Sicherheit von Netzwerken dar

Die Auswirkungen von Staub auf die Netzwerkbetriebssicherheit und Network Resilienz sind erheblich, insbesondere in Rechenzentren (RZ) und Serverräumen. Es gibt mehrere Gründe, warum Feinstaub eine potenzielle Bedrohung für Netzwerkschutz darstellt:

- Übermäßige Hitze beeinträchtigt die Funktion von Servern und Netzwerkgeräten. Staubansammlungen in ihren Radiatoren und Lüftern führen dazu, dass der Luftstrom behindert ist, was zu Überhitzung führt. Ein solches Ereignis führt häufig zum Ausfall des Systems und zum Verlustschaden sensibler Daten.

- Hardwarekomponenten sind anfällig für Fehlfunktionen aufgrund von Staubansammlungen. Im Falle eines Kurzschlusses sind Sicherheitsvorkehrungen gefährdet und beschädigt Hardwarekomponenten, was zu einem Geräteausfall führt.

- Der Verlust von Unternehmensdaten kann auftreten, wenn ein Gerät aufgrund von Überhitzung oder Hardwarefehlern nicht funktioniert. Die Netzwerksicherheitstechnik ist beeinträchtigt, wenn wertvolle Details verloren gehen und für die auf dem betroffenen Gerät gespeicherten Bestandsdaten kein Backup verfügbar ist.

- Die Ansammlung von Stäuben im Umfeld von elektrischen Netzwerkkomponenten oder heißen Geräten wie Servern stellt eine Brandgefahr dar, die wiederum Netzwerksicherheit gefährdet. Daher ist es essentiell, solche Bereiche staubfrei zu halten, um solche Vorfälle zu abzublocken.

Die Instandhaltung von Geräten ist für Betriebe unerlässlich, um potenzielle Risk zu mindern. Der Einsatz von Sicherheitsvorkehrungen wie Filtern unterbinden das Eindringen von Staub und anderen Verunreinigungen. Mithilfe der regelmäßigen Maintenance von Geräten und RZs minimieren Gesellschaften und Behörden staubbedingte Angriffe und verbessern die Netzwerksecure.

Grundlegende Vorgehensweisen und Tools zur Gewährleistung der Netzwerksicherheit

Eine umfassende Netzwerk-Sicherheitsstrategie sollte Virenscanner, Sicherheitssoftware, Hacker-Prävention und kontinuierliches Cloud-Service-Monitoring umfassen, um Sicherheit im Netzwerk zuzusichern und potenzielle Bedrohungen frühzeitig zu erkennen und zu beheben. Administratoren müssen geeignete Tools wie Antivirus-Software und andere Cybersecurity-Maßnahmen implementieren, um die Nutzer vor potenziellen Gefähdrungen zu beschützen und das Rechnernetz abzusichern. Die Cloud-Sicherheit ist von zentraler Bewandniss, um die Authentizität von Nutzern und Daten sicherzustellen, Risiken zu minimieren und eine geschützte Netzwerkschicht und -Struktur zur Speicherung und Verarbeitung von Informationen zu schaffen. Um Netzwerksicherheit zu verbessern, müssen Wirtschaftsunternehmen die folgenden entscheidenden Schritte befolgen:

- Authentifizierung ist das Verfahren zur Bestätigung der Identität einer Person, des Benutzers oder einer Ausrüstung, um Legitimität sicherzustellen. Es bescheinigt, dass sie genau die sind, für die sie sich ausgeben.

- Um unbefugten Zugriff auf ein Unternehemensnetz zu verhindern, ist empfohlen, eine Firewall einzurichten. Dies wird entweder mit einem Hardwaregerät oder einer Softwareanwendung erreicht, die sowohl den eingehenden als auch den ausgehenden Datenverkehr effektiv überwacht. Es wurde entwickelt, um verdächtigen Datenverkehr zu identifizieren und zu blockieren, um Netzwerksicherheitsarchitektur aufrechtzuerhalten.

- Detection: Um schädliche Software und Malware zu identifizieren und aufzuhalten, spielt Antivirensoftware eine entscheidende Rolle. Es ist wesentlich, Software auf dem neuesten Stand zu halten, um ihre Wirksamkeit sicherzustellen.

- Um Sicherheitslücken und Schwachstellen zu minimieren, ist es unerlässlich, Software und Computer laufend auf dem neuesten Stand zu halten. Firmen sollten sicherstellen, dass ihr Computer Firmennetz und Anwendungen kontinuierlich aktualisiert werden.

- Um Netzwerksecurity aufrechtzuerhalten, sind Zugriffskontrollmaßnahmen von entscheidender Wichtigkeit. Der Zugang sollte nur autorisiertem Personal gestattet werden. Passwörter müssen sowohl komplex sein als auch häufig aktualisiert werden.

- Es ist von entscheidender Tragweite, dass Mitarbeiter konsequent an Netzwerksicherheitsschulungen teilnehmen, um über aktuelle Bedrohungen auf dem Laufenden zu bleiben und effektive Möglichkeiten zu lernen, sich selbst zu schützen. Es bezieht Schulungen zur sicheren E-Mail-Nutzung und zum Erkennen von Phishing-Angriffen ein.

- Um Datenverlusten im Falle eines Systemausfalls oder Angriffs vorzubeugen, ist Betrieben empfohlen, ihre Datenbestände routinemäßig zu sichern. Backups sollten sicher aufbewahrt werden.

- Um vertrauliche Informationen zu behüten und unbefugten Zutritt während der Übertragung zu vereiteln, ist es ratsam, verschlüsselte Protokolle wie SSL/TLS zu verwenden. Dadurch ist sichergestellt, dass Daten während der Übertragung nicht abgefangen oder belauscht werden.

Um Netzwerksicherheit zu erhöhen, ist es bedeutsam, Vorkehrungen zu ergreifen. Die Maßnahmen sind nur einige Beispiele dafür, was getan werden kann, um die Sicherheit zu erhöhen. Für Behörden und Gesellschaften ist es jedoch ebenso wichtig, eine umfassende und personalisierte Netzwerksicherheitsstrategie zu implementieren, die auf ihre spezifischen Bedürfnisse und potenziellen Gefährdungen abgestimmt ist.

Die Reinigung des Rechenzentrums verbessert die Sicherheiten

Sauberkeit in Datenzentren verbessert die Network Protection und Prevention erheblich. Die folgenden Gründe unterstreichen die Relevanz der routinemäßigen Rechenzentrumsreinigung:

- Die Vermeidung von Überhitzung ist unverzichtbar bezüglich der optimalen Funktion von Geräten und Anlagen. Überhitzung führt häufig zu Fehlfunktionen und Ausfällen, und Schmutzansammlungen im Inneren von Geräten führen zu reduziertem Luftstrom und Überhitzung. Die gründliche Reinigung des Rechenzentrums ist eine effektive Methode, um den Luftstrom zu verbessern und eine Überhitzung zu vermeiden.

- Netzwerkgeräte leiden aufgrund der Ansammlung von Schmutz in ihrem Equipment und Anschlüssen unter Fehlfunktionen und Verbindungsproblemen. Um die Zuverlässigkeit des Netzwerks zu verbessern und solche Probleme zu vermeiden, ist es relevant, fachgerechte Reinigungsverfahren einzuhalten.

- Das Speichern wertvoller Unternehmesinformationen in Rechenzentralen kann riskant sein. Jede Art von Fehlfunktion oder Ausfall führt möglicherweise zur Einbuße wesentlicher Daten. Eine konsequente Betreuung verbessert jedoch die Systemstabilität und verringert die Wahrscheinlichkeit von Datenverlusten.

- Um der Brandgefahr vorzubeugen, ist es wichtig, Serverfarmen sauber zu halten. Feinstaub und Schmutz sammeln sich in der Nähe von elektrischen Equipment an und stellen eine ernsthafte Bedrohung dar. Eine professionelle Säuberung dieser Bereiche hilft, die Gefahr zu mindern.

Der Stellenwert der Aufrechterhaltung eines sauberen Rechenzentrums kann nicht genug betont werden, da es die Stabilität und Zuverlässigkeit des Netzwerks verbessert. Um die Möglichkeit von Fehlern oder Schäden zu minimieren, ist es entscheidend, dass geschulte Fachleute mit der Verantwortung hinsichtlich der Entstaubung beauftragt werden.

Wenn Serverschränke, Serverräume und Datacenter (DC) gereinigt werden, erhöht dies die Netzwerksicherheit erheblich

Das Putzen des Rechenzentrums spielt eine entscheidende Rolle bei der Verbesserung der Netzwerksicherheit. Dies erreicht man mit verschiedene Maßnahmen:

- Vor Beginn der Staubentfernung des Rechenzentrums muss eine umfassende Sicherheitsbewertung durchgeführt werden. Dabei werden Anforderungen an die Resilienz geprüft und potenzielle Sicherheitslücken identifiziert, die aufgrund von Schmutzansammlungen entstehen.

- Luftfilter in Serverräumen und Kühlsystemen verstopfen mit Staub- und Schmutzpartikeln, was zu einer Überhitzung von Rechenzentrumsgeräten und -systemen führen wird. Um solche Probleme zu vermeiden, ist es von Bedeutung, die Luftfilter periodisch zu reinigen und bei Bedarf auszutauschen, um eine optimale Kühlung sicherzustellen.

- Im Laufe der Zeit sammeln sich in Schränken und Racksystemen Schmutzpartikel an, die die Geräte- und Systemleistung beeinträchtigen und zu Verbindungsproblemen führen. Es ist notwendig, diese Bereiche zyklisch zu reinigen, um eine optimale Geräte- und Systemzuverlässigkeit zu gewährleisten.

- Die IT-Infrastruktur im Rechenzentrum erfordert eine routinemäßige Überholung, um Fehler und Probleme frühzeitig zu erkennen und zu beheben, bevor sie sich zu erheblichen Sicherheitsbedenken ausweiten.

- Da Serverzentren kritische Informationen speichern, ist es wichtig, die RZ-Sicherheit abzusichern. Eine Möglichkeit, dies zu erreichen, ist eine Reinigung von IT-Zentren, die dazu beiträgt, die physische Integrität von Geräten und Systemen sicherzustellen und so die Vertraulichkeit von Daten zu schützen.

Das Saubermachen von EDV-Zentren verbessert die Netzwerksicherheit erheblich, indem die Leistung und Zuverlässigkeit der IT-Infrastruktur maximiert und gleichzeitig die Wahrscheinlichkeit von Ausfällen, Datenverlusten und Sicherheitsverletzungen minimiert ist.

Leistung und Lebensdauer von Netzwerktechnik und Rechner verbessern

Es ist von entscheidender Dringlichkeit, Netzwerktechnologie, Netzwerke und Computer zu reinigen, um ihre Leistung und Lebensdauer zu verbessern und gleichzeitig Sicherheitsrisiken und Datenverlust zu mindern. Experten geben Tipps, im Folgenden sind einige Gründe aufgeführt, warum die Instandsetzung von Netzwerkgeräten und Computern bezogen auf die Netzwerk-Sicherheit von größter Relevanz ist:

- Um die Lebensdauer von Computern und Netzwerkgeräten zu verlängern, ist es erheblich, den Staub und Schmutz, der sich im Inneren ansammelt, zu entfernen. Ablagerungen stören die Kühlmechanismen und führem zu Überhitzung und potenziellen Schäden. Mithilfe des Entfernens dieser Ablagerungen ist eine optimale Kühlung aufrechterhalten und Geräte funktionieren weiterhin effektiv.

- Computer, vLANs und Netzwerkgeräte sind anfällig für reduzierte Performance und Leistung aufgrund von Schmutz- und Staubansammlungen. Lüfter, Kühlsysteme und andere interne IT-Komponenten können verstopfen und Gerätefunktion beeinträchtigen. Es ist unumgänglich, eine routinemäßige Raumhygiene durchzuführen, um eine optimale Leistung und Geschwindigkeit des Geräts aufrechtzuerhalten.

- Um die Sicherheit zu erhöhen, ist es unentbehrlich, Computer und Netzwerkgeräte zu reinigen. Schmutzansammlungen können zu Fehlfunktionen von Tastatur und Maus führen und die Eingabe von Passwörtern erschweren. Mit einer gründliche Bereinigung ist das Risiko von Daten- und Sicherheitsverletzungen minimiert, wodurch letztendlich die Vertrauenswürdigkeit zentraler Prozesse und Schlüsseldaten geschützt ist.

- Verhindern von Geräteausfällen: Fehlfunktionen aufgrund von Schmutz- und Staubansammlungen führen zu Ausfällen von Computern und Netzwerkgeräten. Um dies zu vermeiden, ist empfohlen, das IT-Equipment zu reinigen und zu warten. Dadurch ist nicht nur die Geräteverfügbarkeit erhöht, sondern auch das Ausfallrisiko minimiert.

Die Reinigungsprozesse der Netzwerktechnologie und Computer verbessert ihre Leistung, verlängert ihre Lebensdauer und erhöht ihre Sicherheit. Die Vorgehensweise verringert auch die Wahrscheinlichkeit von Systemausfällen und erhöht die Geräteverfügbarkeit.

Grundlagen und Normen zur Kommunikationssicherheit für Informationstechnologie (IT)

Die Sicherheiten der Resilienz und Digitalisierung werden mit der Verbindung digitaler Dienste und den Zusammenschluss von Knoten ermöglicht, um die Nutzung der Teilnehmer und Mitglieder der Gesellschaft zu unterstützen und Zusammenarbeit mit Funktionen im Browser und den entsprechenden Einstellungen zu fördern. Gleichzeitig helfen diese Maßnahmen, Angreifer auszuschließen und Sicherheiten der Netzworking, Endpoint sowie Solutions am Workplace zu verwalten, zu verbinden und zu gewährleisten. Der Bereich der Netzwerksicherheit (Security) ist mit einer Reihe von DIN-Normen geregelt. Bemerkenswert unter diesen sind:

- Die DIN ISO/IEC 27001 skizziert die Standards für Informationssicherheits-Managementsysteme (ISMS) und definiert die notwendigen Strategien zur Planung, Umsetzung, Überwachung und laufenden Verbesserung von Informationssicherheitsprotokollen.

- Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat den IT-Grundschutz entwickelt, der darauf abzielt, IT-Systeme und -Infrastrukturen abzusichern. Das Framework umfasst die Bewertung von Risiken, die Erstellung von Sicherheitsstrategien und Durchführung von Schutzvorkehrungen, um Secure von IT-Systemen und Infrastrukturen zu garantieren.

- Die ISO/IEC 27002 skizziert die optimalen Vorgehensweisen zur Integration von Absicherungsmaßnahmen in Informationssicherheits-Managementsysteme.

- Die Norm DIN 66250-2 skizziert die Voraussetzungen für geschützte IT-Systeme und Netzwerk und gibt Hinweise zu deren Planung und Ausführung.

- Die Norm 50159 beschreibt Sicherheitsvoraussetzungen für die Signalübertragung in Bahnsystemen, samt Bestimmungen zur Netzwerksicherheit.

- Die Norm EN 50126 beschreibt Anforderungen an die Sicherheitsintegrität von Bahnsystemen, die sich auch auf die Netzwerksicherheit erstrecken.

Die Einrichtung und Aufrechterhaltung angemessener Sicherheitsmaßnahmen für ihre Kommunikationsnetze sind für Firmen entscheidend. Die Richtlinien bieten einen Rahmen zur Bewertung und Zertifizierung der Netzwerksicherheit, der sich an internationalen Benchmarks orientiert.

In Bezug auf Pflege von Technikzentren gelten allgemeine DIN-Normen für Gebäudereinigung und Raumreinigung. Die Norm 15221 beschreibt die Protokolle, Methoden und Metriken für das Facility Management, nebst der Sanierung von Gebäuden. Bei der Reinigungsdienstleistung von Computerräumen ist aufgrund ihrer Komplexität und kritischen Natur spezialisiertes Fachwissen unerlässlich. Daher wird dringend empfohlen, Fachleute mit ausreichendem Wissen und Erfahrung in der Rechenzentrumsreinigung zu beauftragen, die die Durchführung der Best Practices garantieren.

Die Norm DIN EN ISO 14644 legt die Einstufungskriterien für Reinräume fest und legt Partikelkontrollvorschriften in Umgebungen fest, in denen sensible Betriebe wie in der Elektronik-, Halbleiter- oder Pharmaindustrie durchgeführt werden. Obwohl es nicht explizit auf Rechenanlagen zugeschnitten wurde, bietet es dennoch eine Anleitung zur Desinfektion kritischer IT-Bereiche, zuzüglich Cloudzentren.

Die Norm 14644 ist in mehrere Teile gegliedert, wobei der erste die Klassifizierung von Reinräumen nach Partikelkonzentration und -größe umreißt. Darüber hinaus enthalten andere Teile des Standards Details zu Reinigungstechniken und -verfahren für bestimmte Bereiche, wie z. B. Informationsverarbeitungszentren, Datacenter, Serverräumen und 19 Zoll Racks.

Der Standard enthält detaillierte Richtlinien zum Staubsaugen der IT-Umgebungen und RZs, inbegriffen der Verwendung von Reinigungsmaterialien und der erforderlichen Qualifikation von Dienstleistern.

Um ein höheres Maß an Sauberkeit und Standardisierung zu erreichen, ist die Beachtung von Protokollen wie 14644 für IT-Infrastrukturzentren von Vorteil. Dennoch ist es wichtig anzuerkennen, dass der Reinigungsservice in Informatikzentren eine facettenreiche Aufgabe ist, die spezielles Fachwissen und praktische Erfahrung erfordert. Um bessere Ergebnisse zu erzielen, ist es für Unternehmen ratsam, Fachleute mit den erforderlichen Kenntnissen, Fähigkeiten und Sensibilität für kritische Informations- und Kommunikationstechnik zu engagieren, um eine gründliche und kompetente Staubbeseitigung durchzuführen.

Überblick über Best Practices zur Instandhaltung der Informationstechnologie (IT)

Es gibt eine Vielzahl von DIN-Normen und Best Practices, die sich mit professioneller Instandhaltung von IT-Systemen befassen. Nachfolgend einige Regelungen und Ziele für Entscheidungen:

- Die Norm DIN EN 50600-4-4 beschreibt die Wartungs- und Reparaturvoraussetzungen für IT-Umgebungen. Dieses Dokument enthält umfassende Anweisungen für Wartungsarbeiten, eingeschlossen Planung, Ausführung und Dokumentation, sowie Strategien zur Vermeidung von Systemausfällen.

- Die 9001:2015 ist eine allumfassende Qualitätsmanagementnorm. Es legt Richtlinien für ein Qualitätsmanagementsystem fest, samt Planung und Durchführung von Instandhaltungsaktivitäten.

- Die Norm DIN EN 13269 beschreibt die notwendigen Schritte zur Wartung von IT-Systemen, die Hardware- und Softwarewartung sowie Datenwiederherstellungsverfahren umfassen.

- In der Norm 13306 werden die Instandhaltungstätigkeiten einschließlich der IT-Systeme klassifiziert und deren Terminologie beschrieben.

- Die Norm ISO/IEC 19770-1 beschreibt die Kriterien zur Implementierung eines Systems zur Verwaltung von Software-Assets. Es beinhaltet auch die Verwaltung von Software-Updates und -Patches.

Mit Einhaltung dieser Standards wird die Funktionsprüfung von IT-Systemen effizienter und einheitlicher durchgeführt. Jede Organisation hat spezifische Anforderungen und Verfahren an die Betriebssicherheit ihrer IT-Systeme. Daher ist es ratsam, einen maßgeschneiderten Ansatz zur Fehlerdiagnose von IT-Systemen zu entwickeln, der die einzigartigen Bedürfnisse und Anforderungen jeder Organisation berücksichtigt.

Wir leisten bundesweit unseren Support Beitrag zur Netzwerk-Sicherheit, Security und Netzsicherheit

Keding ist spezialisiert auf Network Security, Disaster Recovery Support & Computer Cleaning Service für zentrale TK- & Information Technology in IT-Räumen, Rechenzentrumreinigung, Datacentercleaning, Serverraumreinigung, Serverschrankreinigung und EDV & IT Säuberung und Sanierung, insbesondere auf Security Lösungen wie Baustaub entfernen nach Bauarbeiten im Data-Center (IT-Sicherheitsvorfall). Kontaktieren Sie uns.