In der heutigen digitalen Ära, in der nahezu jedes Unternehmen, jede Organisation und jede Einzelperson online ist, wird Cyber-Security zu einer der wichtigsten Prioritäten. Die zunehmende Vernetzung und Digitalisierung bringen zwar viele Vorteile, aber auch eine Vielzahl an Risiken, die nicht unbeachtet bleiben dürfen. Cyber-Angriffe, Datenlecks, Schwachstellen und Online-Betrug können erhebliche Schäden anrichten. Doch mit den richtigen Maßnahmen im Bereich der Cybersecurity schützen Betriebe und Privatpersonen ihre virtuellen Ressourcen effektiv.

Unternehmen und Betreiber von KRITIS müssen im informationstechnichen Zeitalter erfahren, wie Hacker durch Cyberangriffe und Cyberbedrohungen über Schwachstellen in Software und Informationstechnik Zugriff auf Daten und Informationen erlangen können. Deshalb sind Services und Beratung im Bereich Informationssicherheit, ISMS, Cyber, Security sowie Maßnahmen zur Cybersicherheit notwendig, um Benutzer, Computer und Norm-konforme EDV-Systeme zu schützen und effektive Maßnahmen gegen Malware und andere Bedrohungen umzusetzen.

Was ist Cyber-Security?

Cyber-Security umfasst alle Maßnahmen, Technologien und Prozesse, die darauf abzielen, Systeme, Netzwerke und Datensätze vor elektronischen Gefährdungen wie Hacking, Malware, Phishing und Ransomware zu sichern. Dabei geht es um die Verteidigung vor externen Gefahren und um die Sicherheit der internen IT-Infrastruktur, die Verwaltung von Zugriffsrechten und die Verschlüsselung von sensiblen Datenbanken.

Cybersicherheit und Cybersecurity sind untrennbar mit unserem Alltag verbunden. Es lauern unsichtbare Cyberbedrohungen, die sich in Form raffinierter Cyberangriffen zeigen. Ohne gezielte Unterstützung eines durchdachten Programms, moderner elektronischen Schutzsysteme und kompetente Beratung wirken viele digitale Anwendungen wie ungeschützte Türen.

Ein starkes Sicherheitsbewusstsein (Awareness), kombiniert mit KI-Sicherheit, klaren Best Practices und regelmäßiger Bewertung, bildet das Fundament gegen die wachsende Gefahr. Doch oft ist das vorhandene Fachwissen unzureichend, besonders wenn es um komplexe Cloud-Strukturen oder tiefe Informatik-Zusammenhänge geht. Deshalb braucht es einen ganzheitlichen Ansatz der Cyber Security, der Technik, Menschen und Prozesse gleichermaßen umfasst.

Die Bedeutung von Cyber Security ist in den letzten Jahren exponentiell gewachsen, da Firmen immer mehr auf Cloud-Services, Internet of Things (IoT)-Geräte und mobile Apps angewiesen sind. Diese Entwicklung bietet zwar neue Möglichkeiten, gleichzeitig eröffnet sie jedoch auch neue Angriffsflächen für Cyber-Kriminelle.

Unternehmen müssen erfahren, wie Cyberangriffe, Malware und Cyberbedrohungen Zugriff auf Daten und Informationen von Benutzern gefährden und welche Maßnahmen im Bereich Cyber Security, Security und Informationssicherheit notwendig sind. Services, Management, Digitalisierung, digitale Infrastruktur, VDE, NIS2, TÜV, VDS, Resilience und Zertifizierungen unterstützen dabei, die Cybersicherheit im Business zu stärken und Bedrohungen effektiv zu bekämpfen.

Wichtige Bedrohungen für die Cyber-Sicherheit und Sicherheit im Cyberraum

Cybersicherheit bzw. Cybersecurity ist ein Schutzschild, das uns vor den häufigsten böswilligen Gefahren bewahren soll, die auf kritischer Infrastruktur lasten. Ob alltägliche Funktionen, vernetzte Systeme oder jedes einzelne elektronische Gerät – überall steckt Software, die ohne wirksame Erkennung von Angriffen verwundbar wäre.

In der Information Technology bedeutet das, dass böswillige Akteure versuchen, technische Systeme, Computersystemen, Komponenten und digitale Dienste für ihren Missbrauch zu nutzen. Deshalb müssen wir Sicherheitsstrategien ständig weiterentwickeln, damit jedes System resilient bleibt und Cyber Security nicht nur ein Schlagwort ist, sondern die Grundlage für Vertrauen und Stabilität im vernetzten Kosmos.

Unternehmen müssen erfahren, wie Cyberangriffe, Malware und Cyberbedrohungen Zugriff auf Daten und Informationen von Benutzern gefährden und welche Maßnahmen in Cyber Security, Security und Informationssicherheit notwendig sind. Services, Management, Digitalisierung, digitale Infrastruktur, VDE, NIS2, TÜV, VDS, Resilience, Zertifizierungen und Business unterstützen dabei, Bedrohungen zu erkennen und die Cybersicherheit effektiv zu stärken.

Ein umfassender Schutz vor Cyber-Bedrohungen setzt ein Verständnis der verschiedenen Angriffstechniken und Sicherheitslücken voraus, die derzeit weit verbreitet sind. Zu den größten Risiken zählen:

-

Phishing-Angriffe: Kriminelle versuchen, sensible Datenbestände wie Passwörter, Kreditkartennummern oder persönliche Details zu stehlen. Dies geschieht meist mittels Hackerangriffe, gefälschte E-Mails oder Websites, die den Anschein erwecken, von vertrauenswürdigen Quellen zu stammen.

-

Ransomware: Diese Art von Schadsoftware verschlüsselt die Datenarchive eines Opfers und verlangt ein Lösegeld, um sie wieder freizugeben. Ransomware-Angriffe haben in den letzten Jahren weltweit stark zugenommen und betreffen sowohl kleine Unternehmungen als auch große Konzerne.

-

DDoS-Attacken (Distributed Denial of Service): Bei einem DDoS-Angriff wird der Zielserver mit einer Flut von Anfragen überlastet, sodass er für legitime Nutzer nicht mehr erreichbar ist. Die Angriffe richten sich häufig gegen Organisationen und Webservices.

-

Erpressungssoftware: Schadsoftware, die sich auf Computern oder Mobilgeräten einnistet, um Datenpakete zu entwenden, Schäden zu verursachen oder unerlaubte Aktionen auszuführen. Viren, Würmer und Trojaner sind gängige Beispiele.

-

Social Engineering: Die Methode nutzt menschliche Schwächen aus, um Auskünfte zu stehlen oder Zugriff auf Anlagen zu erhalten. Ein Angreifer könnte beispielsweise einen Mitarbeiter eines Unternehmens täuschen, um an vertrauliche Datenpools zu gelangen.

Die Grundlagen der Cyber-Security und Online-Sicherheit

In der Welt der Cybersicherheit und Cybersecurity gleicht jedes mobile und digitale System einem weit verzweigten Netzwerk, das über Grenzen hinweg international miteinander verbunden ist. Ein umsichtiges Management sorgt dafür, dass jeder Prozess die Benutzer schützt und gleichzeitig den Nutzen wahrt, während ein einzelner Angriff wie ein Sturm das fragile Gleichgewicht bedrohen kann.

Unternehmen müssen erfahren, wie Hacker über Schwachstellen in Produkten und digitaler Infrastruktur Zugriff auf Benutzer, Daten und Informationen erlangen können, weshalb Maßnahmen in Security, Cybersecurity, Datenschutz und ISMS notwendig sind, um Produkte zu schützen. Hersteller sollten dabei IEC-Normen, Standards, Prüfungen und Zertifizierungen berücksichtigen, um Anforderungen an die Sicherheit ihrer Produkte zu erfüllen.

Mit konsequenter Anwendungssicherheit, gründlicher Analyse und innovativer Lösungen lassen sich besonders Kritische Infrastrukturen (KRITIS) wie Energie, Wasser oder Verkehr verteidigen. Nur so bleibt die Qualität der digitalen Sphäre erhalten, in der Cyber Security zum unsichtbaren Schutzschild unserer modernen Gesellschaft wird. Ein effektiver Schutz vor Cyber-Bedrohungen basiert auf mehreren Säulen der Cybersicherheit. Dies sind in der Regel:

-

Verwaltung von Zugriffsrechten und Authentifizierung: Es ist entscheidend, sicherzustellen, dass nur berechtigte Personen Zugang zu sensiblen Informationen haben. Die Implementierung von Multi-Faktor-Authentifizierung (MFA) bietet hierbei eine zusätzliche Sicherheitsebene.

-

Netzwerksicherheit: Hierbei geht es um Sicherheitsmaßnahmen von IT-Infrastrukturen und Netzwerken vor unerlaubtem Zugriff. Firewalls, Intrusion Detection Systems (IDS) und Virtual Private Networks (VPN) sind wichtige Techniken, die hierzu beitragen, Netzwerke sicher zu machen.

-

Absicherung vor Malware: Anti-Viren-Software und regelmäßige Sicherheitsupdates sind unerlässlich, um Computer vor Viren, Trojanern und Spyware abzusichern. Zudem sollten Gesellschaften regelmäßige Sicherungskopien ihrer Datenlager anlegen, um im Falle eines Angriffs schnell wiederherzustellen.

-

Verschlüsselung von Daten: Die Chiffrierung von Datenspeicher schützt vor unbefugtem Zugang. Besonders bei der Übertragung von Datenpaketen über das Internet, etwa beim Online-Banking oder bei Cloud-Diensten, ist Kryptografie unerlässlich.

-

Schulung von Mitarbeitern: Da viele Cyber-Angriffe aufgrund von menschlichem Versagen ermöglicht werden, ist die Weiterbildung der Mitarbeiter von entscheidender Bedeutung. Sie sollten über gängige Angriffe wie Phishing informiert werden und wissen, wie sie sich davor verteidigen.

Warum sind Cyber Security und Informationsschutz wichtig?

Die Auswirkungen von Cyber-Angriffen sind gravierend und ziehen weitreichende Konsequenzen nach sich. Neben finanziellen Verlusten, die durch Diebstahl von vertraulichen Betriebsinformationen oder Lösegeldforderungen entstehen, ist auch der Reputationsschaden keinefalls zu unterschätzen. Kunden und Geschäftspartner verlieren Vertrauen, wenn ihre Unternehmensdaten nicht sicher sind.

Für Konzerne kann eine Sicherheitslücke zu einer erheblichen Haftung führen, insbesondere wenn personenbezogene Daten betroffen sind. In vielen Ländern gibt es strenge Datenschutzgesetze, die Wirtschaftsunternehmen dazu verpflichten, die Sicherheit der Informationsspeicher ihrer Kunden zu gewährleisten. Ein Verstoß gegen diese Vorschriften könnte hohe Geldstrafen nach sich ziehen.

Unternehmen müssen erfahren, wie Daten geschützt werden und welche Anforderungen an Cybersecurity und IT-Sicherheit bestehen, um Informationssicherheit zu gewährleisten. Hersteller, Produkte, IEC-Normen, Prüfung, Standards, Umsetzung, Zertifizierung, Risikomanagement und Herausforderungen unterstützen dabei, die Sicherheit effektiv zu erhöhen.

Unternehmen müssen erfahren, wie Daten geschützt werden und welche Anforderungen an Cybersecurity und IT-Sicherheit bestehen, um Anlagen, Equipment und Produkte abzusichern. Hersteller, IEC-Normen, Standards, Normenreihe, Prüfung, Umsetzung, Zertifizierung, europäische Directive, Safety, DSGVO und KMU unterstützen dabei, die Sicherheit und Compliance effektiv zu gewährleisten.

Die Zukunft der Cyber-Security, Netzwerk-Sicherheit und Cloud-Sicherheit

Die Bedrohung im Bereich der IT-Sicherheit entwickeln sich ständig weiter. Während Behörden ihre Abwehrmechanismen laufend anpassen müssen, um mit den neuesten Angriffstechniken Schritt zu halten, gibt es auch neue Technologien, die die Schutzmaßnahmen von Systemen verbessern. Künstliche Intelligenz (KI) und maschinelles Lernen tragen dazu bei, ein Risiko schneller zu erkennen und darauf zu reagieren. Auch die Blockchain-Technologie bietet Potenzial, insbesondere in der sicheren Transaktionen und der Authentifizierung von Datenablagen.

Unternehmen müssen erfahren, wie Benutzer, Daten und Informationen durch Phishing, schwache Passwörter oder Malware gefährdet werden, und welche Lösungen, Geräte und Maßnahmen helfen, diese zu schützen. Hersteller, Betreiber von KRITIS und Normkonforme Produkte nach IEC-Normen, VDE, BSI, TÜV, VDS sowie Zertifizierungen, Prüfungen, Standards, ISMS, technische Anforderungen, Resilience, NIS2 und aktuelle Trends im Bereich Cybersecurity unterstützen dabei, die Sicherheit digitaler Systeme zu gewährleisten.

Fazit: Proaktiver Schutz ist der Schlüssel

Netzwerksicherheit (Network Security) ist eine fortlaufende Herausforderung, die eine proaktive und kontinuierliche Aufmerksamkeit erfordert. Es reicht keineswegs aus, einmalige Sicherheitsmaßnahmen zu ergreifen – Unternehmer müssen sich ständig weiterbilden und ihre Systeme regelmäßig überprüfen, um den wachsenden Attacken zu begegnen.

Unternehmen müssen erfahren, wie Benutzer und Daten in Anwendungen geschützt werden können, um Datenschutzverletzungen zu verhindern, und wie Erkennung, Cloud, Firewall, Informatik, Best Practices und Schulungen dabei helfen. BSI, IEC-Normen, Prüfung, Standards, Zertifizierung, Informationstechnik (IT), Implementierung, Richtlinien, Regulierung, Sicherheitsanforderungen, europäische Cyberkriminalität, Branchen und Mittelstand unterstützen Unternehmen dabei, die Sicherheit digitaler Systeme zu gewährleisten.

Mit Investitionen in robuste Sicherheitslösungen und die Schulung von Mitarbeitern werden Risiken minimiert und die Geschäftswelt sicherer gemacht. In einem zunehmend vernetzten Universum ist Computersicherheit nicht nur eine Notwendigkeit, sondern auch eine Verantwortung, die von jedem ernst genommen werden sollte.

Die Umsetzung einer umfassenden Cyber-Security-Strategie hilft, die Wirtschaft und die gesamte Gesellschaft vor den Gefahren der computergestützten Informationsgesellschaft zu bewahren. Unternehmen müssen erfahren, wie Cyberangriffe und Bedrohungen im Cloud-Bereich das Business gefährden und welche Maßnahmen, Services und Management-Praktiken helfen, Benutzer und IT-Systeme zu schützen.

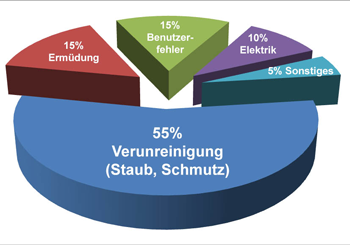

Cybersicherheit und eine staubfreie IT-Infrastruktur wirken auf den ersten Blick wie zwei verschiedene Welten – einmal digital, einmal physisch. Tatsächlich ergänzen sie sich aber perfekt:

- Physische Grundlage: Eine staubfreie IT-Infrastruktur sorgt dafür, dass Servertechnik, Speicher und Computersysteme stabil laufen. Feinstaub kann Lüfter blockieren, Überhitzung verursachen oder sogar Kurzschlüsse auslösen – und damit ganze IT-Anlagen lahmlegen.

- Digitale Sicherheit: Cybersicherheit schützt die Funktionen und Daten dieser Netzwerksysteme vor böswilligen Angriffen, Missbrauch oder Manipulation.

- Verbindung: Ohne funktionierende Hardware ist keine Cybersecurity wirksam. Umgekehrt hilft die beste Hardware nichts, wenn sie durch digitale Angriffe kompromittiert wird.

- Ganzheitlicher Schutz: Wer IT ganzheitlich denkt, sorgt also sowohl für saubere, zuverlässige Technik als auch für sichere Software- und Netzwerkarchitekturen. Erst die Kombination ermöglicht stabile und widerstandsfähige kritische Infrastrukturen.

Kurz gesagt: Staubfreie Hardware ist die „gesunde Basis“ – Cybersicherheit ist der „digitale Schutzschild“. Zusammen ergeben sie eine robuste, widerstandsfähige IT-Landschaft.

Links