Datensicherheit in einem Rechenzentrum ist von höchster Bedeutung, da Rechenzentren häufig sensible und geschäftskritische Informationen speichern und verarbeiten. Ein zentraler Aspekt ist Verschlüsselung, die sicherstellt, dass Daten während der Übertragung und Speicherung geschützt sind. Ebenso entscheidend sind strenge Zugangskontrollen und Authentifizierungsmethoden, die sicherstellen, dass nur autorisierte Personen auf die Daten zugreifen können. Parallel dazu spielen klare Sicherheitsrichtlinien und -verfahren eine Schlüsselrolle, um sicherzustellen, dass alle Beteiligten bewährte Sicherheitspraktiken befolgen und sich bewusst sind, wie sie zur Datensicherheit beitragen können.

Datensicherheit hat eine hohe Relevanz für die Safety und Integrität der Informationstechnologie (Information Technology), Kommunikationstechnologie, Datentechnik und elektronische Datenverarbeitung. Sie umfasst verschiedene Maßnahmen und Technologien, die darauf abzielen, personenbezogene Daten gem. DSGVO vor Manipulation oder Verlust zu schützen. Hierzu gehören Verschlüsselungstechniken, Zugriffskontrollen, Sicherheitsrichtlinien und -verfahren sowie regelmäßige Sicherheitsüberprüfungen. Durch eine robuste Datensicherheit können Organisationen sicherstellen, dass ihre sensiblen Informationen bewahrt sind und vertraulich bleiben.

Zugangskontrolle: Maximale Sicherheit für Serverräume eines Unternehmens

Effektive Zugangskontrollen sind unerlässlich, um die Datensicherheit in einem Rechenzentrum zu gewährleisten. Hierbei werden verschiedene Sicherheitsmaßnahmen miteinander kombiniert, um sicherzustellen, dass nur autorisiertes Personal System- und Datenzugriff hat. Dazu gehören physische Zugangskontrollen wie Sicherheitstüren, Zutrittskarten und biometrische Identifikationssysteme, die den physischen Zugang auf das Rechenzentrum selbst regeln.

Zusätzlich dazu spielen auch Authentifizierungsmethoden eine entscheidende Rolle. Hierzu gehören Benutzername und Passwort, wobei Passwörter sicher und regelmäßig geändert werden müssen. Die biometrische Identifikation wie Fingerabdruck- oder Retina-Scan bietet eine zusätzliche Sicherheitsebene. Darüber hinaus wird oft die Zwei-Faktor-Authentifizierung eingesetzt, bei der Benutzer neben ihrem Passwort einen zusätzlichen Authentifizierungsfaktor verwenden müssen, wie zum Beispiel ein einmaliges Passwort, das auf ihr Mobilgerät gesendet wird.

Die Kombination dieser Zugangskontrollen garantiert, dass nur Berechtigte mit den richtigen Berechtigungen auf sensible datentechnische ITK- und Elektrotechnik im Rechenzentrum zugreifen können. Dies ist entscheidend, um Datensicherheitsrisiken zu minimieren.

Kryptographie: Die Sicherung Ihrer Daten in Rechenzentren

Die Verschlüsselung von Daten ist ein wesentlicher Bestandteil der Datensicherheit in einem Rechenzentrum. Sie gewährleistet, dass Informationen während der Übertragung und im Ruhezustand gesichert sind. Hierbei werden verschiedene Verschlüsselungsprotokolle eingesetzt, um die Vertraulichkeit und Datenkonsistenz zu gewährleisten.

Für die Security der Netzwerkkommunikation werden häufig Protokolle wie SSL (Secure Sockets Layer) oder sein Nachfolger TLS (Transport Layer Security) verwendet. Diese Protokolle verschlüsseln die Kommunikation zwischen Servern und Clients, was sicherstellt, dass Daten während der Übertragung nicht abgefangen oder manipuliert werden können.

Darüber hinaus ist die Festplattenverschlüsselung ein wichtiger Aspekt der Datensicherheit im Ruhezustand. BitLocker ist ein Beispiel für eine solche Verschlüsselungstechnologie. Sie verschlüsselt die Daten auf Festplatten oder anderen Speichermedien, sodass selbst im Falle eines physischen Diebstahls der Hardware die Daten nicht ohne den richtigen Entschlüsselungsschlüssel zugänglich sind.

Die Verwendung von Verschlüsselungstechnologien ist entscheidend, um sicherzustellen, dass selbst bei einem Sicherheitsvorfall die Daten nicht kompromittiert werden. Dies trägt zur Gewährleistung der Datensicherheit in einem Rechenzentrum bei.

Datensicherung und -wiederherstellung: Schutz und Wiederherstellung Ihrer wertvollen Daten im Rechenzentrum

Die Datensicherheit einer Datenbank ist von entscheidender Bedeutung für Unternehmen, die Big Data Technologie einsetzen. Die Verarbeitung großer Datenmengen erfordert fortschrittliche Technik und Support aus dem Bereich der Informatik. Die Festplatte, auf der die Daten gespeichert sind, muss durch informationstechnische Sicherheitsmaßnahmen (Redundanz) geschützt werden. Eine umfassende Sicherheitsstrategie ist unerlässlich, um sowohl die Arbeitssicherheit als auch IT-Sicherheit der Gesellschaft zu gewährleisten. Dabei spielt Sicherheitstechnik eine wichtige Rolle, um die Performance der Systeme aufrechtzuerhalten.

Die Durchführung regelmäßiger Datensicherungen ist ein kritischer Bestandteil der Datensicherheit in einem Rechenzentrum. Diese Sicherungskopien ermöglichen es, im Falle von Datenverlust, Hardwareausfällen oder anderen Notfällen die Daten effizient wiederherzustellen. Darüber hinaus sollten Backup- und Wiederherstellungspläne sorgfältig erstellt und regelmäßig getestet werden, um sicherzustellen, dass sie im Ernstfall effektiv funktionieren.

Die Erstellung von Backup-Plänen sollte sorgfältig geplant werden, einschließlich der Festlegung, welche Daten gesichert werden müssen, wie oft Backups durchgeführt werden sollten und wie lange die Backup-Daten aufbewahrt werden sollen. Dies ermöglicht eine gezielte Wiederherstellung von Daten aus verschiedenen Zeitpunkten, falls dies erforderlich ist.

Darüber hinaus ist es entscheidend, dass die Backupstrategien in regelmäßigen Abständen getestet werden. Dies stellt sicher, dass die Backup-Dateien tatsächlich wiederhergestellt werden können und dass der Prozess im Notfall reibungslos abläuft. Durch Tests können auch Schwachstellen oder Probleme in den Wiederherstellungsplänen erkannt und behoben werden, bevor es zu einem echten Vorfall kommt.

Datensicherungen und gut durchdachte Sicherheitskopie- und Wiederherstellungspläne sind ein wesentlicher Bestandteil der Datensicherheit und der Geschäftskontinuität in einem Rechenzentrum. Sie bieten eine wichtige Absicherung gegen Datenverlust und Ausfallzeiten, die erhebliche Auswirkungen auf Unternehmen haben können.

Zugriffsberechtigungen und Berechtigungen: Sicherer Zugang zu kritischen Ressourcen im Datacenter

Die Verwaltung von Zugriffsrechten und Berechtigungen ist ein wesentlicher Bestandteil der Datensicherheit in einem Rechenzentrum. Um die Cyber-Sicherheit zu maximieren, sollten diese Zugriffsrechte und Berechtigungen restriktiv gestaltet sein. Dies bedeutet, dass Mitarbeiter und Benutzer nur auf die Daten und Ressourcen zugreifen können sollten, die für die Ausführung ihrer spezifischen Aufgaben und Verantwortlichkeiten erforderlich sind. Dieses Prinzip wird als das Prinzip des "geringsten Privilegs" bezeichnet.

Durch die Begrenzung von Zugriffsrechten auf das notwendige Minimum wird das Risiko von unbefugtem oder versehentlichem Zugriff auf kritische Daten erheblich reduziert. Dies bedeutet, dass selbst wenn ein Mitarbeiter oder Benutzerkonto kompromittiert wird, der Schaden begrenzt bleibt, da der Systemzugriff auf kritische Daten eingeschränkt ist.

Die Verwaltung von Zugriffsrechten erfordert eine sorgfältige Überwachung und Aktualisierung, da sich die Aufgaben und Verantwortlichkeiten von Mitarbeitern im Laufe der Zeit ändern können. Es ist wichtig, regelmäßige Überprüfungen der Berechtigungen durchzuführen und sicherzustellen, dass sie immer noch den aktuellen Anforderungen entsprechen.

Zusätzlich zur Begrenzung von Zugriffsrechten sollten Zugriffe protokolliert und überwacht werden, um verdächtige Aktivitäten oder Abweichungen von normalen Mustern zu erkennen. Dies trägt dazu bei, die Datensicherheit weiter zu stärken und potenzielle Sicherheitsverletzungen frühzeitig zu erkennen.

Monitoring: Einblick in die Gesundheit und Systemsicherheit des Rechenzentrums

Durch die kontinuierliche Überwachung des Datenverkehrs und der Aktivitäten im Rechenzentrum können verdächtige Aktivitäten oder Sicherheitsverletzungen frühzeitig erkannt und darauf reagiert werden. Dies ermöglicht es, potenzielle Risiken rechtzeitig abzuwehren und die Security der im Rechenzentrum gespeicherten Daten und Systeme zu wahren. Die Nutzung von Überwachungstools, Intrusion Detection Systems (IDS), Protokollierung und Sicherheitsinformationen- und Ereignismanagement (SIEM) sind wesentliche Instrumente, um die Datensicherheit zu gewährleisten und auf Sicherheitsvorfälle effektiv zu reagieren.

Der Datenschutz in der Cloud ist entscheidend für die Sicherheit und Integrität digitaler Daten in einer zunehmend digitalisierten Welt. Das Hauptziel besteht darin, personenbezogene Daten, die in der Cloud gespeichert oder verarbeitet werden, zu schützen, um negative Folgen wie Datenschutzverletzungen oder Identitätsdiebstahl zu vermeiden. Dafür gibt es Gesetze, Regelungen und Best Practices, die bestimmte Lösungen und Datensicherheitsmaßnahmen vorschreiben, insbesondere im Hinblick auf die Sensibilität der Daten. Die Einhaltung dieser Vorgaben ist entscheidend, um Datenschutzrisiken zu minimieren und das Vertrauen der Nutzer in die Cloud-Dienste zu stärken.

Sicherheitsrichtlinien für Datensicherheit: Stärkung des Sicherheitsbewusstseins in Rechenzentren

Um Datensicherheit und Datenschutz eines Unternehmens zu erhöhen, müssen verschiedene Maßnahmen ergriffen werden. Dazu gehören Schulungen für Mitarbeiter, um ihre Pflichten zu verstehen und einzuhalten, sowie die Integration von Datenschutzvorgaben in alle Unternehmensprozesse. Die Weitergabe von sensiblen Daten sollte nur unter strengen Vorgaben erfolgen, und Unternehmen sollten innovative Technologien wie Virtualisierung und fortschrittliche Netzwerktechnik nutzen, um die Security zu verbessern. Eine solide Grundlage in Hard- und Software sowie individuelle Anwendungen, die den Datenschutz unterstützen, sind entscheidend, um erfolgreich zu sein, besonders im Umgang mit Computern und E-Mails.

Die Entwicklung und Umsetzung von Sicherheitsrichtlinien zu Datensicherheit und Datenschutz sowie die Schulung von Mitarbeitern in Sicherheitsbewusstsein sind entscheidend, um menschliche Fehler und Insider-Bedrohungen zu minimieren. Diese Maßnahmen tragen dazu bei, ein Sicherheitsklima zu schaffen, in dem Mitarbeitende die Relevanz von Sicherheitsprotokollen verstehen und sich bewusst sind, wie sie dazu beitragen können, Datenbestände, Computing Netzwerke und Elektronik zu schützen. Durch klare Sicherheitsrichtlinien und Schulungsprogramme können Unternehmen sicherstellen, dass ihre Angestellten in der Lage sind, angemessen auf Sicherheitsbedrohungen zu reagieren und dazu beitragen, das Risiko von Datenschutzverletzungen zu verringern.

Malware- und Virenschutz im Rechenzentrum: Computersicherheit gegen digitale Gefahren

Die Implementierung von Antivirensoftware und Anti-Malware-Tools auf Servern und Endgeräten im Rechenzentrum ist wichtig, um die Verbreitung von schädlicher Software effektiv zu verhindern. Diese Sicherheitslösungen scannen kontinuierlich nach Viren, Malware und anderen Bedrohungen und können diese erkennen und neutralisieren, bevor sie Schaden anrichten können. Durch den Einsatz von robusten Antiviren- und Anti-Malware-Tools können Unternehmen sicherstellen, dass ihre IT-Infrastruktur und Daten vor den neuesten Risiken abgesichert sind, was zu einer insgesamt höheren Datensicherheit im Rechenzentrum führt.

Physische Sicherheit im Rechenzentrum: Schutz von Hardware und Daten

Die physische Sicherheit in einem Rechenzentrum ist wie Datensicherheit und Datenschutz von höchster Bedeutung, um sowohl die Hardware als auch die gespeicherten Daten effektiv zu schützen. Hierbei spielen strenge Zugangskontrollen eine Schlüsselfunktion, um sicherzustellen, dass nur autorisierte Personen Zugriff auf das Rechenzentrum haben. Dies kann durch biometrische Zugangskontrollen, Kartenzugangssysteme und eine umfassende Überwachung der Ein- und Ausgänge sichergestellt werden.

Für die Datensicherheit sind rund um die Uhr laufende Videoüberwachungssysteme empfehlenswert. Diese Systeme erfassen und protokollieren sämtliche Aktivitäten im Rechenzentrum und ermöglichen die Identifizierung von Vorfällen sowie die kontinuierliche Überprüfung der physischen Security.

Zusätzlich sollten Umwelt- und Umgebungsbedingungen wie Temperatur, Luftfeuchtigkeit und Staubpartikel kontinuierlich überwacht werden, um Hardware und Geräte vor Schäden durch extreme Bedingungen zu schützen.

In Kombination stellen diese physischen Sicherheitsmaßnahmen sicher, dass sowohl die Hardware als auch die gespeicherten Daten in einem Rechenzentrum effektiv abgeschottet sind, und tragen somit maßgeblich zur IT-Sicherheit, Datensicherheit und Datenschutz bei.

Datenschutz und Compliance: Gewährleistung der Datenintegrität und rechtlichen Konformität im Rechenzentrum

Die Einhaltung von Datenschutzgesetzen und branchenspezifischen Datenschutz- und Compliance-Anforderungen ist unerlässlich, um Datenschutzverletzungen zu verhindern und rechtliche Konsequenzen zu vermeiden. In einem Rechenzentrum, in dem häufig sensible und geschäftskritische Daten verarbeitet werden, ist die Gewährleistung der Datensicherheit von höchster Bedeutung. Die Umsetzung geeigneter Datenschutz- und Compliance-Maßnahmen hilft dabei, die Authentizität, Vertraulichkeit und Verfügbarkeit dieser Daten zu gewährleisten.

Es ist wichtig, sich mit den geltenden Datenschutzgesetzen, wie beispielsweise der Datenschutz-Grundverordnung (DSGVO) in der Europäischen Union oder dem Health Insurance Portability and Accountability Act (HIPAA) in den USA, vertraut zu machen und sicherzustellen, dass alle erforderlichen Vorschriften zum Datenschutz eingehalten werden. Dazu gehören die ordnungsgemäße Kryptographie von Daten, die Vergabe von Zugriffsrechten auf das Minimum, die Durchführung regelmäßiger Sicherheitsüberprüfungen und Audits sowie die Weiterbildung der Mitarbeiter in Datenschutz- und Compliance-Richtlinien.

Die Konformität mit diesen Vorschriften ist nicht nur eine gesetzliche Anforderung, sondern auch ein entscheidender Schutzmechanismus, um Daten vor unbefugtem Zugriff, Diebstahl oder Missbrauch zu schützen. Rechenzentren sollten daher sicherstellen, dass sie alle erforderlichen Datenschutz- und Compliance-Maßnahmen implementieren, um die Sicherheit ihrer Datentechnik zu gewährleisten.

Notfall- und Wiederherstellungsplanung: Sicherstellen der Geschäftskontinuität im Rechenzentrum

Notfall- und Wiederherstellungspläne sind essentiell, um im Falle eines Sicherheitsvorfalls oder einer Katastrophe schnell auf Datenverlust oder Ausfälle zu reagieren und den Geschäftsbetrieb wiederherzustellen. In einem Rechenzentrum, das eine Vielzahl von kritischen IT-Infrastrukturen und Daten hostet, sind diese Pläne unerlässlich, um die Auswirkungen von Störungen zu minimieren und die Wiederherstellungszeit zu verkürzen.

Notfall- und Wiederherstellungspläne sollten gut durchdacht, dokumentiert und regelmäßig aktualisiert werden. Sie sollten klare Verfahren zur Identifizierung, Eskalation und Bewältigung von Sicherheitsvorfällen oder Katastrophen enthalten. Dies kann die Wiederherstellung von Daten aus Backups, die Umleitung von Datenverkehr auf redundante Informationstechnologie oder die Verlagerung des Betriebs in ein alternatives Rechenzentrum umfassen.

Die Pläne sollten auch die Kommunikation mit relevanten Stakeholdern, wie Mitarbeitern, Kunden und Behörden, berücksichtigen und sicherstellen, dass alle Beteiligten wissen, welche Schritte im Falle eines Vorfalls zu unternehmen sind.

Durch die Umsetzung solcher Pläne können Rechenzentren sicherstellen, dass sie auf unvorhergesehene Ereignisse vorbereitet sind und die Unversehrtheit personenbezogener Daten, Digitalisierung und Kommunikationssysteme gewährleisten, selbst in den schwierigsten Situationen. Dies trägt dazu bei, das Vertrauen der Kunden zu stärken und den Geschäftsbetrieb aufrechtzuerhalten.

Intrusion Detection und Intrusion Prevention: Schutz vor unbefugtem Zutritt und Angriffen im Rechenzentrum

IDS/IPS-Systeme (Intrusion Detection System/Intrusion Prevention System) sind entscheidende Komponenten in der Netzwerksicherheit eines Rechenzentrums. Sie überwachen den Datenverkehr im Netzwerk auf Anomalien und ungewöhnliche Aktivitäten und können potenzielle Bedrohungen erkennen und abwehren.

Ein IDS ist dafür verantwortlich, verdächtige Aktivitäten und Muster im Netzwerkverkehr zu erkennen. Dies geschieht durch die Analyse von Datenpaketen und Verkehrsprotokollen. Wenn das IDS eine verdächtige Aktivität identifiziert, kann es Alarme generieren und Sicherheitsadministratoren benachrichtigen, damit diese entsprechende Maßnahmen ergreifen können. Dies kann die Untersuchung des Vorfalls und die Implementierung von Sicherheitsrichtlinien zur Eindämmung der Bedrohung umfassen.

Ein IPS geht noch einen Schritt weiter und kann aktiv auf erkannte Bedrohungen reagieren, indem es den schädlichen Datenverkehr blockiert oder abwehrt. Es handelt sich also um eine proaktive Verteidigungslinie gegen Angriffe. IPS-Systeme arbeiten oft in Echtzeit, um Angriffe zu stoppen, bevor sie Schaden anrichten können.

Die Kombination von IDS und IPS in einem Rechenzentrum bietet eine umfassende Sicherheitsstrategie, um Bedrohungen zu erkennen, darauf zu reagieren und sie zu bekämpfen. Durch die kontinuierliche Aufsicht des Datenverkehrs können diese Anlagen dazu beitragen, das Netzwerk vor Angriffen zu schützen und die Unverfälschtheit der personenbezogenen Daten und Informationssysteme zu gewährleisten.

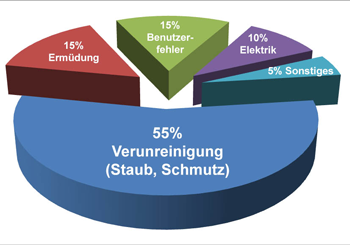

Schutz vor Verschmutzungen und Stäuben durch professionelle Rechenzentrumsreinigung

Die regelmäßige Reinigung des Rechenzentrums ist eine effektive Maßnahme zum Schutz vor Verschmutzungen und Staubablagerungen. Professionelle Rechenzentrumsreinigungsdienste können speziell ausgestattetes Personal und Ausrüstung einsetzen, um sicherzustellen, dass das Rechenzentrum frei von schädlichem Staub und Schmutz bleibt. Diese Reinigungsdienste konzentrieren sich auf kritische Bereiche wie Belüftungssysteme, Computer- und Serverräume, Rechner Gehäuse und Bodenflächen, um sicherzustellen, dass die Hardware und die IT-Infrastruktur vor potenziellen Schäden geschützt sind. Durch regelmäßige Reinigung wird nicht nur die Betriebssicherheit und Zuverlässigkeit gewährleistet, sondern auch die Lebensdauer der Ausrüstung verlängert und das Risiko von Ausfallzeiten minimiert.

Datensicherheit im Rechenzentrum: Eine unerlässliche Priorität

In einem Rechenzentrum ist die Datensicherheit von relevant, da hier sensible und geschäftskritische Informationen gespeichert und verarbeitet werden. Um diese Sicherheit zu gewährleisten, müssen strenge Zugangskontrollen, Verschlüsselung, regelmäßige Datensicherungen und eine kontinuierliche Beaufsichtigung implementiert werden. Mitarbeiter müssen in Sicherheitsbewusstsein und -verfahren geschult sein, und die Einhaltung von Datenschutzgesetzen und branchenspezifischen Compliance-Anforderungen ist unerlässlich. Die Entwicklung von Notfall- und Wiederherstellungsplänen sowie der Einsatz von IDS/IPS-Systemen tragen zur Sicherheit des Rechenzentrums bei. Die physische Sicherheit, einschließlich Zugangskontrollen und Umweltkontrollen, ist ebenso wichtig wie die Verhinderung von Verschmutzungen und Staub durch professionelle Rechenzentrumsreinigung. Eine umfassende Datensicherheitsstrategie ist entscheidend, um die Schutzziele Integrität, Vertraulichkeit und Verfügbarkeit der Daten zu gewährleisten und potenzielle Sicherheitsrisiken zu minimieren.

Links