Verschlüsselung und Datensicherung sind grundlegende Säulen der Informationssicherheit, die in Unternehmen und Organisationen unverzichtbar sind. Diese Sicherheitsmaßnahmen dienen dazu, sensible Dateien vor unbefugtem Zugriff, Verlust oder Diebstahl zu schützen. Serverschränke spielen eine entscheidende Rolle bei der physischen Sicherung der Computer-Hardware, auf der diese wertvollen Datenbestände gespeichert oder verarbeitet werden.

Verschlüsselung ist ein wirksames Mittel, um sicherzustellen, dass selbst bei physischem Zutritt auf die technische Ausrüstung die Geschäftsdaten geschützt bleiben. Sensible Informationen werden in eine codierte Form umgewandelt, die ohne den richtigen Schlüssel nicht entschlüsselt werden kann. Serverracks bieten eine geschützte Umgebung für die Speicherung von Server-Hardware, auf der verschlüsselte Daten gehostet werden.

Datensicherung ist entscheidend für die Geschäftskontinuität und die schnelle Wiederherstellung im Falle eines Datenverlusts durch Hardwarefehler, Malware oder andere unvorhergesehene Ereignisse. Serverschränke dienen als sicherer Aufbewahrungsort für Backups von Servern und anderen Geräten, um sicherzustellen, dass im Bedarfsfall eine zuverlässige Wiederherstellung möglich ist.

Durch die Integration von Verschlüsselung und Datensicherung in Kombination mit einer physischen Sicherung durch Serverschränke können Unternehmen ein umfassendes Sicherheitsnetzwerk schaffen. Dies gewährleistet den Schutz sensibler Daten, sichert die Geschäftskontinuität und trägt dazu bei, die Einhaltung von Datenschutzbestimmungen und gesetzlichen Anforderungen zu gewährleisten.

Die Festplattenverschlüsselung ist eine entscheidende Sicherheitsmaßnahme im Bereich des Computing. Der Chiffretext, der erzeugt wird, ist für Unbefugte unverständlich und bietet somit ein hohes Maß an Basissicherheit. Diese kryptografische Technik basiert auf dem Einsatz von speziellen kryptografischen Schlüsseln, die die Chiffrierung und Dechiffrierung steuern. Compliance zwingt Organisationen dazu, solche Tools zu implementieren, um gesetzliche Vorschriften einzuhalten und um sich vor Cyberbedrohungen wie Hacker Angriffen und Ransomware zu schützen. Ein Verständnis der Grundlagen kryptografischer Schlüsseln ist entscheidend, um die Wirksamkeit der Festplattenverschlüsselung zu maximieren.

So funktionieren Verschlüsselung und Datensicherung in diesem Zusammenhang:

Verschlüsselung: Sicherung von Unternehmensdaten vor unbefugter Benutzungsmöglichkeit

Die Verschlüsselung ist ein wesentliches Verfahren, das darauf abzielt, sensible Unternehmensdaten vor unbefugter Benutzungsmöglichkeit zu schützen. Dabei werden Daten in einen codierten oder verschlüsselten Zustand umgewandelt, wodurch sie in eine unlesbare Form transformiert werden. Dieser Vorgang wird mithilfe eines Verschlüsselungsalgorithmus und eines Schlüssels durchgeführt. Der Schlüssel fungiert als mathematische Vorgabe, um das Dateninventar zu verschlüsseln oder zu entschlüsseln.

Das Verschlüsselungsberechnungsverfahren ist eine komplexe mathematische Methode, die angewendet wird, um Datensammlungen in eine unlesbare Struktur zu verwandeln. Der Algorithmus ist so konzipiert, dass er sehr schwierig zu brechen ist und die umgewandelten Dateien ohne den richtigen Schlüssel nicht lesbar sind.

Der Schlüssel ist eine eindeutige Zeichenfolge oder ein Code, der zusammen mit dem Verschlüsselungsalgorithmus verwendet wird. Nur Personen oder Systeme, die im Besitz des richtigen Entschlüsselungsschlüssels sind, können die Datenverschlüsselungen wieder in ihre ursprüngliche, lesbare Konstitution zurückverwandeln.

Die Verschlüsselung bietet eine effektive Methode, um den Datenfluss während der Übertragung und im Ruhezustand zu sichern. Sie ist unerlässlich, um sicherzustellen, dass selbst wenn ein Angreifer Zugriffsrechte auf die Dateien erhält, diese in einer undurchsichtigen Fassung vorliegen.

Die Anwendung von Verschlüsselung ist in verschiedenen Bereichen von großer Bedeutung, darunter E-Mail-Kommunikation, Online-Transaktionen, Cloud-Speicher und Datenspeicherung auf lokalen Geräten. Sie ist ein fundamentales Werkzeug im Bereich der Informationssicherheit, um Vertraulichkeit und Datenschutz zu gewährleisten.

Verschlüsselung auf der Serverebene: Höchste Datensicherheit bei physischer Benutzung

Die Verschlüsselung auf der Serverebene ist eine robuste Sicherheitsmaßnahme, um Datenformate direkt auf den Servern zu verschlüsseln. Selbst wenn ein unbefugter Benutzer physischen Zugriffsmöglichkeit auf die Serverhardware erhält, sind die Datenbanken in einer unlesbaren, verschlüsselten Form gespeichert. Dies gewährleistet ein Höchstmaß an Datensicherheit und Vertraulichkeit.

Diese Art der Verschlüsselung bietet eine zusätzliche Schutzebene gegen physische Bedrohungen. Auch wenn ein Angreifer physischen Zutritt auf die Serverhardware erlangt, kann er die Datenverschlüsselungen ohne den entsprechenden Entschlüsselungsschlüssel nicht verwenden oder lesen.

Das richtige Management der Entschlüsselungsschlüssel ist entscheidend. Diese Schlüssel müssen sicher aufbewahrt und nur autorisierten Personen oder Systemen zugänglich gemacht werden, um eine ordnungsgemäße Entschlüsselung zu ermöglichen.

Verschlüsselung auf der Serverebene wird in einer Vielzahl von Anwendungsbereichen eingesetzt, darunter Datenbanken, Dateiserver, Anwendungen und Cloud-Infrastrukturen. Es stellt sicher, dass sensible Daten, die in diesen Umgebungen gespeichert oder verarbeitet werden, optimal beschützt sind.

Die Verschlüsselung auf der Serverebene ist ein wesentlicher Bestandteil einer ganzheitlichen Datenschutzstrategie. Sie bietet eine robuste Sicherheitsmaßnahme, um sensible Informationen zu bewahren, sowohl während der Übertragung als auch im Ruhezustand auf den Servern. Unternehmen und Organisationen setzen zunehmend auf diese Technik, um höchste Sicherheitsstandards zu erreichen und den Schutz sensibler Datenquellen zu gewährleisten.

Sichere Verständigung mittels Transportverschlüsselung: SSL/TLS-Protokolle als bewährte Lösung

Die Sicherheit der Verständigung zwischen Servern und anderen Geräten ist von entscheidender Bedeutung, um Datenübertragungen über Netzwerke zu schützen. Eine bewährte Methode, um diese Security zu gewährleisten, ist die Verschlüsselung der übertragenen Daten. Zum Beispiel spielen SSL/TLS-Protokolle eine wesentliche Rolle bei der Sicherung von Webübertragungen.

Secure Sockets Layer (SSL) und Transport Layer Security (TLS) sind bewährte Verschlüsselungsprotokolle, die für den sicheren Dialog im Internet eingesetzt werden. Sie verschlüsseln die Daten, die zwischen dem Webserver und dem Browser übertragen werden, was sicherstellt, dass selbst wenn jemand diese Datenbewegungen abfängt, sie in einer unlesbaren Formatierung vorliegen.

Die Verwendung von SSL/TLS schützt vor Datendiebstahl und Man-in-the-Middle-Angriffen. Datenformate werden verschlüsselt, sobald sie den Server verlassen, und bleiben während der Übertragung durch das Netzwerk geschützt.

SSL/TLS bieten nicht nur Verschlüsselung, sondern auch Authentifizierung und Integrität. Die Identität des Servers wird überprüft, um sicherzustellen, dass die Kommunikation mit dem beabsichtigten Server erfolgt, und die Integrität der Fakten wird durch Prüfsummen sichergestellt.

Die Verschlüsselung von Kommunikation zwischen Servern und anderen Geräten ist unerlässlich, insbesondere in sensiblen Anwendungen wie Online-Banking, E-Commerce, Gesundheitswesen und mehr. Sie gewährleistet den Schutz von persönlichen Informationen, finanziellen Transaktionen und anderen vertraulichen Daten vor unbefugter Nutzung während der Übertragung. Firmen und Organisationen setzen SSL/TLS-Protokolle weitreichend ein, um die Sicherheit ihrer Interaktionen zu stärken und das Vertrauen der Benutzer in die Integrität ihrer Dienste zu festigen.

Datensicherung: Gewährleistung der Wiederherstellbarkeit und Kontinuität

Datensicherung ist ein unerlässlicher Prozess für Unternehmen und Organisationen, der die regelmäßige Sicherung von Daten beinhaltet, um ihre Wiederherstellbarkeit zu gewährleisten. Diese Sicherheitsmaßnahme ist von entscheidender Bedeutung, um im Fall von Datenverlust, Hardwareausfällen oder Katastrophen die Kontinuität der Geschäftsprozesse aufrechtzuerhalten. Durch regelmäßige Sicherungen wird Protection vor Datenverlust geschaffen, der im Falle von unerwarteten Ereignissen eine rasche Wiederherstellung ermöglicht. Darüber hinaus unterstützt die langfristige Datenaufbewahrung die Einhaltung gesetzlicher Anforderungen und stellt historische Bestandsdaten für zukünftige Analysen zur Verfügung. Verschiedene Sicherungsmethoden, darunter Voll-, Differential- und inkrementelle Sicherungen, bieten Flexibilität, um den individuellen Bedürfnissen und Ressourcen gerecht zu werden. Die strategische Umsetzung von Datensicherung ist ein wesentlicher Bestandteil eines umfassenden IT-Sicherheitsplans, der Betriebe widerstandsfähig gegen Datenverlust und Ausfallzeiten macht.

Datensicherung beinhaltet:

Datensicherung auf Sicheren Servern: Absicherung durch Duplizität und Sicherheit

In Unternehmen ist die regelmäßige Sicherung von Geschäftsdaten auf sicheren Servern oder geschützten Speicherorten von zentraler Bedeutung. Dieser entscheidende Prozess gewährleistet, dass im Fall von Datenverlust, Hardwarefehlern oder Katastrophen eine zuverlässige Wiederherstellung möglich ist. Die Sicherung auf sicheren Servern bietet Redundanz und Ausfallsicherheit, da Kopien der Dateien unabhängig von der Hauptinfrastruktur gespeichert werden. Die Auswahl sicherer Speicherorte, die strenge physische und digitale Sicherheitsmaßnahmen implementieren, steht im Mittelpunkt dieses Ansatzes. Dies gewährleistet, dass Records vor unbefugtem Zutritt beschützt sind und vor potenziellen Katastrophen sicher sind. Darüber hinaus erfüllt diese Sicherheitsstrategie Compliance-Anforderungen und Datenschutzvorschriften, was für viele Branchen von wesentlicher Bedeutung ist. Die bewusste Investition in abgesicherte Datenspeicherorte spiegelt das Engagement der Unternehmer wider, die Kontinuität der Geschäftstätigkeit und den Schutz sensibler Informationen zu gewährleisten.

Effiziente Datensicherung durch Verschiedene Backup-Strategien

Unternehmen setzen auf unterschiedliche Backup-Strategien, um effizient mit ihren Daten umzugehen. Eine entscheidende Vorgehensweise ist das gezielte Sichern von geänderten oder neuen Daten, um Speicherkosten zu minimieren und Wiederherstellungszeiten zu optimieren.

Inkrementelle Backups sichern nur die Daten, die seit dem letzten Backup geändert oder neu hinzugefügt wurden. Dadurch werden die Backup-Zeiten verkürzt und der benötigte Speicherplatz reduziert. Im Falle einer Wiederherstellung müssen jedoch alle inkrementellen Backups seit dem letzten Vollbackup durchlaufen werden, um den gewünschten Stand wiederherzustellen.

Differentielle Backups speichern alle Änderungen seit dem letzten Vollbackup. Im Vergleich zu inkrementellen Backups müssen bei der Wiederherstellung nur das letzte Vollbackup und das letzte differentielle Backup wiederhergestellt werden, was die Wiederherstellungszeit im Vergleich zu inkrementellen Backups verkürzt.

Vollbackups sichern alle ausgewählten Files zu einem bestimmten Zeitpunkt. Sie dienen als Ausgangspunkt für inkrementelle und differentielle Backups. Vollbackups ermöglichen eine einfache Wiederherstellung, erfordern jedoch mehr Speicherplatz und nehmen mehr Zeit in Anspruch.

Durch die intelligente Kombination dieser Backup-Strategien können Unternehmen ihre Datenbestände effizient sichern und wiederherstellen. Vollbackups dienen als Grundlage, während inkrementelle und differentielle Backups speziell Speicherplatz sparen und Wiederherstellungszeiten minimieren. Diese strategische Nutzung von Backup-Methoden ist entscheidend, um die optimale Datenbehütung bei gleichzeitiger Optimierung von Ressourcen zu gewährleisten.

Geografische Redundanz: Schutzmaßnahme für Sicherungskopien vor Katastrophen

Ein bewährter Ansatz zur Sicherung von Daten ist die Aufbewahrung von Sicherungskopien an einem anderen physischen Ort als dem ursprünglichen Standort des Servers oder der Hardware. Diese Maßnahme dient dazu, die Sicherungskopien vor Katastrophen wie Bränden, Überschwemmungen oder anderen unvorhergesehenen Ereignissen abzuschirmen.

Die Aufbewahrung von Sicherungskopien an einem anderen Ort stellt sicher, dass selbst bei einer Katastrophe am ursprünglichen Standort die Details sicher und intakt bleiben. Dies ist entscheidend für die Geschäftskontinuität und schnelle Wiederherstellung nach solchen Ereignissen.

Durch die geografische Trennung der Sicherungskopien wird die Resilienz der Daten erhöht. Sollte ein Standort ausfallen oder zerstört werden, bleiben die Daten an einem anderen Ort intakt und können für die Wiederherstellung genutzt werden.

Je nach den Compliance-Anforderungen einer Organisation kann die Aufbewahrung von Sicherungskopien an einem separaten Standort auch gesetzliche Vorschriften erfüllen. Zudem trägt sie dazu bei, das Risiko von Datenverlust durch Katastrophen zu minimieren.

Die Wahl des alternativen Standorts für die Sicherungskopien ist entscheidend. Dieser Standort sollte sorgfältig ausgewählt werden, um sowohl physische als auch digitale Sicherheitsmaßnahmen zu gewährleisten. Dies umfasst Sicherheitsmaßnahmen wie Zugangskontrolle, Überwachung, Redundanz und gegebenenfalls Klimakontrolle.

Die geografische Redundanz bei der Aufbewahrung von Sicherungskopien ist ein bewährter Ansatz, der ein zusätzliches Maß an Security bietet. Sie trägt zur Zuverlässigkeit der Datensicherung bei und ist ein wesentlicher Bestandteil der Gesamtstrategie für Business Continuity und Katastrophenschutz.

Physische Resilienz durch Serverschränke: Fundament des Datenschutzes

Serverschränke spielen eine entscheidende Rolle bei der Bereitstellung physischer Sicherheit für Server und Informationstechnikhardware, die wichtige Daten speichern oder verarbeiten. Diese physische Sicherheitsmaßnahme bildet den ersten Schritt, um die Integrität der Daten zu schützen und stellt die Grundlage für umfassendere Sicherheitsstrategien dar.

Zugriffsbeschränkung und Kontrolle sind Schlüsselelemente, die Serverschränke bieten. Sie errichten eine physische Barriere, um die Zugänglichkeit auf Server und Hardware zu kontrollieren, und erlauben nur autorisiertes Personal mit entsprechenden Zugangsberechtigungen, auf die darin enthaltenen Systeme zuzugreifen. Zusätzlich zur Defense vor Diebstahl und Vandalismus verfügen moderne Serverschränke über Überwachungssysteme, die ungewöhnliche Aktivitäten erfassen und Alarme auslösen können. Sie bieten auch Temperatur- und Klimakontrolle, um die Lebensdauer der Rechnerhardware zu verlängern und die Integrität der gespeicherten Kenntnisse zu erhalten. In Kombination mit weiteren Sicherheitsstrategien wie Verschlüsselung und Zugriffskontrolle bilden Serverschränke das Fundament eines umfassenden Sicherheitsnetzwerks, um sensible und personenbezogene Daten zu verbergen und den reibungslosen Betrieb von IT-Infrastrukturen zu gewährleisten.

Informationsschutz durch Verschlüsselung auf Speichersystemebene

Die Implementierung von Verschlüsselung auf Server- und Speichersystemebene ist eine entscheidende Maßnahme, um die IT-Sicherheit von Datenstrukturen in Ruhe zu gewährleisten. Diese Vorgehensweise trägt maßgeblich zur IT-Security und Integrität der gespeicherten Informationen bei. Datenkompressionen in ihrem gespeicherten Zustand sind verschlüsselt, was bedeutet, dass selbst bei physischem Einlass auf das Speichersystem das Datenverwaltungssystem vor unbefugtem Eingriff geschützt sind. Dies ist von entscheidender Bedeutung, da physische Sicherheitsverletzungen nicht ungewöhnlich sind. Zusätzlich erfüllt die Verschlüsselung auf Server- und Speichersystemebene die Anforderungen von Datenschutzbestimmungen und Compliance-Richtlinien, indem sie sicherstellt, dass sensible Daten ordnungsgemäß geschützt sind. Die sorgfältige Verwaltung der Entschlüsselungsschlüssel ist ein kritischer Aspekt, um sicherzustellen, dass die Verschlüsselung effektiv ist und die bestmögliche Absicherung bietet. Insgesamt ist die Verschlüsselung auf Server- und Speichersystemebene eine zentrale Datenschutzstrategie, die Organisationen einsetzen, um Informationsschutz und Datasecurity zu verbessern.

Flexible Datensicherungsoptionen: Innerhalb des Serverschranks oder in externen Backup-Systemen

Die Datensicherung ist eine entscheidende Komponente der IT-Sicherheit, und Unternehmen haben verschiedene Möglichkeiten zur Verfügung, um diese Sicherung durchzuführen. Diese Optionen reichen von Datensicherung innerhalb des Serverschranks bis hin zu externen Backup-Systemen, abhängig von den spezifischen Anforderungen und Präferenzen des Unternehmens.

Datensicherung innerhalb des Serverschranks kann eine praktische Lösung sein, bei der regelmäßige Backups auf lokalen Speichermedien, wie Festplatten oder Bandlaufwerken, erstellt werden. Diese Methode bietet eine gewisse Kontrolle und Zugänglichkeit zu den Backups, da sie sich physisch im selben Standort befinden. Sie kann auch nützlich sein, wenn schnelle Wiederherstellungszeiten erforderlich sind.

Firmen entscheiden sich oft für externe Backup-Systeme, bei denen die Sicherung auf separaten Geräten oder in externen Rechenzentren erfolgt. Cloud-Backup-Lösungen sind ein Beispiel dafür. Diese bieten den Vorteil der räumlichen Trennung, was den Schutz der Daten vor Katastrophen wie Brand, Überschwemmungen oder anderen Standortbezogenen Problemen verbessert.

Einige Organisationen bevorzugen hybride Ansätze, bei denen sie eine Kombination aus lokalen Backups im Serverschrank und externen Backup-Systemen nutzen. Dadurch erhalten sie sowohl schnelle Nutzbarkeit auf lokale Backups als auch die zusätzliche Informationssicherheit einer externen Datensicherung.

Die Wahl zwischen internen und externen Backup-Systemen hängt von verschiedenen Faktoren ab, einschließlich Datenschutzanforderungen, Geschäftskontinuität, Wiederherstellungszeitzielen und Budgetüberlegungen. Es ist entscheidend, eine Strategie zu wählen, die die bestmögliche Verfügbarkeit des Datenmaterials gewährleistet, um den Geschäftsbetrieb bei unerwarteten Ereignissen aufrechtzuerhalten.

Ganzheitliche Daten-Sicherheit: Verschlüsselung, Datensicherung und Serverschränke

Datenverschlüsselung und Datensicherung sind grundlegende Säulen der Daten-Sicherheit, die die Vertraulichkeit und Datenintegrität sicherstellen. Verschlüsselung bewahrt Daten vor unbefugtem Hinzugreifen, während Datensicherung die Integrität und Verfügbarkeit sicherstellt. Diese Maßnahmen sind jedoch nur ein Teil der Gesamtsicherheitsstrategie. Serverschränke, die die physische Sicherheit der Rechner gewährleisten, auf der Daten gespeichert oder verarbeitet werden, sind ein ebenso wichtiger Bestandteil. Sie verhindern unbefugte Nutzbarkeit und tragen zur Aufrechterhaltung der Verfügbarkeit bei. Die Integration dieser Sicherheitsmaßnahmen in eine umfassende Strategie gewährleistet eine ganzheitliche Datensicherheit, die Betriebe vor einer Vielzahl von Bedrohungen schützt und die Einhaltung von Datenschutzbestimmungen und Compliance-Anforderungen sicherstellt.

Erklärungen und Überblick über die wichtigsten Konzepte im Zusammenhang mit Verschlüsselung und Kryptographie sowie deren Bedeutung für den Datenschutz in der digitalen Welt

Verschlüsselung und Kryptographie:

Verschlüsselung ist ein grundlegendes Konzept in der Kryptographie, einem Bereich der Informationssicherheit. Sie bezieht sich auf den Prozess, bei dem Input oder Informationen in eine unleserliche Beschaffenheit umgewandelt werden, um sie vor unbefugtem Zugreifen zu schützen. Kryptographie ist die Wissenschaft, die sich mit Techniken zur Verschlüsselung und Entschlüsselung befasst.

Verschlüsselungsverfahren und Verschlüsselungsalgorithmen:

Verschlüsselungsverfahren sind spezifische Methoden oder Techniken, die zur Datenverschlüsselung verwendet werden. Diese Verfahren basieren auf Verschlüsselungsalgorithmen, mathematischen Formeln und Prozessen, die die eigentliche Umwandlung der Daten in eine verschlüsselte Gestalt durchführen.

Symmetrische und asymmetrische Verschlüsselung:

Symmetrische Verschlüsselung verwendet denselben Schlüssel sowohl für die Verschlüsselung als auch für die Datenentschlüsselung. Im Gegensatz dazu verwendet asymmetrische Verschlüsselung zwei separate Schlüssel: einen öffentlichen Schlüssel zur Verschlüsselung und einen privaten Schlüssel zur Entschlüsselung.

Public Key und Private Key Verschlüsselung:

Public Key Verschlüsselung, ein Aspekt der asymmetrischen Verschlüsselung, verwendet einen öffentlichen Schlüssel für die Verschlüsselung von Daten, während der zugehörige private Schlüssel zur Entschlüsselung verwendet wird. Der private Schlüssel wird streng vertraulich gehalten.

Schlüsselaustausch:

Der Schlüsselaustausch ist der Prozess, bei dem autorisierte Parteien abgesichert Verschlüsselungsschlüssel austauschen, um die Kommunikation zu kodieren. Ein sicherer Schlüsselaustausch ist entscheidend für die Wirksamkeit von Verschlüsselung.

Verschlüsselungsstandards und Verschlüsselungsstärke:

Verschlüsselungsstandards sind allgemein akzeptierte Regeln und Vorschriften für Verschlüsselung, die die Interoperabilität gewährleisten. Die Verschlüsselungsstärke bezieht sich auf die Schwierigkeit, die Verschlüsselung zu knacken, und wird durch Faktoren wie Schlüssellänge und mathematische Komplexität bestimmt.

Verschlüsselungsmechanismen und Datenverschlüsselung:

Verschlüsselungsmechanismen beschreiben die technischen Prozesse und Techniken, die bei der Datenverschlüsselung verwendet werden. Datenverschlüsselung bezieht sich auf die Anwendung von Verschlüsselung auf spezifische Daten, um ihre Security zu gewährleisten.

End-to-End-Verschlüsselung und Privatsphäre:

Ende-zu-Ende-Verschlüsselung ist ein Ansatz, bei dem Daten von Sender zu Empfänger verschlüsselt werden und nur der Empfänger in der Lage ist, die Daten zu entschlüsseln. Dies gewährleistet die Privatsphäre und Kommunikationssicherheit der übertragenen Informationen.

Verschlüsselungssoftware und Verschlüsselungsprotokolle:

Verschlüsselungssoftware sind Anwendungen oder Programme, die Verschlüsselungsalgorithmen implementieren und es den Benutzern ermöglichen, ihre Dokumente zu verschlüsseln. Verschlüsselungsprotokolle sind spezifische Regeln und Verfahren, die festlegen, wie die Verschlüsselung in einer Kommunikationssitzung angewendet wird, um eine sichere Übertragung zu gewährleisten.

Advanced Encryption Standard (AES) und RSA-Verschlüsselung:

AES ist ein weit verbreiteter Verschlüsselungsalgorithmus, der für symmetrische Verschlüsselung verwendet wird. RSA-Verschlüsselung hingegen ist ein asymmetrisches Verschlüsselungsoperationsschema, das für die Sicherung von Kommunikations- und Datenübertragung eingesetzt wird.

Verschlüsselungsschlüssel und Verschlüsselungsalgorithmus:

Ein Verschlüsselungsschlüssel ist eine Zeichenfolge von Bits, die in einem Verschlüsselungsalgorithmus verwendet wird, um Daten zu verschlüsseln oder zu entschlüsseln. Der Verschlüsselungs-Algorithmus ist der mathematische Prozess, der den Verschlüsselungs- und Entschlüsselungsvorgang durchführt.

Blockchiffre und Streamchiffre:

Blockchiffren verschlüsseln Inhalte in festen Blockgrößen, während Streamchiffren Datenbit für Datenbit verschlüsseln. Blockchiffren und Streamchiffren sind Arten von Verschlüsselungsalgorithmen, die in Applikationen eingesetzt werden.

Verschlüsselungsrichtlinien und Datenintegrität:

Verschlüsselungsrichtlinien sind festgelegte Regeln und Leitlinien für den sicheren Einsatz von Verschlüsselung in einer Organisation oder Umgebung. Datenintegrität bezieht sich auf die Gewährleistung, dass Facts während der Übertragung oder Speicherung nicht unbemerkt geändert wurden oder beschädigt sind.

Verschlüsselungsanwendungen und Verschlüsselungstechniken:

Verschlüsselungsanwendungen sind spezielle Implementierungen von Verschlüsselung für bestimmte Anwendungsfälle, während Verschlüsselungstechniken die Methoden und Ansätze beschreiben, um Content auf gesicherte Weise zu verschlüsseln.

Hybridverschlüsselung und Verschlüsselungszertifikate:

Hybridverschlüsselung ist eine Kombination aus symmetrischer und asymmetrischer Verschlüsselung, die die Vorteile beider Ansätze vereint. Verschlüsselungszertifikate sind digitale Zertifikate, die die Authentizität von Verschlüsselungsschlüsseln bestätigen.

Verschlüsselungsverwaltung und Verschlüsselungsangriffe:

Verschlüsselungsverwaltung bezieht sich auf die effektive Verwaltung von Verschlüsselungsschlüsseln und -richtlinien. Verschlüsselungsangriffe sind Methoden, mit denen Angreifer versuchen, verschlüsselten Inhalt zu entschlüsseln oder die Verschlüsselung zu umgehen.

Datenverarbeitung und Verschlüsselungsverfahren:

Datenverarbeitung umfasst die Datenmanipulation in einem Computer oder Informationssystem. Verschlüsselungsverfahren sind spezielle Algorithmen, die während der Datenverarbeitung angewendet werden, um die Informationsecurity zu gewährleisten.

Cloud und Security:

Die Cloud, ein zentraler Bestandteil der modernen IT, ermöglicht die Handhabung auf Ressourcen und Dienste über das Internet. Allerdings erfordert diese Praxis eine starke Cloud-Sicherheit, um sensible Daten vor unbefugter Benutzung und Datenverlust zu schützen. Unternehmen setzen auf Verschlüsselung und andere Sicherheitsmaßnahmen, um ihren Inhalt in der Cloud abzusichern.

Data Encryption und Lösungen:

Data Encryption ist ein wesentlicher Aspekt des Datenschutzes. Sie bezieht sich auf die Datenumwandlung in unverständlichen Code, um die Informationssicherheit zu verbessern. Es existieren verschiedene Lösungen für die Data Encryption, darunter komplexe Algorithmen wie RSA, die auf asymmetrischer Kryptografie basieren.

RSA und VPN:

RSA, benannt nach den Erfindern Rivest, Shamir und Adleman, ist ein weit verbreiteter asymmetrischer Verschlüsselungsalgorithmus. Er wird häufig in VPNs (Virtual Private Networks) eingesetzt, um sichere Kommunikation über unsichere Netzwerke zu ermöglichen. Diese Technologie gewährleistet die Vertraulichkeit und Integrität der übertragenen Daten.

E-Mail und öffentliche Definition:

E-Mail, ein Grundpfeiler der digitalen Zusammenarbeit, ermöglicht den Austausch von Nachrichten zwischen Benutzern. In Bezug auf Verschlüsselung besteht ein wachsendes Interesse an öffentlicher E-Mail-Verschlüsselung, bei der asymmetrische Kryptografie angewendet wird, um die Privatsphäre der Nutzer zu bewahren.

Geheimtext und online Software:

Geheimtext bezieht sich auf verschlüsselte Informationen, die ohne Kenntnis des entsprechenden Schlüssels nicht gelesen werden können. Im Online-Bereich gibt es eine Vielzahl von Softwarelösungen, die Verschlüsselung anwenden, um die Datasafety und Kommunikationssicherheit zu gewährleisten.

Symmetrischen E-Mail-Verschlüsselung und PGP:

Die symmetrische E-Mail-Verschlüsselung nutzt denselben Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung von Mails. Auf der anderen Seite ist Pretty Good Privacy (PGP) ein bekanntes Verschlüsselungsprogramm, das asymmetrische Verschlüsselung für EMails verwendet, um die Vertraulichkeit der Inhalte zu gewährleisten.

Inhalte Protection:

Inhalte Protection ist ein entscheidendes Element, um die Vertraulichkeit von E-Mails sicherzustellen. Datenverschlüsselung und andere Sicherheitsmaßnahmen spielen eine entscheidende Rolle bei der Absicherung von E-Mail-Inhalten vor unerwünschter Inanspruchnahme.

Wissen und mobile Kryptografie:

Wissen über Kryptografie ist essenziell, insbesondere im Kontext mobiler Geräte. Mobile Kryptografie bietet Sicherheitslösungen, um die Privatsphäre und Daten auf mobilen Plattformen zu beschützen.

Betriebssystem und Verschlüsselungsmethoden:

Das Betriebssystem ist ein grundlegender Bestandteil von Computern und Mobilgeräten. Es spielt eine entscheidende Rolle bei der Implementierung von Verschlüsselungsmethoden, um die Betriebssicherheit zu verbessern.

Information Technology und Verschlüsselungsverfahren:

Information Technology (IT) ist eng mit Verschlüsselungsverfahren verbunden, da sie kritisch für die Dateiintegrität in der digitalen Welt sind. IT-Experten setzen Verschlüsselungsverfahren ein, um sensible Informationen zu bewahren.

Verschlüsselungsverfahren und Datenverschlüsselung:

Verschlüsselungsverfahren sind spezifische Techniken und Algorithmen, die für die Umwandlung einer Datei in einen unverständlichen Code verwendet werden. Datenverschlüsselung ist der Prozess der Anwendung dieser Verfahren, um Daten zu schützen und ihre Vertraulichkeit zu gewährleisten.

Datenträger und Medium: Datenträger sind physische oder virtuelle Speichermedien, auf denen Daten gespeichert werden können. Ein Datenträger kann ein Medium wie eine Festplatte, ein USB-Stick oder sogar die Cloud sein. Medium bezieht sich auf das physische oder virtuelle Speichermedium, das für die Datenspeicherung verwendet wird.

Automatische Datensicherung: Es ist von entscheidender Bedeutung, wichtige Daten automatisch zu sichern, um sicherzustellen, dass keine Informationen verloren gehen. Automatische Sicherungen können mithilfe von Backup-Software eingerichtet werden, um regelmäßig wichtige Dokumente, Medien und System-Images zu sichern.

Ratgeber und Service für Datenrettung: Im Falle von Datenverlust ist es ratsam, sich an professionelle Datenrettungsdienste zu wenden. Diese Experten können bei der Wiederherstellung verlorener Daten helfen und bieten wertvolle Ratgeber, um sicherzustellen, dass Sicherungen effektiv eingesetzt werden.

Backup-Methoden und -Richtlinien: Es ist wichtig, klare Backup-Methoden und Richtlinien festzulegen, darunter inkrementelles Backup, differentielles Backup und vollständiges Backup. Diese Methoden sollten in Übereinstimmung mit einer umfassenden Backup-Strategie und Datensicherungspolitik implementiert werden.

Datensicherungen und Sicherungskopien: Sicherungen von wichtigen Dateien und Systemen sollten regelmäßig durchgeführt und auf verschiedenen Speichermedien, einschließlich Festplatten und Cloud, aufbewahrt werden. Datensicherungen sind entscheidend, um im Notfall eine erfolgreiche Datenwiederherstellung zu gewährleisten.

Backup-Software und Datenwiederherstellung: Backup-Software ist ein wesentliches Tool für die Erstellung von Sicherungskopien von Dateien und Systemen. Im Fall eines Datenverlusts ist eine zuverlässige Backup-Software entscheidend für eine erfolgreiche Datenwiederherstellung und Disaster Recovery.

Datensicherungslösungen und Backup-Frequenz: Es gibt Datensicherungslösungen, die eine automatisierte Datensicherung ermöglichen. Die Backup-Frequenz sollte so festgelegt werden, dass wichtige Daten regelmäßig gesichert werden, um die Datenresilienz zu gewährleisten.

Datensicherungsmanagement und Sicherungsverschlüsselung: Effektives Datensicherungsmanagement umfasst die Verschlüsselung von Sicherungen, um die Datasecurity der gesicherten Daten zu gewährleisten. Ein Notfallwiederherstellungsplan (DRP) ist ebenfalls entscheidend, um im Falle eines Desasters eine schnelle Datenwiederherstellung zu ermöglichen.

Backup-Strategie und Backup-Software: Eine umfassende Backup-Strategie ist von großer Bedeutung, um die Cybersicherheit zu gewährleisten. Die Wahl der richtigen Backup-Software spielt dabei eine entscheidende Rolle, um effektive Sicherungen von Dateien, Systemen und Medien durchzuführen.

Cloud-Backup und Lokales Backup: Cloud-Backup bezieht sich auf die Sicherung von Daten in der Cloud, während lokales Backup Daten auf lokal verfügbaren Speichermedien wie Festplatten speichert. Eine Kombination aus beiden bietet zusätzliche Cybersecurity durch Redundanz und schnellen Zugriff.

Offsite-Backup und Datensicherungsspeicher: Offsite-Backup ist die Sicherung von Daten an einem entfernten Standort außerhalb des primären Standorts, um die Daten vor physischen Katastrophen zu schützen. Datensicherungsspeicher bezieht sich auf die Speicherorte für Sicherungen, sei es lokal oder remote.

Datensicherungsverfahren und Sicherungsaufbewahrung: Datensicherungsverfahren wie inkrementelles Backup und differentielles Backup bieten flexible Ansätze zur Sicherung von Daten. Die Sicherungsaufbewahrung umfasst die effektive Verwaltung und Aufbewahrung von Sicherungen gemäß den Sicherheitsanforderungen.

Datensicherungstests und Datensicherungspolitik: Es ist entscheidend, Datensicherungen regelmäßig zu testen, um sicherzustellen, dass die Wiederherstellung im Notfall erfolgreich ist. Eine klare Datensicherungspolitik legt fest, wie Sicherungen durchgeführt, verwaltet und aufbewahrt werden.

Backup-Frequenz und Automatisierte Datensicherung: Die Backup-Frequenz bestimmt, wie oft Sicherungen erstellt werden. Eine angemessene Frequenz, unterstützt durch automatisierte Datensicherung, gewährleistet, dass wichtige Daten kontinuierlich und regelmäßig gesichert werden.

Datensicherungsanbieter und Sicherungsstrategien: Es gibt Datensicherungsanbieter, die spezielle Dienste und Lösungen für die Datensicherung anbieten. Die Auswahl eines zuverlässigen Anbieters ist entscheidend für erfolgreiche Sicherungsstrategien.

Sicherungsverschlüsselung und Business Continuity: Sicherungsverschlüsselung gewährleistet die Protection der gesicherten Daten. Business Continuity umfasst Maßnahmen, um den Geschäftsbetrieb auch nach einem Datenverlust oder einer Katastrophe aufrechtzuerhalten.

Backup-Methoden und Inkrementelles Backup: Backup-Methoden spielen eine entscheidende Rolle bei der Datensicherung. Eine davon ist das inkrementelle Backup, bei dem nur die Änderungen seit der letzten Sicherung gesichert werden. Dies reduziert den Speicherbedarf und die Zeit für die Sicherung erheblich.

Differentielles Backup und Vollständiges Backup: Neben dem inkrementellen Backup gibt es auch das differentielle Backup, bei dem alle Änderungen seit der letzten Vollständigsicherung gesichert werden. Das vollständige Backup sichert alle ausgewählten Daten und wird oft als Ausgangspunkt für spätere inkrementelle oder differentielle Backups verwendet.

Datenwiederherstellung und Disaster Recovery: Die Datenwiederherstellung ist ein entscheidender Prozess, um gesicherte Daten wiederherzustellen, wenn sie verloren gehen. Im Fall größerer Katastrophen, wie Naturkatastrophen oder Sicherheitsverletzungen, ist ein gut ausgearbeiteter Disaster-Recovery-Plan unerlässlich, um den Geschäftsbetrieb wiederherzustellen.

Datensicherungslösungen und Sicherungsaufbewahrung: Die Wahl der richtigen Datensicherungslösungen, sei es lokal, in der Cloud oder hybrid, ist entscheidend für den Schutz Ihrer Daten. Ebenso wichtig ist die richtige Sicherungsaufbewahrung, um sicherzustellen, dass die Sicherungen über einen angemessenen Zeitraum hinweg aufbewahrt werden, um langfristige Anforderungen und Compliance-Richtlinien zu erfüllen.

Datensicherungstests und Datensicherungspolitik: Regelmäßige Datensicherungstests sind notwendig, um sicherzustellen, dass die gesicherten Daten intakt und wiederherstellbar sind. Eine klare Datensicherungspolitik sollte Richtlinien für die Auswahl von Daten, die Häufigkeit der Sicherungen, die Aufbewahrungsdauer und andere relevante Aspekte enthalten.

Backup-Frequenz und Automatisierte Datensicherung: Die Backup-Frequenz sollte je nach Geschäftsbedarf festgelegt werden, um sicherzustellen, dass entscheidende Daten angemessen geschützt sind. Automatisierte Datensicherungslösungen ermöglichen es, diese Frequenz bequem und effizient zu verwalten, um wertvolle Zeit und Ressourcen zu sparen.

Klartext und Verschlüsseln: Klartext bezieht sich auf unverschlüsselte und leicht verständliche Informationen. Verschlüsseln ist der Prozess, bei dem Klartext in eine unverständliche Struktur umgewandelt wird, um die Privatsphäre der Daten zu gewährleisten.

Passwort und PIN: Ein Passwort ist eine Zeichenkombination, die zur Authentifizierung verwendet wird. Ebenso ist eine PIN (Personal Identification Number) eine numerische Zeichenfolge, die für den Zugriff auf bestimmte Dienste oder Geräte erforderlich ist.

Outlook und Chiffrieren: Outlook ist eine beliebte E-Mail-Anwendung. Chiffrieren bezieht sich auf den Prozess, Nachrichten in eine Geheimschrift umzuwandeln, um unbefugten Zutritt zu verhindern.

Codieren und Kodieren: Codieren und Kodieren sind Prozesse, bei denen das Datenrepertoire in eine bestimmte Formation oder Chiffrierung umgewandelt werden. Dies kann zur Datenkomprimierung und zur effizienten Übertragung von Informationen verwendet werden.

Gerät und Support: Ein Gerät ist eine physische oder virtuelle Einheit, die zur Ausführung bestimmter Aufgaben oder Funktionen dient. Support bezieht sich auf die Hilfe, Unterstützung oder Dienstleistungen, die für die Wartung und Funktionalität des Geräts benötigt werden.

Ordner und Geheimschrift: Ein Ordner ist ein digitaler Speicherort, in dem Dateien und Dokumente organisiert und gespeichert werden. Geheimschrift bezieht sich auf verschlüsselte Informationen, die nur für autorisierte Personen verständlich sind.

Programm und Personenbezogene: Ein Programm ist eine Sequenz von Anweisungen, die einen Computer anweisen, bestimmte Aufgaben auszuführen. Personenbezogene Informationen sind Daten, die sich auf eine bestimmte Person beziehen und ihre Identität offenlegen können.

Verklausulieren und Verbergen: Verklausulieren bezieht sich auf die Verwendung verschleiernder Sprache oder Ausdrücke, um Informationen zu verschleiern oder zu verschlüsseln. Verbergen bedeutet, etwas außer Sichtweite oder unbemerkt zu halten.

Serverschrankreinigung im Kontext der Dataintegrity

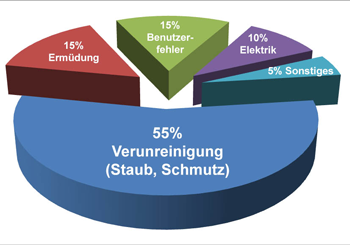

Die Serverschrankreinigung ist ein wesentlicher Bestandteil der Dataintegrity in Unternehmen. Sie trägt dazu bei, die Integrität, Verfügbarkeit und Leistung der IT-Infrastruktur zu gewährleisten, was unmittelbar mit der Sicherheit von gespeicherten Daten verbunden ist. Hier sind einige Aspekte, wie Serverschrankreinigung die Dataprotection unterstützt:

Serverschränke ziehen Staub und Partikel an, die sich auf Hardwarekomponenten ablagern können. Diese Ablagerungen können die Belüftungssysteme beeinträchtigen und die Server überhitzen lassen, was zu Datenverlust oder Hardwareausfällen führen könnte. Regelmäßige Reinigung trägt zur Vermeidung dieser Probleme bei.

Überhitzung ist eine ernsthafte Bedrohung. Eine ordnungsgemäße Reinigung hilft, eine angemessene Luftzirkulation zu gewährleisten und somit Überhitzung zu verhindern, was die Lebensdauer der Geräteausstattung verlängert und die Datenintegrität schützt.

Regelmäßige Reinigung minimiert Ausfallzeiten aufgrund von Hardwareproblemen. Wenn Rechnerhardware richtig gewartet wird, ist die Wahrscheinlichkeit von Ausfällen geringer, was die Verfügbarkeit von Diensten und Daten verbessert.

Ablagerungen von Staub oder anderen Materialien in Serverschränken können ein Brandrisiko darstellen. Eine gründliche Reinigung trägt dazu bei, dieses Risiko zu verringern und somit die physische Sicherheit der Daten zu verbessern.

Hygiene ist auch ein Sicherheitsaspekt. Saubere Serverschränke schaffen eine ordentliche Umgebung, die die Arbeit der IT-Fachleute erleichtert, um schnell auf Probleme zu reagieren und die Security zu wahren.

Die Reinigung sollte nach einem geplanten Zeitplan durchgeführt werden, um die Effektivität und Konsistenz zu gewährleisten. Durch diese Maßnahme wird nicht nur die Leistungsfähigkeit der Hardware optimiert, sondern auch die Datensicherheit erhöht.

Links