Die Sicherheit des EDV-Schranks und des darin befindlichen Equipments vor unbefugtem Zugriff ist von entscheidender Bedeutung, um sensible Dateien und IT-Infrastrukturen zu schützen. Verschiedene Sicherheitsmechanismen werden eingesetzt, um einen autorisierten Zugang zu gewährleisten und unbefugten Zutritt zu verhindern.

Schlösser und Schlüssel: Grundlegender physische Prävention

Physische Schlösser und Schlüssel sind grundlegende Sicherheitsmechanismen, die am Serverschrank angebracht werden, um Zugriffsrechte zu kontrollieren. Nur autorisierte Personen mit dem entsprechenden Key haben die Befugnis, den Serverschrank zu öffnen.

Elektronische Zugangskontrolle: Moderne Absicherung mit Zugriffsrechten

Elektronische Zugangskontrollsysteme verwenden PIN-Codes, Karten oder biometrische Daten wie Fingerabdrücke, um die Zugriffskontrolle auf den Serverschrank zu regeln. Administratoren können individuelle Zugriffsrechte vergeben und überwachen, wer auf welchen Bereich des Serverschranks zugreifen darf.

Überwachungskameras und Alarmsysteme: Aktive Überwachung und Alarmierung

Die Integration von Überwachungskameras und Alarmsystemen in den Serverschrank ermöglicht eine kontinuierliche Überwachung des Standorts. Bewegungserkennung und Alarme tragen dazu bei, verdächtige Aktivitäten zu erkennen und sofortige Maßnahmen einzuleiten.

Biometrische Sicherheitslösungen: Hochsichere Zugangskontrolle

Biometrische Sicherheitslösungen wie Fingerabdruck- oder Retina-Scans bieten ein hohes Maß an Sicherheit. Diese Technologien verwenden individuelle biometrische Merkmale zur Identifikation autorisierter Benutzer und gewährleisten so einen äußerst sicheren Berechtigung auf den Serverschrank.

Netzwerkschränke und Sicherheit:

Netzwerkschränke spielen eine entscheidende Rolle bei der Sicherung von IT-Infrastrukturen. Diese Schränke bieten physischen Schutz für Server, Netzwerkgeräte und andere kritische Komponenten. Sie sind mit robusten Schlössern ausgestattet und tragen so zur Security des gesamten IT-Systems bei.

Verschlüsselung und Datensicherheit:

Verschlüsselung ist ein wesentlicher Bestandteil der Datensicherheit. Sie ermöglicht es, Informationsmaterial in eine unverständliche Form umzuwandeln, die nur mit dem richtigen Key wieder lesbar ist. Durch den Einsatz von Verschlüsselungstechniken wird die Vertraulichkeit der übertragenen oder gespeicherten Dateien gewahrt, was entscheidend für die Gefahrenabwehr für sensitive Informationen ist.

Authentifizierung und Zugangskontrolle:

Authentifizierung ist der Prozess der Überprüfung der Identität einer Person oder eines Systems. Sie wird eingesetzt, um sicherzustellen, dass nur autorisierte Benutzer auf Ressourcen zugreifen können. Mit wirksamen Authentifizierungsmethoden können IT-Systeme geschützt und die Security erhöht werden.

WLAN-Sicherheit und Internet-Privatsphäre:

Die Sicherheit von drahtlosen Netzwerken (WLAN) ist von entscheidender Bedeutung. Zusätzlich spielt die Privatsphäre im Internet eine wichtige Rolle, und die Kommunikation sollte verschlüsselt werden, um die Privatsphäre der Benutzer zu beschützen.

SSL und Internet-Sicherheit:

SSL (Secure Sockets Layer) ist ein Verschlüsselungsprotokoll, das für sichere Mitteilungen im Internet verwendet wird. Es gewährleistet, dass die übertragene Information verschlüsselt ist und somit vor potenziellen Angriffen geschützt ist, was die allgemeine Internet-Sicherheit verbessert.

Managed Services und Systemsicherheit:

Managed Services bieten professionelle Unterstützung für die Verwaltung von IT-Systemen, einschließlich Sicherheitsaspekten. Durch den Einsatz von Managed IT-Services können Unternehmen sicherstellen, dass ihre Systeme kontinuierlich überwacht, gewartet und auf Sicherheitsbedrohungen reagiert wird.

Anwendungen und Security gegen Angriffe:

Die Security von Anwendungen ist von entscheidender Bedeutung, um diese vor Angriffen zu schützen. Sicherheitsmechanismen wie Verschlüsselung, Authentifizierung und Zugriffskontrolle werden eingesetzt, um die Vertraulichkeit und Integrität von Anwendungen zu gewährleisten und sie gegen verschiedene Angriffe zu verteidigen.

Access für IT-Sicherheit:

Der Zugang zu Information Technology-Ressourcen erfordert eine stringente Authentifizierung. Die Sicherheit von IT-Systemen wird durch effektive Zugriffskontrolle gewährleistet, wobei Authentifizierungsmethoden wie Passwörter, biometrische Identifikation und Zwei-Faktor-Authentifizierung eingesetzt werden, um sicherzustellen, dass nur autorisierte Benutzer auf verschlüsselte Dateien zugreifen können.

Verschlüsselung und IT-Sicherheit im Internet:

Die Security von Informationen im Internet und in IT-Systemen wird durch Verschlüsselung gewährleistet. Datenübertragungen, insbesondere über WLAN und Netzwerke, sollten verschlüsselt werden, um sicherzustellen, dass die Infos geschützt und privat bleiben. Die Verwendung von Schlüsseln ist entscheidend, um diese Verschlüsselung wirksam zu nutzen.

Network Security und Mechanismen:

Netzwerksicherheit ist von höchster Bedeutung in der Informationstechnologie. Mechanismen wie Firewalls, Intrusion Detection Systems und Verschlüsselungsprotokolle tragen zur Gewährleistung der Cybersicherheit von Netzwerken bei. Diese Mechanismen spielen eine entscheidende Rolle bei der Sicherung von Werten und Informationen in einer vernetzten Welt.

Informationssicherheit durch 19-Zoll-Racks und Serverschränke:

Die Security von IT-Infrastruktur ist unerlässlich, und 19-Zoll-Racks sowie Serverschränke spielen dabei eine entscheidende Rolle. Diese Schränke bieten physische Selbstverteidigung für wertvolle Hardware und Daten. Zusätzlich ermöglichen sie eine effektive Organisation und Überwachung der IT-Infrastruktur, inklusive Brandschutz und Unterbrechungsfreie Stromversorgung (USV-Anlagen).

Sicherheitsplattformen und Cloud-Lösungen:

Sicherheitsplattformen spielen eine entscheidende Rolle bei der Absicherung von Informationstechnologie. In der heutigen vernetzten Welt sind auch Cloud-Lösungen entscheidend, um Sicherheit auf verschiedenen Ebenen zu gewährleisten. Dies umfasst auch das Monitoring von Infrastruktur, Kabelmanagement und effektive Unterstützung durch spezialisierte Software.

Netzwerkschrank für IT-Sicherheit:

Der Netzwerkschrank ist eine zentrale Komponente in der Netzwerksicherheit von IT-Infrastrukturen. Er bietet eine physische Schutzvorkehrung für kritische Netzwerkgeräte und Server. Durch die Integration von Sicherheitsmechanismen wie Firewall, Intrusion Detection System (IDS), Intrusion Prevention System (IPS) und Zugriffskontrolle trägt der Netzwerkschrank erheblich zur IT-Security des gesamten Netzwerks bei.

Internet-Sicherheit und Schutzmaßnahmen:

Internet-Sicherheit ist von entscheidender Bedeutung, da das Internet eine Vielzahl von Bedrohungen mit sich bringt. Maßnahmen wie Verschlüsselung und Zugriffskontrolle sind grundlegend, um die Security der Datenübertragung zu gewährleisten. Die Anwendung von Sicherheitszertifikaten, SSL und VPNs spielt eine wichtige Rolle bei der Absicherung der Internetkommunikation.

Sicherheitsmechanismen:

Authentifizierung und Zugriffskontrolle sind Kernprinzipien der IT-Sicherheit. Durch den Einsatz von Zwei-Faktor-Authentifizierung (2FA), Biometrie, Passwortrichtlinien und digitalen Fingerabdrücken kann der Zutritt auf sensible Datensätze und Systeme nur von autorisierten Benutzern erfolgen. Diese Sicherheitsmechanismen bewahren vor Datendiebstahl.

Sicherheitsmanagement und Analyse:

Ein effektives Sicherheitsmanagement umfasst Schwachstellenmanagement, Penetration Testing, Sicherheitsrichtlinien und -audit sowie Sicherheitsüberwachung. Diese Maßnahmen helfen dabei, potenzielle Schwachstellen zu identifizieren, Angriffe zu simulieren, Sicherheitsrichtlinien zu definieren und die Sicherheit kontinuierlich zu überwachen und zu verbessern.

Datenschutz und Sicherheitsrichtlinien:

Datenschutzrichtlinien und die Absicherung personenbezogener Fakten sind entscheidende Aspekte in der heutigen digitalen Welt. Die Umsetzung von Datenschutzrichtlinien und die Einhaltung von Sicherheitsstandards wie Public Key Infrastructure (PKI) gewährleisten eine angemessene Verschlüsselung, geschützte Kommunikation und den Zugriffsschutz auf sensible Mitteilungen.

Die Implementierung dieser Sicherheitsmechanismen gewährleistet, dass der Serverschrank und das darin enthaltene Equipment geschützt sind. Diese Maßnahmen tragen dazu bei, die Integrität, Vertraulichkeit und Verfügbarkeit der in den Servern gespeicherten Angaben zu wahren. Sie bilden das Fundament für eine umfassende IT-Sicherheitsstrategie, die darauf abzielt, Netzwerke, Kennzahlen und Systeme vor einer Vielzahl von Bedrohungen zu behüten und den Nutzern ermöglicht, die Vorteile der digitalen Welt zu nutzen, ohne dabei die Sicherheit der Auskünfte zu gefährden..

Sicherheitsmechanismus: Grundlegendes Verständnis für Digitale Sicherheit:

- Verschlüsselung: Verschlüsselung ist ein Prozess, bei dem Details in einen Code umgewandelt werden, um ihre Vertraulichkeit zu gewährleisten und unautorisierten Zugriffsmöglichkeiten zu verhindern.

- Zugriffskontrolle: Zugriffskontrolle regelt, wer auf bestimmte Ressourcen zugreifen darf, und sorgt dafür, dass nur autorisierte Benutzer berechtigten Zugang erhalten.

- Firewalls: Firewalls sind Sicherheitsvorrichtungen, die den Datenverkehr zwischen Netzwerken kontrollieren und unerwünschte Zugriffe blockieren.

- Intrusion Detection System (IDS): Ein IDS überwacht das Netzwerk auf verdächtige Aktivitäten und Alarme, wenn mögliche Angriffe oder Sicherheitsverletzungen erkannt werden.

- Intrusion Prevention System (IPS): Ein IPS erkennt bösartigen Datenverkehr und kann aktiv eingreifen, um Angriffe zu blockieren oder abzuwehren.

- Multi-Faktor-Authentifizierung (MFA): MFA verwendet mehrere Identifikationsmethoden, um die Sicherheit zu erhöhen, z.B. Kombination von Passwort, Fingerabdruck und SMS-Code.

- Biometrische Authentifizierung: Diese Authentifizierungsmethode verwendet biologische Merkmale wie Fingerabdrücke oder Gesichtsscans zur Identifikation von Personen.

- Netzwerksegmentierung: Netzwerksegmentierung unterteilt ein Netzwerk in isolierte Segmente, um die Nutzbarkeit auf sensible Unterlagen zu beschränken und die Sicherheit zu erhöhen.

- Sicherheitsrichtlinien: Sicherheitsrichtlinien legen fest, wie Mitarbeiter und Systeme sich in Bezug auf Sicherheitsverfahren und -praktiken verhalten sollten.

- Penetrationstests: Penetrationstests sind kontrollierte Angriffe, um Schwachstellen in einer IT-Anlage oder einer Anwendung aufzudecken und zu beheben.

- Sicherheitsaudit: Ein Sicherheitsaudit überprüft und bewertet die Sicherheitsmaßnahmen und -praktiken eines Unternehmens, um Schwachstellen zu identifizieren.

- Verschlüsselter Austausch: Dies bezieht sich auf die Bewahrung von Datenmaterial während ihrer Übertragung durch Verschlüsselung, um sicherzustellen, dass sie nicht abgefangen oder manipuliert werden.

- Incident Response Plan: Ein Incident Response Plan ist ein vordefinierter Prozess, der bei Sicherheitsvorfällen umgesetzt wird, um effizient und effektiv darauf zu reagieren.

- Zero Trust-Modell: Das Zero Trust-Modell geht davon aus, dass keine vertrauenswürdige Zone im Netzwerk existiert, und überprüft kontinuierlich jedes Zugreifen, unabhängig vom Standort.

- Patch-Management: Patch-Management befasst sich mit der Aktualisierung von Programmen, um Sicherheitslücken zu schließen und die Integrität des Systems zu gewährleisten.

- Virtuelle private Netzwerke (VPN): VPNs bieten eine abgesicherte Verbindung über das Internet, indem sie den Datenverkehr verschlüsseln und den Benutzer anonymisieren.

- Phishing-Schutz: Phishing-Schutz bezieht sich auf Maßnahmen, um Benutzer vor betrügerischen E-Mails oder Websites abzusichern, die darauf abzielen, vertrauliche Angaben zu stehlen.

- Datenklassifizierung: Datenklassifizierung ordnet Input entsprechend ihrer Sensitivität ein, um eine angemessene Sicherheit und Zugriffskontrolle zu gewährleisten.

- Datensicherung: Datensicherung ist die regelmäßige Sicherung von Daten, um sicherzustellen, dass im Falle eines Ausfalls oder Angriffs eine Wiederherstellung möglich ist.

- Sicherheitsüberwachung: Die kontinuierliche Überwachung von Systemen und Netzwerken, um verdächtige Aktivitäten zu erkennen und darauf zu reagieren, um die Sicherheit zu gewährleisten.

- Antivirus-Software: Antivirus-Software erkennt, blockiert und entfernt Schadsoftware, um Computer und Systeme zu verteidigen.

- Sandboxing: Sandboxing isoliert potenziell schädliche Anwendungen oder Dateien in einer sicheren Umgebung, um deren Auswirkungen zu begrenzen.

- Verschlüsselte Dateispeicherung: Hierbei werden Dateien in verschlüsselten Formaten gespeichert, um ihre Sicherheit und Integrität zu gewährleisten.

- Zwei-Faktor-Authentifizierung (2FA): 2FA ist ein Sicherheitsverfahren, bei dem Benutzer ihre Identität durch die Kombination von zwei verschiedenen Faktoren bestätigen müssen, z.B. ein Passwort und ein temporärer Code.

- Sicherheitsbewertung: Eine Sicherheitsbewertung umfasst die Bewertung und Analyse der Sicherheitslage eines Systems oder Netzwerks, um potenzielle Schwachstellen zu identifizieren.

- Verschlüsselte Datenübertragung: Hierbei werden Inhalte während der Übertragung verschlüsselt, um sicherzustellen, dass sie vor unerlaubter Erreichbarkeit geschützt sind.

- Endpoint-Sicherheit: Die Sicherheit von Endpunkten befasst sich mit der Abschirmung von IT-Geräten wie Computern, Smartphones und Tablets vor Sicherheitsbedrohungen.

- Identity and Access Management (IAM): IAM bezieht sich auf die Verwaltung von Identitäten und Berechtigungen, um sicherzustellen, dass nur autorisierte Personen auf Ressourcen zugreifen.

- Sicherheitsanalysen: Sicherheitsanalysen beinhalten die Untersuchung von Sicherheitsvorfällen, um Muster zu identifizieren und zukünftige Sicherheitsmaßnahmen zu verbessern.

- Secure Coding Practices: Diese bewährten Methoden umfassen vertrauliche Techniken für die Entwicklung von Applikationen, um Sicherheitslücken zu minimieren und Angriffe zu verhindern.

- Access: Steuert die Nutzungsberechtigung auf Ressourcen in einem System.

- Information Management: Die Verwaltung und Organisation von Betriebsinformationen in der IT-Ausstattung oder einer Organisation.

- Netzwerk: Ein Zusammenschluss von Anlagen, die miteinander kommunizieren und Tatsachen austauschen können.

- Open Platform Communications Unified Architecture (OPC UA): Ein Industriestandard für die Interaktion in der Automatisierungsindustrie, der Sicherheit und Interoperabilität betont.

- Schlüssel (Key): Eine Zeichenfolge oder Information, die in Verschlüsselungsverfahren verwendet wird, um Aufzeichnungen zu verschlüsseln und zu entschlüsseln.

- Sicherheit (Safety): Maßnahmen und Mechanismen zur Absicherung von Systemen, Inhalten und Ressourcen vor unautorisiertem Gebrauch oder Schäden.

- WEP (Wired Equivalent Privacy): Ein Sicherheitsverfahren für drahtlose Netzwerke, das mittlerweile als unsicher gilt.

- WLAN (Wireless Local Area Network): Ein lokales drahtloses Netzwerk, das Vorrichtungen ermöglicht, drahtlos miteinander zu kommunizieren und auf Ressourcen zuzugreifen.

- Verfahren (Procedures): Spezifische Abläufe oder Schritte, die in einer bestimmten Art und Weise ausgeführt werden, um ein Ziel zu erreichen.

- Artikel (Article): Ein Element oder Beitrag in einem System, einer Publikation oder einer Datenbank.

- Content: Der Inhalt, der in einem System, einer Webseite oder einer Anwendung vorhanden ist.

- Einstellungen (Settings): Konfigurationsoptionen und Parameter, die das Verhalten von Systemen oder Anwendungen beeinflussen.

- Grundlagen (Basics): Die fundamentalen Prinzipien oder Konzepte eines bestimmten Themas.

- Computing Service: Dienste im Bereich der Informationsverarbeitung und Datenverwaltung.

- Hilfe (Help): Unterstützung oder Unterlagen, die Benutzern bei der Verwendung von Systemen oder Anwendungen unterstützen.

- Administration: Die Verwaltung und Steuerung von Ressourcen, Prozessen und Systemen.

- Managed-Services: Dienstleistungen, bei denen bestimmte Aufgaben oder Systeme von einem externen Anbieter verwaltet und gewartet werden.

- Angriffe (Attacks): Bösartige Aktionen oder Aktivitäten, die darauf abzielen, Sicherheitsmechanismen zu umgehen oder zu beeinträchtigen.

- Anwendung (Application): Ein Programm, das spezielle Funktionen oder Aufgaben ausführt.

- Betrieb (Operation): Die laufende Funktionalität und Nutzung eines Systems oder einer Anwendung.

- Key Algorithmus (Key Algorithm): Ein spezifischer Algorithmus, der zur Erzeugung von Verschlüsselungsschlüsseln verwendet wird.

- Mechanismus (Mechanism): Ein Prozess oder Ansatz, um ein bestimmtes Ziel zu erreichen oder ein Problem zu lösen.

- Password Authentication: Die Verwendung von Passwörtern zur Authentifizierung von Benutzern.

- Klartext (Plain Text): Unverschlüsselter Text oder Daten, die ohne Verschlüsselung sichtbar und verständlich sind.

- Digitale Europa: Initiativen und Maßnahmen zur Förderung der Digitalisierung in Europa.

- Werte (Values): Grundlegende Prinzipien oder Überzeugungen, die im IT-Equipment oder einer Organisation geschätzt werden.

- Trusted: Vertrauenswürdig und zuverlässig in Bezug auf Sicherheit und Leistung.

- Sicherheitsplattform (Security Platform): Eine integrierte Plattform mit verschiedenen Sicherheitsmechanismen.

- Policy Mechanismus (Policy Mechanism): Eine Anlage oder ein Ansatz zur Umsetzung von Sicherheitsrichtlinien und -verfahren.

- Versorgung Produkte Systems (Supply Products Systems): Produkte und Systeme, die zur Sicherheit und Versorgung von Netzwerken und Infrastrukturen dienen.

- SGB (Sicherheitsgesetzgebung): Gesetzliche Regelungen und Vorschriften, die die Sicherheit von Systemen und Daten in bestimmten Branchen oder Ländern regeln.

- Zubehör (Accessories): Zusätzliche Komponenten oder Geräte, die zusammen mit Hauptgeräten verwendet werden, um Sicherheit zu verbessern oder Funktionen zu erweitern.

- Network ambulante Solutions: Sicherheitslösungen, die mobilen Geräten und Anwendungen in Netzwerken gewidmet sind.

- Software Behandlung (Software Handling): Maßnahmen und Verfahren zur sicheren Verwendung und Verwaltung von Softwareanwendungen, um Sicherheitsrisiken zu minimieren.

- Hilfsmittel Support (Tool Support): Unterstützende Werkzeuge und Ressourcen, die bei der Implementierung und Verwaltung von Sicherheitsmechanismen helfen.

- Protection (Schutz): Maßnahmen und Sicherheitsvorkehrungen zur Verteidigung von Systemen, Einträgen und Benutzern vor Schäden und unerlaubte Handhabung.

- Qualitätssicherung (Quality Assurance): Prozesse und Verfahren, um sicherzustellen, dass Sicherheitsmechanismen und -richtlinien den erwarteten Qualitätsstandards entsprechen.

- Vorbereitung (Preparation): Aktivitäten und Maßnahmen im Voraus, um auf Sicherheitsrisiken und -bedrohungen vorbereitet zu sein.

- Entwicklung (Entwicklung): Der Prozess der Schaffung und Verbesserung von Sicherheitslösungen und -mechanismen.

- Gerätenetz (Device Network): Ein Netzwerk, das aus verschiedenen Techniken besteht und zur Kontaktaufnahme und Interaktion untereinander dient.

- Cloud Data Center (Cloud Rechenzentrum): Ein zentralisiertes Rechenzentrum, das Cloud-Dienste und -Ressourcen bereitstellt.

- Infrastruktur (Infrastructure): Die grundlegende technologische Ausstattung, die für den Betrieb von Sicherheitsmechanismen benötigt wird.

- Virtualisierung (Virtualization): Die Erstellung virtueller Versionen von Ressourcen wie Servern oder Netzwerken zur effizienteren Nutzung und Sicherheit.

- Brandschutz (Fire Protection): Maßnahmen und Ausrüstung zur Vermeidung und Bekämpfung von Bränden in Rechenzentren und Serverräumen.

- Risiken (Risiken): Mögliche Gefahren und Unsicherheiten, die Sicherheit und Betrieb beeinträchtigen könnten.

- Baustaub (Construction Dust): Maßnahmen zur Verhinderung von Schäden durch Staub während Bau- oder Wartungsarbeiten.

- Backup (Datensicherung): Sicherung von Daten, um deren Wiederherstellung nach einem Ausfall oder einer Beschädigung sicherzustellen.

- 19 Zoll Racks (19-Zoll-Racks): Standardisierte Racks zur Aufnahme von Hardwarekomponenten in Rechenzentren.

- Hosting (Hosting): Bereitstellung von Servern und Infrastruktur für die Unterbringung von Anwendungen oder Websites.

- Colocation (Colocation): Gemeinsame Nutzung von Rechenzentrumseinrichtungen und Ressourcen durch verschiedene Organisationen.

- Cyber Ressourcen (Cyber Resources): Digitale Ressourcen und Werkzeuge, die zur Gewährleistung der Cybersicherheit eingesetzt werden.

- Geschäftskunden (Business Customers): Organisationen, die Sicherheitslösungen für ihre geschäftlichen Anforderungen nutzen.

- Compliance (Compliance): Befolgung gesetzlicher Vorschriften und Sicherheitsstandards.

- Standortvernetzung (Site Networking): Vernetzung von verschiedenen Standorten eines Unternehmens zur verbesserten Nachrichtenübermittlung und Datenaustausch.

- Beratung (Consulting): Fachliche Beratung zur Entwicklung und Umsetzung von Sicherheitsstrategien und -solutions.

- Unternehmensgreen (Green Enterprise): Initiativen zur Förderung von Umweltverträglichkeit und Energieeffizienz.

- Workplace Edge (Edge Serverraum): Sicherheitssysteme und -mechanismen, die direkt am Rand des Unternehmensnetzwerks implementiert sind.

- Stromversorgung (Power Supply): Versorgung mit elektrischer Energie für den Betrieb von Systemen.

- Netzwerkschrank 19 Zoll (19-Zoll-Rack): Ein Schrank zur Aufnahme von Netzwerkgeräten und -ausrüstungen.

- Rackreinigung (Rack Cleaning): Reinigungsverfahren, um Staub und Schmutz von Ausrüstungen in Racks zu entfernen.

- Digitalisierung: Umwandlung von analogen Materialien und Prozessen in digitale Formate und Abläufe.

- Mittelstand (SMEs - Small and Medium-sized Enterprises): Kleinere und mittlere Unternehmen, die oft eine zentrale Rolle in der Wirtschaft spielen.

- Cyber-Sicherheit (Cybersecurity): Obhut von Computersystemen, Netzwerken, und Dokumenten vor Cyberbedrohungen.

- Malware: Bösartige Softwaretools, die dazu entworfen ist, Schaden anzurichten oder unautorisierte Bedienung auf Computersysteme zu erlangen.

- Tools (Werkzeuge): Softwareanwendungen oder Geräte, die zur Durchführung bestimmter Aufgaben oder Funktionen dienen, oft im Bereich der IT-Sicherheit.

- Phishing: Eine betrügerische Methode, bei der versucht wird, Benutzer zur Preisgabe persönlicher Auskünften zu verleiten, indem man sich als vertrauenswürdige Quelle ausgibt.

- E-Mail: Elektronische Nachrichten, die über Netzwerke gesendet und empfangen werden, eine häufige Methode für die Konversation und Verbreitung von Mitteilungen.

- Definition: Klare und präzise Festlegung und Beschreibung von Begriffen oder Konzepten.

- Angebote (Offers): Dienstleistungen oder Produkte, die zur Verfügung stehen oder vorgeschlagen werden.

- Online-Wissen (Online Knowledge): Wissen, das über das Internet zugänglich ist und online geteilt und abgerufen werden kann.

- KMU (Klein- und Mittelständische Unternehmen) Dienste: Spezielle Dienstleistungen und Unterstützung für kleine und mittelständische Firmen.

- Viren: Schädliche Programme, die sich vermehren und andere Programme beeinträchtigen kann.

- Schäden (Damages): Unbeabsichtigte oder beabsichtigte Verluste oder Beeinträchtigungen von Daten, Ressourcen oder Systemen.

- Fernwartung (Remote Maintenance): Verwaltung und Wartung von Systemen aus der Ferne, um Probleme zu lösen oder Updates durchzuführen.

- Updates: Aktualisierungen von Betriebssystem, Applikation oder Systemen, um Fehler zu beheben oder neue Funktionen hinzuzufügen.

- Elektronische Datenverarbeitung (EDV-Sicherheit): Sicherstellung von Dokumentationen und Prozessen in elektronischen Systemen.

- IT-Systemhaus: Ein Provider, der IT-Dienstleistungen und ITK-Lösungen anbietet.

- Sicherheitsmechanismus: Ein Sicherheitsmechanismus ist eine definierte Methode oder ein Verfahren, um Daten, Systeme oder Netzwerke vor unbefugter Handhabung, Schäden oder Manipulation abzuwehren.

- Access: Zugriffserlaubnis auf bestimmte Ressourcen oder Kommunikationen innerhalb eines Systems oder Netzwerks, der durch Sicherheitsmechanismen und Richtlinien gesteuert wird.

- Fokus Management: Effektives Securitymanagement, das auf die Implementierung und Aufrechterhaltung von Sicherheitsfunktionen und -richtlinien in einem Betrieb abzielt.

- OPC UA (Open Platform Communications Unified Architecture): Ein offener Industriestandard für den Dialog und Interoperabilität von Automatisierungssystemen, der auch Sicherheitsaspekte betont.

- WEP (Wired Equivalent Privacy): Ein veraltetes Sicherheitsprotokoll für drahtlose Netzwerke, das aufgrund von Sicherheitslücken nicht mehr empfohlen wird.

- WLAN (Wireless Local Area Network): Ein drahtloses Netzwerk, das Technologien ermöglicht, drahtlos miteinander zu kommunizieren und auf Ressourcen zuzugreifen.

- Verfahren: Eine definierte Abfolge von Schritten oder Aktionen, die in einer bestimmten Weise ausgeführt werden, um ein bestimmtes Ziel zu erreichen.

- Artikel und Content: Nachrichten, oder Daten, sei es in schriftlicher, visueller oder digitaler Form.

- Einstellungen und Grundlagen: Die grundlegenden Konfigurationen und Prinzipien, die für die Sicherheit von Systemen und Netzwerken von Bedeutung sind.

- Computing technische Hilfe: Unterstützung und Hilfsmittel im Bereich der Informationstechnologie, insbesondere in Bezug auf technische Aspekte und Problemlösungen.

- Angriffe und Network Betrieb: Bösartige Aktionen oder Vorfälle, die das Netzwerk und den Betrieb eines Systems beeinträchtigen können.

- Mechanismus und Password Authentication: Technische Methoden und Authentifizierungssysteme, die die Nutzungserlaubnis auf Systeme durch Passwörter steuern.

- Safety mobile deutschen trusted: Vertrauenswürdige mobile Sicherheitslösungen, die den deutschen Sicherheitsstandards entsprechen.

- Sicherheitsplattform und Policy Mechanismus: Eine integrierte Plattform mit Sicherheitsfunktionen und Richtlinienmechanismen zur Gewährleistung der Sicherheit in einer IT-Umgebung oder Netzwerk.

- Versorgung und Kontakt Produkte Systems: Produkte und Systeme, die für die Bereitstellung von Unterhaltungen und Sicherheit in Firmen relevant sind.

- SGB und Network ambulante Technologielösungen: Relevantes Equipment für mobile Netzwerke im Gesundheitswesen (ambulante Pflege) unter Erfüllung der Datenschutzrichtlinien.

- Applikation Behandlung und Hilfsmittel Protection: Werkzeuge und Sicherheitsmechanismen, die die ordnungsgemäße Behandlung von Apps und den Fürsorge vor Bedrohungen unterstützen.

- Geräten Data Center Cloud Datacenter: Hardware und Ressourcen, die in Rechenzentren und Cloud-Datenzentren für die Speicherung und Verarbeitung von Einzelheiten verwendet werden.

- Microsoft Partner & Rechenzentren: Partnerschaften mit Microsoft im Bereich Rechenzentren und Cloud-Dienste zur Optimierung von Sicherheitsaspekten.

- Gesellschaften reinigen Geräte Virtualisierung Risiken Backup: Maßnahmen zur Risikominimierung durch die Reinigung von Ausstattungen, Virtualisierung und regelmäßige Backups.

- Datacenter Cyber Raum Serverräume Serverschränke: Räume und Strukturen in einem Datacenter, die zur Unterbringung und zum Prävention von Servern und IT-Infrastruktur dienen.

- Prozesse KMU Best Practices Schadsoftware EDV-Sicherheit: Geschäftsprozesse und bewährte Methoden für kleine und mittlere Betriebsorganisationen (KMU) im Umgang mit Schadsoftware und IT-Sicherheit.

- Spam: Unerwünschte Nachrichten, normalerweise per E-Mail, die in großer Anzahl versendet werden und oft Werbung, betrügerische Angebote oder unerwünschte Inhalte enthalten.

- Virtualisierung und Cloud: Technologien, die es ermöglichen, physische Ressourcen zu abstrahieren und virtuelle Umgebungen zu schaffen, um die Effizienz und Flexibilität von IT-Infrastrukturen zu verbessern.

- Partnerschaften und Rechenzentren: Kooperationen zwischen Organisationen und Rechenzentren zur gemeinsamen Nutzung von Ressourcen und Expertise für einen verbesserten Betrieb und Sicherheit.

- Reinigen und Geräte: Regelmäßige Wartung und Pflege von IT-Geräten, um ihre Leistungsfähigkeit zu erhalten und Sicherheitsrisiken zu minimieren.

- Best Practices und Schadsoftware: Empfohlene Vorgehensweisen und bewährte Methoden zur Vermeidung von Schadsoftware und zur Gewährleistung der IT-Sicherheit.

- Elektronische Datenverarbeitung und EDV-Sicherheit: Die Verarbeitung von Datenquellen durch elektronische Systeme und Maßnahmen, um diese Datenbanken vor unautorisierter Erreichbarkeit und Beschädigung abzuschirmen.

- Sicherheitsmechanismus: Ein Sicherheitsmechanismus ist eine integrierte Methode oder Technologie, die dazu dient, Systeme und Dateisysteme vor unbefugter Benutzung oder Schäden zu bewahren.

- Access und Netzwerk: Der Eingriff auf ein Netzwerk wird durch Sicherheitsmechanismen und Regeln geregelt, um unerwünschte Verwendung zu verhindern.

- OPC UA (Open Platform Communications Unified Architecture): Ein Industriestandard, der eine zuverlässige Mitteilungsaustausch zwischen verschiedenen Systemen ermöglicht.

- Verfahren und Grundlagen: Die richtigen Verfahren und Grundlagen sind entscheidend, um Sicherheitsmechanismen effektiv einzusetzen und zu warten.

- Computing und technische Hilfe: Technische Unterstützung und Hilfe sind unerlässlich, um reibungslose Computing-Abläufe und Sicherheit zu gewährleisten.

- Managed Network und Key Algorithmus: Ein verwaltetes Netzwerk verwendet einen bestimmten Schlüsselalgorithmus, um die Sicherheit zu erhöhen und dir Verwendung zu steuern.

- Password Authentication und trusted Sicherheitsplattform: Die Authentifizierung über Passwörter ist ein häufiger Mechanismus, der auf einer vertrauenswürdigen Sicherheitsplattform basiert.

- Policy Mechanismus und Versorgung Artikel: Richtlinienmechanismen spielen eine entscheidende Rolle bei der Bereitstellung von Artikeln und Bekanntgaben gemäß den festgelegten Sicherheitsrichtlinien.

- Information Systems und SGB: Die Integration von Zubehör in Informationssysteme ist wichtig für die Sicherheit und Effizienz.

- Network Lösungen und Behandlung: Softwarelösungen, die speziell für mobile Netzwerke entwickelt wurden, erfordern eine angepasste Behandlung und Sicherheitsmaßnahmen.

- Hilfsmittel Support und Protection Netz: Hilfsmittel und Unterstützung sind notwendig, um das Netzwerk effektiv abzusichern und zu sichern.

- Cloud und Data Center: Cloud- und Rechenzentrumslösungen bieten flexible Speicher- und Verarbeitungsmöglichkeiten für Daten.

- Microsoft und rechenzentren: Microsoft ist ein wichtiger Akteur bei der Bereitstellung sicherer Rechenzentren und Cloud-Lösungen.

- Mitarbeiter und Reinigung: Mitarbeiter müssen für Sicherheitsaspekte sensibilisiert sein, einschließlich der Bedeutung von Sauberkeit und Hygiene im Rechenzentrum.

- 19 Zoll Racks und Cloud Data Center Hosting: 19-Zoll-Racks sind Standardausrüstungen zur Aufnahme von Hardware im Rechenzentrum oder bei Cloud-Hosting.

- Compliance und Planung: Die Respektierung von Sicherheitsstandards und die sorgfältige Planung sind wesentliche Bestandteile jeder Sicherheitsstrategie.

- Brand und Leitungen: Brandschutzmaßnahmen, einschließlich der richtigen Platzierung von Leitungen, sind kritisch für die Sicherheit eines Rechenzentrums.

- Risiko und Türen: Risikomanagement umfasst auch der Verwahrung von physischem Zugang, z.B. durch stabile Türen.

- Klimatisierung und Lösung Luft schließen Schränke: Die richtige Klimatisierung und luftdichte Schränke sind entscheidend, um die optimale Leistung von Hardware sicherzustellen.

- Kühlung Technik und LWL Kabel: Kühlungstechniken sind wichtig, um Überhitzung zu vermeiden, während Lichtwellenleiterkabel für effizienten Gesprächsverkehr sorgen.

- Digitalisierung und Mittelstand: Die Digitalisierung ist für den Mittelstand von entscheidender Bedeutung, erfordert jedoch auch umfassende Sicherheitsmaßnahmen.

- Cyber-Sicherheit: Kleine und mittlere Unternehmungen müssen spezielle Maßnahmen ergreifen, um sich vor den wachsenden Cyber-Bedrohungen zu schützen.

- Sicherheitslücken und Handwerk Systemen: Sicherheitslücken müssen in handwerklichen Systemen identifiziert und behoben werden, um ein robustes Sicherheitsniveau zu gewährleisten.

- Ransomware und Auswirkungen: Ransomware-Angriffe können verheerende Auswirkungen auf Organisationen haben, einschließlich des Verlusts von Datenbeständen und finanziellen Schäden.

- Downloads und Angriff: Unsichere Downloads können eine Eintrittspforte für Angriffe und Malware darstellen.

- Erfahrung und Systemhaus: Eine umfassende Erfahrung im Bereich IT-Sicherheit ist entscheidend für ein zuverlässiges Systemhaus.

- Sicherheitsmechanismus: Ein Sicherheitsmechanismus ist ein strukturierter Ansatz, der entwickelt wurde, um Systeme und Belegen vor unbefugter Eintrittsberechtigung oder Beschädigung zu beschützen.

- Fokus und Comliancemanagement: Der Fokus im Sicherheitsmanagement liegt darauf, Risiken zu identifizieren, Maßnahmen zu planen und zu implementieren, um die Sicherheit zu gewährleisten.

- OPC UA (Open Platform Communications Unified Architecture): OPC UA ist ein Industriestandard, der sich auf Interoperabilität und Sicherheit in der industriellen Automatisierung konzentriert.

- WEP und WLAN: WEP war eines der ersten Sicherheitsprotokolle für WLAN, ist jedoch anfällig für Sicherheitslücken und wird nicht mehr empfohlen.

- Internet-Sicherheit: Internet-Sicherheit befasst sich mit Strategien und Maßnahmen als Schutzmaßnahme von Datenträgern und Systemen vor Internetbedrohungen.

- Thema und Einstellungen: Das Thema Internet-Sicherheit erfordert präzise Einstellungen und Konfigurationen, um die bestmögliche Sicherheit zu gewährleisten.

- Technischer Service und Algorithmus: Technischer Service bezieht sich auf die Bereitstellung von Unterstützung und Wartung, die oft auf Algorithmen und spezifischen Mechanismen basiert.

- Password Authentication und Werte: Die Verwendung von Passwörtern zur Authentifizierung basiert auf dem Prinzip der Werte und Sicherheitsmechanismen.

- Versorgung und SGB: Zubehör zur Versorgung von Arbeitsmitteln ist entscheidend, um die Sicherheit in Systemen zu gewährleisten.

- Network Lösungen und Behandlung: Digitallösungen für mobile Netzwerke erfordern spezielle Softwarebehandlung für maximale Sicherheit und Effizienz.

- Hilfsmittel Support und Geräten Netz: Effektive Hilfsmittel und Support sind notwendig, um die Sicherheit von Netzwerken zu gewährleisten.

- Rechenzentren und Cloud: Rechenzentren und Cloud-Services bieten die Möglichkeit, Sicherheitslösungen zentral zu verwalten und zu optimieren.

- Reinigung und Data Center: Regelmäßige Reinigung von Datacentern ist entscheidend, um die optimale Funktionalitäten und Sicherheit der Geräte zu gewährleisten.

- Produkte und Sicherheit: Sicherheitsprodukte bieten Institutionen eine Vielzahl von Systemlösungen zur Gewährleistung einer robusten Sicherheitsinfrastruktur.

- Betriebsstätte und Übersicht: Geschäftsbetriebe benötigen eine umfassende Übersicht über ihre Sicherheitsstrategien, um potenzielle Schwachstellen zu identifizieren und zu beheben.

- Colocation und Geschäftskunden: Colocation-Dienste sind attraktiv für Geschäftskunden, da sie die Sicherheit und Zuverlässigkeit ihrer IT-Infrastruktur verbessern.

- Serverraum und Feuer: Brandschutzmaßnahmen sind entscheidend für die Sicherheit des Serverraums, um Brände zu verhindern oder zu bekämpfen.

- Gebäude und USV: Ununterbrochene Stromversorgungssysteme (USV) sind kritisch, um die Sicherheit der Stromversorgung in Gebäuden zu gewährleisten.

- Doppelboden und Räume: Doppelböden in Serverräumen unterstützen eine effektive Verkabelung und Lüftung, was die Sicherheit erhöht.

- Schrank und Lüfter: Schränke mit Lüftern verbessern die Luftzirkulation und tragen zur Kühlung von Elektroniken bei, was deren Sicherheit fördert.

- Computer und IT-Schrank: Computer, die in einem IT-Schrank untergebracht sind, müssen effizient gekühlt und geschützt werden, um die Sicherheit zu gewährleisten.

- Power und Patchpanel: Patchpanels spielen eine wichtige Rolle bei der Sicherstellung der Verbindung und des Betriebs von ITK-Geräten im Rechenzentrum.

- Verlegekabel und Serverschränken: Die ordnungsgemäße Verlegung von Kabeln in Serverschränken ist entscheidend für die Sicherheit und Effizienz des Netzwerks.

- Ventilatoren und Gehäuse: Ventilatoren in Gehäusen sorgen für eine angemessene Belüftung, was wiederum die Sicherheit der Geräte gewährleistet.

- Digitalisierung und Mittelstand: Die Digitalisierung bietet Chancen für den Mittelstand, erfordert jedoch auch ein angemessenes Sicherheitsbewusstsein und entsprechende Maßnahmen.

- Virenschutz und IT-Systemhaus: Virenschutz ist ein wesentlicher Bestandteil der Dienstleistungen, die ein IT-Systemhaus für die Sicherheit seiner Kunden anbietet.

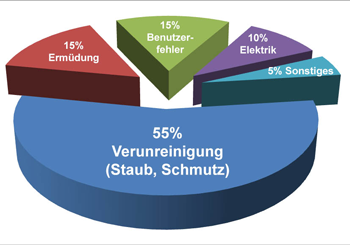

EDV-Schrankreinigung zur Gewährleistung von Betriebssicherheit

Die regelmäßige Reinigung von EDV-Schränken ist ein entscheidender Bestandteil der Sicherheitsmaßnahmen in einem Wirtschaftsunternehmen. Diese Maßnahme trägt dazu bei, eine optimale Funktionalität und Sicherheit der gespeicherten IT-Geräte zu gewährleisten. Ein sauberer Schrank reduziert das Risiko von Überhitzung und Kurzschlüssen, die zu Systemausfällen oder sogar zu Bränden führen könnten. Staub und Schmutz können die Belüftungssysteme beeinträchtigen, was zu einer ineffizienten Kühlung der Geräte führt. Darüber hinaus können Ablagerungen von Staub die Lebensdauer der Hardware verkürzen. Durch eine regelmäßige Reinigung, unter Berücksichtigung der Sicherheitsanforderungen, können potenzielle Sicherheitsrisiken minimiert und ein zuverlässiger Betrieb der EDV-Infrastruktur gewährleistet werden.