In einer Welt, in der digitale Technologien den Alltag dominieren, gewinnt IT-Security für Organisationen stetig an Bedeutung. Ein effektiver Schutz vor Cyberbedrohungen ist nicht mehr nur ratsam, sondern von entscheidender Bedeutung. Cybersicherheit ist der Schlüssel, um sensible Daten zu schützen, Betriebsunterbrechungen zu minimieren und das Vertrauen der Kunden zu erhalten.

In vielen Unternehmen sind digitale Assets von unschätzbarem Wert - Kundendaten, Geschäftsgeheimnisse, Finanzinformationen und mehr. Cyberkriminelle nutzen ständig fortschrittlichere Methoden, um auf diese wertvollen Ressourcen zuzugreifen. Aus diesem Grund ist eine robuste IT-Sicherheitsstrategie unerlässlich, um diesen Gefahren entgegenzuwirken und potenzielle Risiken zu minimieren.

Die Digitale Transformation und Ihre Bedeutung: Chancen, Herausforderungen und die Schlüsselrolle der Cybersicherheit

Die fortschreitende Digitalisierung prägt unseren Alltag und unsere Wirtschaft. Insbesondere für Kommunen ist es entscheidend, sich mit den Herausforderungen der Cybersicherheit auseinanderzusetzen. Im expandierenden Cyberraum sind Kommunen vermehrt auf digitale Maßnahmen angewiesen, um ihre Bürgerinnen und Bürger zu unterstützen. Hierbei spielt die Information Technology eine zentrale Rolle, da sie die Basis für eine sichere und effektive Nutzung des Internets und anderer digitaler Ressourcen bildet. Die Suche nach geeigneten Lösungen und die Etablierung eines umfassenden Netzwerks für digitale Hilfe und Online-Infos sind essenziell, um die Sicherheit im digitalen Raum zu gewährleisten. Sowohl die Wirtschaft als auch die Gesellschaft insgesamt können von einer gut koordinierten Zusammenarbeit und der Implementierung sicherheitsrelevanter Software sowie effektiver Cybersicherheitsmaßnahmen profitieren.

Die zentrale Rolle von Cybersicherheit und Informationssicherheit in der elektronischen Ära

Die digitale Transformation hat unsere Gesellschaft und Wirtschaft stark geprägt, was eine verstärkte Aufmerksamkeit für Cyber-Sicherheit erfordert. Ein zentrales Element in diesem Bereich ist die Informationssicherheit, die maßgeblich für den Schutz von Systemen und Daten verantwortlich ist. Die Koordination und Zusammenarbeit mit zentralen Einrichtungen, wie einem Ministerium für Cybersicherheit und Wirtschaft, spielt eine entscheidende Rolle bei der Gewährleistung einer umfassenden Sicherheitsstruktur. Diese Einrichtungen bieten Hilfe und Kontaktmöglichkeiten, um Unternehmen und Bürger mit relevanten Informationen zu versorgen und bei Fragen rund um das Thema Cybersicherheit zu unterstützen. In der elektronischen Welt ist es von entscheidender Bedeutung, einen umfassenden Überblick über aktuelle Projekte und Artikel zu haben, um effektives Projektmanagement und angemessene Sicherheitsmaßnahmen zu gewährleisten. Damit schaffen wir eine solide Grundlage für eine sichere und erfolgreiche digitale Zukunft.

Bewältigung der Gefahren im Cyberraum durch Informationssicherheit und Standards für Unternehmen

Im Zeitalter der Digitalisierung ist Cybersicherheit von entscheidender Bedeutung, um den stetig wachsenden Gefahren im Cyberraum erfolgreich entgegenzutreten. Unternehmen stehen vor einer Vielzahl von Herausforderungen, und die Gefahren reichen von Datenlecks bis hin zu Cyberangriffen. Es ist unerlässlich, dass Unternehmen proaktive Maßnahmen ergreifen und sich auf Informationssicherheit konzentrieren, um diesen Bedrohungen standzuhalten. Dazu gehören die Umsetzung von Sicherheitsstandards und -richtlinien sowie die Einrichtung von spezialisierten Sicherheitseinrichtungen. Eine umfassende Schulung und kontinuierliche Aktualisierung der Sicherheitsstandards sind notwendig, um den ständig evolvierenden Gefahren im Cyberraum entgegenzuwirken. Insbesondere im Bereich der mobilen Technologien müssen Unternehmen sicherstellen, dass sie den höchsten Sicherheitsstandards entsprechen, um eine sichere Online-Präsenz zu gewährleisten und ihre Daten vor potenziellen Angriffen zu schützen. Durch diese Bemühungen können Unternehmen eine robuste Sicherheitsstruktur aufbauen und so erfolgreich den Bedrohungen des computerisierten Zeitalters begegnen.

Effektiver Schutz vor Cyberkriminalität durch angemessene Cyber-Sicherheit und Praxisanpassungen

Cybersicherheit ist unerlässlich, um die digitale Praxis vor den ständig wachsenden Bedrohungen wie Cyberangriffen, Schadsoftware und Cyberkriminalität zu schützen. Insbesondere Netzwerke sind häufige Ziele für Hacker, die auf die Verfügbarkeit von Daten abzielen. Es ist von entscheidender Bedeutung, dass Unternehmen und Individuen die Möglichkeit erkennen, ihre Einstellungen und Sicherheitsvorkehrungen anzupassen, um sich gegen potenzielle Angriffe zu verteidigen. Dies kann durch die Umsetzung von angemessenen Sicherheitspraktiken und -einstellungen erreicht werden. In der heutigen technologischen Landschaft ist es unerlässlich, dass Praxis und Technologie Hand in Hand gehen, um eine effektive Verteidigung gegen Cyberbedrohungen zu gewährleisten. Ein proaktiver Ansatz und die kontinuierliche Anpassung an neue Bedrohungen sind entscheidend, um einen effektiven Schutz zu gewährleisten und die digitale Welt sicher zu gestalten.

Die Bedeutung von Cyber-Sicherheit für kritische Infrastrukturen im Cyberraum

Cybersicherheit spielt eine entscheidende Rolle bei der Sicherung kritischer Infrastrukturen im Cyberraum. Angesichts der ständigen Bedrohung durch Cyberangriffe ist es von äußerster Wichtigkeit, dass Organisationen, insbesondere jene mit zentralen Netzwerken, Experten auf dem Gebiet der Cybersicherheit beschäftigen. Diese Experten sind maßgeblich für die Entwicklung und Implementierung robuster Sicherheitsmaßnahmen, um die Integrität, Verfügbarkeit und Vertraulichkeit der Infrastrukturen zu gewährleisten. Der Cyberraum ist ein dynamisches Umfeld, in dem Angreifer ständig nach Schwachstellen suchen. Daher ist eine kontinuierliche Überwachung und Anpassung der Sicherheitsstrategien unerlässlich, um den Schutz vor Cyberangriffen zu verbessern. Durch Investitionen in hochqualifizierte Cybersicherheitsexperten und die Implementierung effektiver Sicherheitsmaßnahmen können Organisationen die Widerstandsfähigkeit ihrer kritischen Infrastrukturen im kybernetischen Raum gewährleisten.

Effektive Abwehr von Cyberbedrohungen in Netzwerken und Einrichtungen im Cyberraum

Cyber-Sicherheit ist von zentraler Bedeutung, um sich gegen die steigenden Cyberbedrohungen zu verteidigen, insbesondere in Netzwerken und Einrichtungen im Cyberraum. Die Bedrohungen durch Cyberkriminalität nehmen stetig zu, und es ist unerlässlich, dass Organisationen geeignete Maßnahmen ergreifen, um ihre Einrichtungen zu schützen. Der Cyberraum ist ein dynamisches Umfeld, in dem eine Vielzahl von Gefahren lauert, von Malware bis hin zu Phishing-Angriffen. Daher müssen Sicherheitsmaßnahmen kontinuierlich verbessert und aktualisiert werden, um den aktuellen Bedrohungen standzuhalten. Organisationen sollten in fortschrittliche Sicherheitstechnologien investieren und Experten einsetzen, um die Netzwerke und Einrichtungen zu schützen. Ein umfassendes Verständnis der Gefahren und Risiken, denen man im Cyberraum ausgesetzt ist, ist entscheidend, um effektive Strategien zur Abwehr von Cyberbedrohungen zu entwickeln und umzusetzen.

Aktuelle Bedrohungen und Herausforderungen in der IT-Security

Die Bedrohungslandschaft in der IT-Sicherheit entwickelt sich rapide, und Angreifer werden immer geschickter. Von Phishing-Angriffen bis hin zu Ransomware bedrohen verschiedenste Angriffe die Sicherheit von Organisationen. Social Engineering, Zero-Day-Exploits und gezielte Angriffe gehören ebenfalls zu den aktuellen Herausforderungen.

Eine ständige Weiterbildung über aktuelle Bedrohungen ist entscheidend, da Angriffe immer ausgeklügelter und zielgerichteter werden. Ein umfassendes Verständnis der aktuellen Gefährdungen ist unerlässlich, um die IT-Infrastruktur zu schützen und Sicherheitslücken zu schließen.

Proaktive Strategien gegen zukünftige Sicherheitsbedrohungen

Um gegen zukünftige Sicherheitsbedrohungen besser gerüstet zu sein, müssen Organisationen proaktive Sicherheitsstrategien implementieren. Kontinuierliches Risikomanagement, Bedrohungsmodellierung, Sicherheitsschulungen für Mitarbeiter und das Prinzip "Security by Design" sind nur einige der proaktiven Ansätze.

Das Erkennen von Schwachstellen in Echtzeit, regelmäßige Sicherheitsüberprüfungen und die Integration von Sicherheitsmaßnahmen von Anfang an in die Entwicklung sind entscheidende Elemente proaktiver Sicherheit. Durch diese Ansätze können Organisationen potenzielle Risiken minimieren und ihre Widerstandsfähigkeit gegenüber Cyberangriffen verbessern.

Datenschutz und Compliance: Schlüsselthemen in der IT-Sicherheit

Mit zunehmender Globalisierung und Vernetzung sind Datenschutz und Compliance zu zentralen Themen in der IT-Sicherheit geworden. Datenschutzgesetze wie die DSGVO (Datenschutz-Grundverordnung) setzen klare Vorschriften zur Datensicherheit und zwingen Organisationen, strenge Datenschutzstandards einzuhalten.

Die Einhaltung dieser Datenschutzvorschriften ist nicht nur eine rechtliche Verpflichtung, sondern trägt auch zur Wahrung des Unternehmensrufs und zur Stärkung des Kundenvertrauens bei. Eine solide Datenschutzstrategie ist somit unerlässlich, um sowohl rechtliche Anforderungen zu erfüllen als auch das Vertrauen der Kunden zu gewinnen.

IT-Security: Zukunftsaussichten und technologische Trends

Die Zukunft der IT-Sicherheit wird maßgeblich von technologischen Trends beeinflusst. Künstliche Intelligenz (KI) und Quantencomputing werden voraussichtlich die Sicherheitslandschaft revolutionieren. KI kann bei der Erkennung von Bedrohungen und Angriffen helfen, während Quantencomputing herkömmliche Verschlüsselungsmechanismen herausfordern wird.

Die Integration von Blockchain für sichere Transaktionen und Identitätsmanagement wird ebenfalls eine zentrale Rolle spielen. Die IT-Sicherheit muss in diesen zukunftsweisenden Technologien verankert sein, um sicherzustellen, dass Organisationen gegenüber den neuen, komplexen Risikofaktoren geschützt sind.

IT-Sicherheit und Cybersicherheit

Die IT-Sicherheit, auch als Cybersicherheit bekannt, ist von entscheidender Bedeutung für Organisationen jeder Größe. Sie umfasst Maßnahmen zum Schutz von Computersystemen, Netzwerken und sensiblen Daten vor unbefugtem Zugriff, Manipulation und Diebstahl. Eine robuste IT-Sicherheitsstrategie ist unerlässlich, um den sich ständig wandelnden Cyberangriffen effektiv entgegenzutreten und die Integrität der Informationssysteme zu wahren.

Cyber Security im Kontext der Digitalisierung: Informationstechnologie und Unternehmen im Fokus

Im Zeitalter der Digitalisierung dominieren Technologien wie künstliche Intelligenz und das Internet of Things (IoT) den Alltag. In diesem cybernetischen Umfeld wird die Sicherheit von Informationen und Diensten zu einer kritischen Priorität für Unternehmen aller Branchen. Sichere Informationstechnologie bildet das Rückgrat, um sensible Daten in Campus, Data Center und Enterprise-Umgebungen zu schützen. Unternehmen setzen vermehrt auf digitalen Service und Beratung im Bereich Cyber-Sicherheit, um proaktiv auf Hackerangriffe und Cyber-Bedrohungen zu reagieren.

Cyber Security für mobiles Business: Sicherheitsdienste für den binären Enterprise-Bereich

Mit dem Aufstieg des mobilen Business und der globalen Vernetzung müssen Unternehmen ihre Sicherheitsmaßnahmen verstärken. Der Enterprise-Bereich erlebt eine digitale Transformation, bei der Informationssicherheit und Services für den Schutz sensibler Daten im Mittelpunkt stehen. Es ist unerlässlich, auf bewährte Sicherheitsdienste zurückzugreifen, um Cyber-Bedrohungen in einer mobilen, vernetzten Welt zu adressieren. Dabei spielen Information Technology und Beratung im binären Bereich eine Schlüsselrolle.

Cyber Security in der vernetzten Welt: Herausforderungen und Lösungen

Die fortschreitende Digitalisierung bringt immense Vorteile, aber auch Risiken mit sich. Hacker nutzen innovative Techniken, um in die automatisierten Strukturen von Unternehmen einzudringen. Daher benötigen Unternehmen aus allen Branchen effektive Cyber-Sicherheitsdienste, die sowohl den Campus- als auch den Data Center-Bereich abdecken. Eine umfassende IT-Beratung im internetbasierten Sicherheitsbereich ist unerlässlich, um die digitale Transformation reibungslos zu gestalten und die Sicherheit der datengesteuerten Services zu gewährleisten.

Informationssicherheit und Datensicherheit

Informationssicherheit bezieht sich auf den Schutz von Informationen vor unbefugtem Eintritt, Veränderung oder Vernichtung. Datensicherheit, ein wesentlicher Bestandteil davon, konzentriert sich speziell auf den Schutz von Daten vor Verlust oder Diebstahl. Sichere Aufbewahrung, Verschlüsselung und klare Richtlinien sind entscheidend, um die Vertraulichkeit und Integrität sensibler Daten sicherzustellen.

Netzwerksicherheit und Cyberangriffe

Netzwerksicherheit befasst sich mit Maßnahmen zum Schutz von Netzwerken vor unbefugtem Nutzungsrecht oder Schäden. Cyberangriffe, wie Phishing, Ransomware und Malware, sind häufige Angriffsarten. Einrichtung von Firewalls, regelmäßige Updates und Schulungen für Mitarbeiter sind effektive Strategien zur Abwehr solcher Angriffe.

Datenschutz und Compliance

Datenschutz ist ein wesentlicher Bestandteil der IT-Sicherheit, insbesondere in Bezug auf personenbezogene Daten. Compliance mit Datenschutzvorschriften, wie der DSGVO, ist für Organisationen unabdingbar. Sicherstellen, dass personenbezogene Daten gemäß den gesetzlichen Anforderungen behandelt werden, ist sowohl ethisch als auch rechtlich geboten.

Risikomanagement und Schwachstellen

Ein effektives Risikomanagement identifiziert, bewertet und minimiert potenzielle Risiken für die IT-Sicherheit. Schwachstellen in Systemen oder Anwendungen sind potenzielle Eintrittspunkte für Angreifer. Ein regelmäßiges Schwachstellen-Scanning und Patch-Management sind Schlüsselstrategien zur Schwachstellenminimierung.

Unsicherheiten und Verschlüsselung

Risikopotentiale, wie Zero-Day-Exploits und Ransomware, stellen ernsthafte Risiken für Organisationen dar. Verschlüsselung ist eine wirksame Methode, um Daten vor unbefugtem Gebrauch zu schützen. Implementierung von Verschlüsselungstechniken sowohl im Ruhezustand als auch während der Übertragung ist entscheidend für die Sicherheit.

Sicherheitsrichtlinien und Incident Response

Klare Sicherheitsrichtlinien sind essenziell, um ein einheitliches Sicherheitsverhalten in einer Organisation zu fördern. Eine effektive Incident Response-Strategie ermöglicht eine schnelle und koordinierte Reaktion auf Sicherheitsvorfälle, um Schäden zu minimieren und die Wiederherstellung zu beschleunigen.

Identity Management und Zugriffskontrolle

Identity Management zielt darauf ab, die Identität und die damit verbundenen Berechtigungen von Benutzern zu verwalten. Zugriffskontrolle sorgt dafür, dass Benutzer nur auf die für sie relevanten Ressourcen zugreifen können. Eine präzise Zugriffsverwaltung ist entscheidend, um unbefugte Zugriffe zu verhindern.

Security Awareness und Penetrationstests

Security Awareness-Programme sensibilisieren Mitarbeiter für Sicherheitsrisiken und bewährte Praktiken. Penetrationstests sind kontrollierte Angriffe auf Systeme, um Sicherheitslücken aufzudecken und zu beheben. Eine Kombination aus Schulungen und regelmäßigen Penetrationstests stärkt die IT-Sicherheit einer Organisation.

Multi-Faktor-Authentifizierung und Cloud-Sicherheit

Multi-Faktor-Authentifizierung (MFA) ist eine zusätzliche Sicherheitsebene, die über Benutzername und Passwort hinausgeht. Cloud-Sicherheit ist von entscheidender Bedeutung, wenn Organisationen Cloud-Dienste nutzen, um sicherzustellen, dass Daten in der Cloud geschützt sind.

Intrusion Detection System (IDS) und Vulnerability Assessment

Ein Intrusion Detection System (IDS) erkennt ungewöhnliche Aktivitäten im Netzwerk und hilft, Angriffe frühzeitig zu identifizieren. Vulnerability Assessment identifiziert und bewertet Schwachstellen in Systemen, Netzwerken oder Anwendungen, um proaktiv Maßnahmen zur Risikominimierung zu ergreifen.

Endpoint Security und Patch Management

Endpoint Security befasst sich mit dem Schutz von Endgeräten wie Computern, Laptops und Mobilgeräten. Patch Management bezieht sich auf die regelmäßige Aktualisierung von Software, um Sicherheitslücken zu schließen und die Systemsicherheit zu gewährleisten.

Security Operations Center (SOC) und Patch Management

Ein Security Operations Center (SOC) ist ein zentralisierter Ort, an dem Sicherheitsereignisse überwacht, analysiert und verwaltet werden. Ein effektives SOC ist entscheidend für eine schnelle Reaktion auf Sicherheitsvorfälle. Patch Management bezieht sich auf die regelmäßige Aktualisierung von Software, um Sicherheitslücken zu schließen und die Systemsicherheit zu gewährleisten.

Rechenzentrumsreinigung: Effiziente Pflege für Ihre IT-Infrastruktur

Die Rechenzentrumsreinigung ist ein entscheidender Bestandteil der Pflege Ihrer IT-Infrastruktur. Ein sauberes Rechenzentrum gewährleistet nicht nur eine optimale Leistung, sondern minimiert auch Ausfallzeiten und trägt zur Verlängerung der Lebensdauer Ihrer Geräte bei. Es ist von höchster Wichtigkeit, regelmäßige Reinigungsverfahren in Ihrem Rechenzentrum zu implementieren, um Schmutz, Staub und andere Verunreinigungen zu entfernen, die die Funktion Ihrer Ausrüstung beeinträchtigen könnten.

Die Professionalität und Expertise einer spezialisierten Rechenzentrumsreinigungsfirma sind entscheidend, um sicherzustellen, dass die Reinigung ordnungsgemäß und effizient durchgeführt wird. Diese Fachleute verstehen die spezifischen Anforderungen und Sensibilität eines Rechenzentrums und verwenden die richtigen Reinigungsmittel und -methoden, um beste Ergebnisse zu erzielen.

Optimierung der IT-Performance durch Rechenzentrumsreinigung

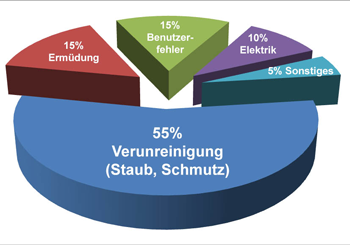

Eine regelmäßige Rechenzentrumsreinigung trägt zur Optimierung der IT-Performance bei. Staub und Schmutz können sich auf Lüftern, Kühlsystemen und anderen Komponenten ansammeln, was zu Überhitzung und Funktionsstörungen führen kann. Eine gründliche Reinigung entfernt diese Ablagerungen, verbessert die Kühlung und optimiert die Leistung Ihrer Server und anderer Geräte.

Durch die Verbesserung der Luftqualität und die Reduzierung von Partikeln, die in die IT-Systeme gelangen könnten, wird auch die Lebensdauer Ihrer Hardware verlängert. Letztendlich trägt eine gut gewartete IT-Infrastruktur dazu bei, Ausfallzeiten zu minimieren und die Effizienz Ihrer geschäftskritischen Anwendungen zu maximieren.

Nachhaltigkeit und Umweltbewusstsein in der Rechenzentrumsreinigung

Nachhaltigkeit und Umweltbewusstsein spielen in der heutigen Zeit eine zentrale Rolle, auch in der Rechenzentrumsreinigung. Es ist wichtig sicherzustellen, dass die Reinigungsunternehmen umweltfreundliche Reinigungsmittel verwenden und nach den besten Praktiken für umweltverträgliche Entsorgung arbeiten. Eine umweltbewusste Reinigung trägt zum nachhaltigen Betrieb Ihres Rechenzentrums bei und minimiert gleichzeitig den ökologischen Fußabdruck.

Vertrauen Sie auf professionelle Rechenzentrumsreinigung für beste Ergebnisse

Die Rechenzentrumsreinigung ist entscheidend für die Effizienz, Lebensdauer und Zuverlässigkeit Ihrer IT-Infrastruktur. Verlassen Sie sich auf erfahrene Reinigungsfachleute, um sicherzustellen, dass Ihre Anlage in optimalem Zustand ist. Eine regelmäßige professionelle Reinigung wird nicht nur die IT-Performance verbessern, sondern auch zur Nachhaltigkeit beitragen und letztendlich zu einem reibungslosen Betrieb Ihres Rechenzentrums beitragen.

Rechenzentrumsreinigung für IT-Security: Ein unverzichtbarer Schritt zur Risikominderung

Die Rechenzentrumsreinigung spielt eine entscheidende Rolle bei der Aufrechterhaltung einer robusten IT-Security. Ein sauberes Rechenzentrum geht Hand in Hand mit Sicherheit. Staub und Schmutz können nicht nur die Leistung der Hardware beeinträchtigen, sondern auch Sicherheitsrisiken erhöhen. Partikelansammlungen können zu Überhitzung führen, was potenziell zu Ausfallzeiten und Datenverlust führen kann. Um diese Risiken zu minimieren, ist eine professionelle Reinigung erforderlich.

Eine spezialisierte Rechenzentrumsreinigungsfirma kann effektiv sicherstellen, dass Ihr Rechenzentrum frei von jeglichen Verunreinigungen ist, die die IT-Sicherheit beeinträchtigen könnten. Dieser proaktive Ansatz zur Risikominderung trägt dazu bei, die Lebensdauer Ihrer Ausrüstung zu verlängern und die Wahrscheinlichkeit von Hardware-Ausfällen aufgrund von Umweltfaktoren zu verringern.

Durch regelmäßige Reinigung können IT-Systeme in ihrer optimalen Betriebsweise arbeiten, was sich positiv auf die Sicherheit auswirkt. Ein sauberes Umfeld verringert auch das Risiko von Störungen, die sensible Operationen beeinträchtigen könnten. Insgesamt ist die Rechenzentrumsreinigung ein unverzichtbarer Schritt, um die Sicherheit Ihrer IT-Infrastruktur zu gewährleisten und potenzielle Risiken zu minimieren.

Glossar:

- Firewall: Schutzmaßnahme, um unautorisierten Netzwerkzugriff zu verhindern.

- Verschlüsselung: Umwandeln von Daten in einen Code, um die Vertraulichkeit zu gewährleisten.

- Malware: Schädliche Software, die Computersysteme beeinträchtigt oder kompromittiert.

- Phishing: Täuschungsversuch, bei dem versucht wird, sensible Informationen zu stehlen, indem man sich als vertrauenswürdige Quelle ausgibt.

- Authentifizierung: Identifizieren und Überprüfen der Identität von Benutzern, um unbefugte Bedienung zu verhindern.

- Patch-Management: Aktualisierung von Software, um Sicherheitslücken zu schließen und das System zu schützen.

- Zwei-Faktor-Authentifizierung (2FA): Sicherheitsverfahren, das zwei verschiedene Methoden zur Identitätsbestätigung verwendet.

- Intrusion Detection System (IDS): Überwacht das Netzwerk auf verdächtige Aktivitäten oder Angriffe.

- Antivirus-Software: Schutzsoftware, die Malware und Viren erkennt und entfernt.

- Sicherheitsrichtlinien: Festgelegte Regeln und Verfahren zur Gewährleistung von Sicherheit.

- Vulnerability Assessment: Identifizierung von Schwachstellen in einem System oder einer Anwendung.

- Cyberhygiene: Praktiken zur Wahrung der Sicherheit und Privatsphäre im informationstechnischen Raum.

- Zero Trust Model: Sicherheitsansatz, bei dem kein Teil des Netzwerks als vertrauenswürdig angesehen wird.

- Denial of Service (DoS): Angriff, bei dem versucht wird, einen Dienst zu überlasten und für Nutzer unzugänglich zu machen.

- Incident Response Plan: Vorbereiteter Plan zur Reaktion auf Sicherheitsvorfälle.

- Data Loss Prevention (DLP): Technologien und Richtlinien zur Verhinderung von Datenverlust und -diebstahl.

- Endpunkt-Sicherheit: Schutz von Geräten wie Computern und Smartphones vor Bedrohungen.

- Sicherheitsaudit: Überprüfung der Sicherheitsmaßnahmen und -richtlinien eines Unternehmens.

- Verschlüsselte Kommunikation: Sicherstellung, dass Daten während der Übertragung geschützt und nicht abgefangen werden können.

- Multi-Faktor-Authentifizierung (MFA): Sicherheitsverfahren, das mehr als zwei Methoden zur Identitätsbestätigung verwendet.

- Patch: Aktualisierung zur Behebung von Sicherheitslücken oder zur Verbesserung der Software.

- Sicherheitsbewusstsein: Sensibilisierung und Schulung von Benutzern für Sicherheitsrisiken und -praktiken.

- Penetration Testing: Gezielte Simulation von Angriffen, um Schwachstellen zu identifizieren.

- Web Application Firewall (WAF): Schutzmaßnahme, um Webanwendungen vor Angriffen zu sichern.

- Identity and Access Management (IAM): Verwaltung von Identitäten und Zugriffsberechtigungen auf IT-Ressourcen.

- Biometrische Authentifizierung: Verwendung von biologischen Merkmalen zur Identitätsbestätigung.

- Secure Coding: Entwicklung von Software unter Berücksichtigung von Sicherheitsaspekten.

- Data Encryption Standard (DES): Symmetrischer Verschlüsselungsalgorithmus zur Datensicherheit.

- Ransomware: Schädliche Software, die Daten verschlüsselt und Lösegeld verlangt.

- Security Incident: Vorfall, der die Sicherheit eines Systems gefährdet oder beeinträchtigt hat.

- Cybersecurity Frameworks: Strukturierte Ansätze zur Gestaltung und Umsetzung von Cybersicherheitsmaßnahmen.

- Advanced Persistent Threat (APT): Hochentwickelte, hartnäckige und zielgerichtete Cyberangriffe von fortgeschrittenen Angreifern.

- Red Team / Blue Team: Simulation von Angriffen (Red Team) und Verteidigung (Blue Team) zur Verbesserung der Sicherheit.

- Security Information and Event Management (SIEM): Integration von Sicherheitsinformationen und Ereignisprotokollen zur Überwachung und Analyse von Sicherheitsvorfällen.

- Intrusion Prevention System (IPS): Proaktive Sicherheitsmaßnahme zur Blockierung von Angriffen in Echtzeit.

- Social Engineering: Täuschungstechniken, bei denen Angreifer menschliche Psyche ausnutzen, um an sensible Informationen zu gelangen.

- Cyber Threat Intelligence: Informationen über aktuelle Bedrohungen und Angriffsmuster zur Verbesserung der Sicherheitsstrategie.

- Secure Socket Layer/Transport Layer Security (SSL/TLS): Verschlüsselungsprotokolle für sichere Datenübertragung im Internet.

- Data Breach: Unbefugte Verwendung der vertraulichen oder geschützten Daten.

- Zero-Day Vulnerability: Schwachstelle in Software, die noch nicht bekannt ist und daher nicht gepatcht wurde.

- Digital Forensics: Untersuchung von Cyberangriffen und rechnergesteuerten Beweisen zur Aufklärung und Prävention.

- Insider Threat: Bedrohungen durch aktuelle oder ehemalige Mitarbeiter, Auftragnehmer oder Geschäftspartner.

- Cyber Resilience: Fähigkeit, auf Cyberangriffe schnell zu reagieren, sich zu erholen und gestärkt daraus hervorzugehen.

- Hacker: Personen oder Gruppen, die digitale Systeme auf unerlaubte Weise infiltrieren.

- Digital Identity: Identität einer Person oder Organisation im vernetzten Raum.

- Cyber Insurance: Versicherung, die Schutz gegen finanzielle Verluste durch Cyberangriffe bietet.

- Honeypot: Köder-System, das Angreifer anzieht und ihre Aktivitäten überwacht.

- Secure Development Lifecycle (SDL): Prozess zur Entwicklung von Software unter Berücksichtigung von Sicherheitsaspekten von Anfang an.

- Data Encryption at Rest: Verschlüsselung von gespeicherten Daten, um deren Sicherheit zu gewährleisten.

- Biometric Authentication: Nutzung physiologischer oder verhaltensbezogener Merkmale zur Authentifizierung.

- Security Patch: Software-Update zur Behebung von Sicherheitslücken.

- Cybersecurity Governance: Rahmenbedingungen und Entscheidungsstrukturen zur Verwaltung von Cybersicherheitsmaßnahmen.

- Incident Response Team: Team, das auf Sicherheitsvorfälle reagiert und diese bewältigt.

- Security Awareness Training: Schulung von Mitarbeitern, um sie für Cybersicherheitsrisiken zu sensibilisieren.

- Phishing Awareness: Schulung von Nutzern zur Erkennung und Vermeidung von Phishing-Angriffen.

- Digital Footprint: Die Gesamtheit der datenbasierten Aktivitäten und Spuren einer Person oder Organisation im Internet.

- Internet of Things (IoT) Security: Sicherheitsmaßnahmen für vernetzte Geräte und Systeme.

- Secure File Transfer Protocol (SFTP): Sicherer Dateitransfer über ein verschlüsseltes Protokoll.

- Cyber Hygiene: Praktiken zur Aufrechterhaltung einer sicheren algorithmischen Umgebung.

- Threat Modeling: Methodik zur Identifikation und Bewertung von Bedrohungen in einem System oder einer Anwendung.