In der heutigen digitalen Welt spielt Informationstechnologie (IT) eine zentrale Rolle in nahezu allen Branchen. Mit der zunehmenden Verlagerung auf cloudbasierte Systeme, virtuelle Netzwerke und smarte Geräte steigt jedoch auch das Risiko von Störungen, die als Kontaminationsschaden bezeichnet werden. Diese Checkliste gibt einen Überblick über die Bedeutung von Kontaminationsschäden in der IT, ihre häufigsten Ursachen (Exposition) und präventive Maßnahmen.

Was ist ein Kontaminationsschaden?

Ein Kontaminationsschaden bezeichnet die Verunreinigung (Kontamination) oder Beeinträchtigung von Daten, Systemen oder Geräten, die deren Funktionalität beeinträchtigen oder zum kompletten Ausfall führen können. Während der Begriff ursprünglich in der chemischen und industriellen Produktion verwendet wurde, hat er auch in der IT Bedeutung erlangt. In der Informationstechnologie können Kontaminationsschäden durch Malware, physische Verunreinigung von Hardware, fehlerhafte Datenübertragungen oder physische Schadstoffe entstehen.

Typische Gründe von Kontaminationsschäden in der IT

1. Kontamination durch Malware und Viren

Malware wie Trojaner, Ransomware und Viren gehören zu den häufigsten Anlässen von Kontaminationsschäden. Sie können Datensätze infizieren, verändern oder unbrauchbar machen. Oft gelangen diese Bedrohungen über Phishing-E-Mails, infizierte Anhänge oder Downloads in ein System.

2. Schaden aufgrund von Fehlkonfiguration von Systemen

Fehler bei der Einrichtung oder Wartung von IT-Systemen können bewirken, dass Datenbanken oder Anwendungen kompromittiert werden. Beispielsweise können schlecht gesicherte Cloud-Speicher mit Schadsoftware kontaminiert werden.

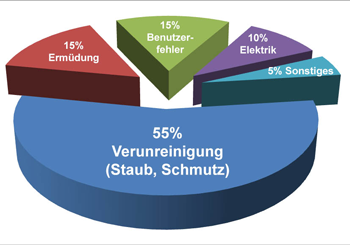

3. Kontamination Schaden infolge Hardware-Verunreinigungen

Physische Kontaminierung wie Staub, Feuchtigkeit oder chemische Substanzen können Hardware beschädigen und die Funktionsfähigkeit von Servern oder Rechenzentren beeinträchtigen. Insbesondere sensible Bauteile wie Festplatten, Netzteile oder Prozessoren sind anfällig gegen Stäube.

4. Menschliche Fehler

Unachtsamkeit oder mangelndes Wissen der Nutzer ist eine häufige Ursache von IT-Störungen. Das unbeabsichtigte Herunterladen schädlicher Software oder die unsachgemäße Handhabung von Geräten kann Datenverluste durch Kontaminationen verursachen.

5. Cyberangriffe

Gezielte Angriffe und Kontaminationen von Hackern, die Schwachstellen in IT-Systemen ausnutzen, sind eine weitere Ursache. Angriffe können durch manipulierte Software eine „logische“ Kontamination auslösen, bei der Dateien zerstört oder verändert werden.

Auswirkungen von Kontaminationsschäden in der IT

Die Auswirkungen eines Kontaminationsschadens können erheblich sein und sowohl finanzielle als auch reputationsbezogene Kontamination Schäden umfassen:

- Datenverlust: Sensible oder geschäftskritische Informationen können wegen Kontamination Schaden unbrauchbar werden.

- Betriebsunterbrechungen: Schäden und Ausfälle von IT-Systemen ziehen oft Stillstandzeiten nach sich, die Kosten verursachen und den Geschäftsbetrieb beeinträchtigen.

- Reputationsverlust: Unternehmen, die von Datenpannen oder Systemausfällen betroffen sind, verlieren das Vertrauen ihrer Kunden und Partner.

- Kosten für Wiederherstellung: Die Wiederherstellung kontaminierter Anlagen erfordert spezialisierte Ressourcen, die mit hohen Kosten verbunden sind.

- Rechtliche Konsequenzen: In vielen Fällen können Verstöße gegen Datenschutz- und IT-Sicherheitsrichtlinien zu rechtlichen Sanktionen führen.

Prävention von Kontaminationsschäden

Die Vermeidung von Kontaminationsschäden ist ein zentraler Bestandteil eines effektiven IT-Sicherheitsmanagements. Im Folgenden werden die wichtigsten Maßnahmen erläutert:

1. Sicherheitssoftware und regelmäßige Updates

Antivirus-Programme und Firewalls sind unverzichtbare Schutzmaßnahmen gegen Malware Kontamination. Zusätzlich sollten Betriebssysteme und Software regelmäßig aktualisiert werden, um Sicherheitslücken zu schließen.

2. Mitarbeiterschulungen zu Gefährdung und Sicherheit

Ein Großteil der IT-Sicherheitsvorfälle wird durch menschliche Fehler verursacht. Regelmäßige Schulungen zur Sensibilisierung für Cybergefahren, Kontaminationen, Phishing und den sicheren Umgang mit IT-Systemen sind essenziell.

3. Strenge Zugriffsrechte zu Einrichtungen und Technik

Ein „Need-to-know“-Prinzip für Zugriffsrechte reduziert das Risiko, dass unbefugte Personen Änderungen an sensiblen Informationen oder IT-Anlagen vornehmen.

4. Physische Sicherheitsmaßnahmen

In Rechenzentren und Büros sollten Geräte vor Staub, Feuchtigkeit und anderen Umweltfaktoren geschützt werden. Klimatisierungssysteme und regelmäßige Reinigung (Dekontamination), Sanierung und Wartung tragen dazu bei, Kontamination Schäden an der Hardware zu minimieren.

5. Daten-Backups

Regelmäßige Backups sind ein entscheidender Schutz vor Beschädigung und Datenverlust. Diese sollten an mehreren sicheren Orten gespeichert und regelmäßig getestet werden, um ihre Wiederherstellbarkeit sicherzustellen.

6. Incident-Response-Plan

Ein klar definierter Notfallplan ermöglicht eine schnelle Reaktion auf IT-Störungen. Dies minimiert die Auswirkungen und beschleunigt die Wiederherstellung.

7. Zusammenarbeit mit Experten

Managed Services und spezialisierte IT-Dienstleister können Firmen dabei unterstützen, ihre Netzwerksysteme sicher zu halten, Belastung und Schwachstellen frühzeitig zu erkennen.

Kontaminationsschaden erkennen und beheben

Das frühzeitige Erkennen eines Kontaminationsschadens an Informations- und Kommunikationstechnik kann größere Probleme verhindern. Anzeichen wie ungewöhnlich langsame Serversysteme, nicht autorisierte Änderungen an Dateien oder unerwartete Systemausfälle sollten ernst genommen werden.

Im Falle eines Vorfalls ist eine systematische Vorgehensweise wichtig:

- Isolation: Betroffene Computersysteme sollten sofort isoliert werden, um die Ausbreitung der Kontamination zu verhindern.

- Analyse: Die Ursache des Schadens sollte identifiziert werden. Dies erfordert oft die Zusammenarbeit mit IT-Sicherheitsexperten.

- Wiederherstellung: Nach der Behebung der Ursache können Backups verwendet werden, um Systeme wiederherzustellen.

- Nachbereitung: Dokumentieren Sie den Vorfall und passen Sie Sicherheitsmaßnahmen an, um zukünftige Vorfälle zu verhindern.

Fazit

Kontaminationsschäden stellen eine ernsthafte Bedrohung für Betriebe dar, insbesondere in der Informationstechnik. Die Kombination aus technischer Vorsorge, regelmäßiger Wartung und der Sensibilisierung von Mitarbeitern bietet den besten Schutz. Eine robuste IT-Sicherheitsstrategie für elektronische Datenverarbeitung ist nicht nur eine Investition in die Stabilität von Systemen, sondern auch in den langfristigen Erfolg eines Unternehmens.

Durch eine proaktive Herangehensweise können Unternehmen das Risiko minimieren und im Ernstfall schnell reagieren. So bleiben Systeme und Daten geschützt – und das Vertrauen von Kunden und Partnern erhalten.

Links